行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-06-29 08: 00: 00

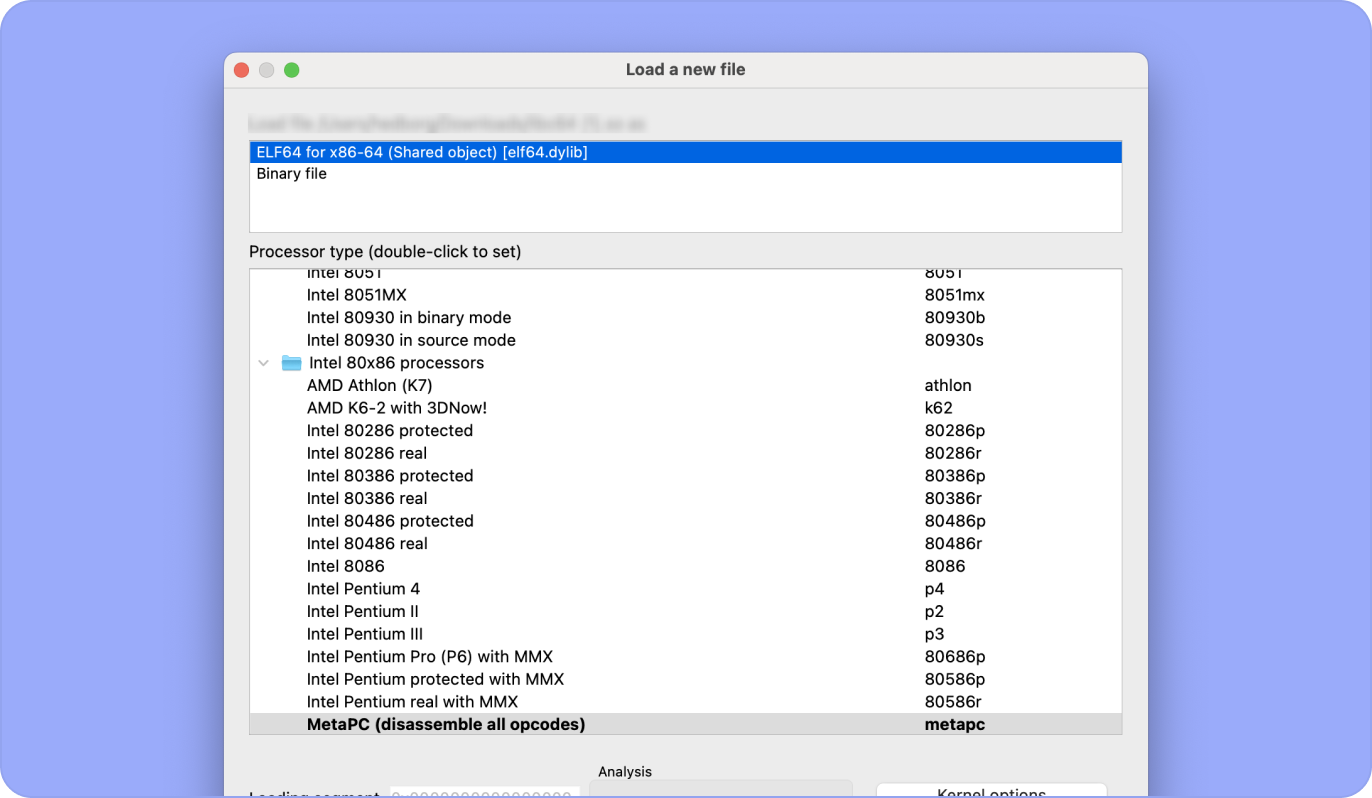

在逆向工程的实际操作中,分析目标程序时最常遇到的问题之一就是“加密数据”。不论是配置文件、通信内容,还是程序内部的关键字符串,这些信息通常会被以某种方式加密存储或传输,以增加破解和分析的难度。针对这种情况,IDAPro如何分析加密数据,IDAPro怎么给加密数据解密就成为了每一位逆向分析人员都必须掌握的重要技能。本文将从加密数据识别、加密算法逆向、自动解密脚本构建等方面,系统解析如何利用IDAPro完成加密数据的分析与还原。

一、IDAPro如何分析加密数据

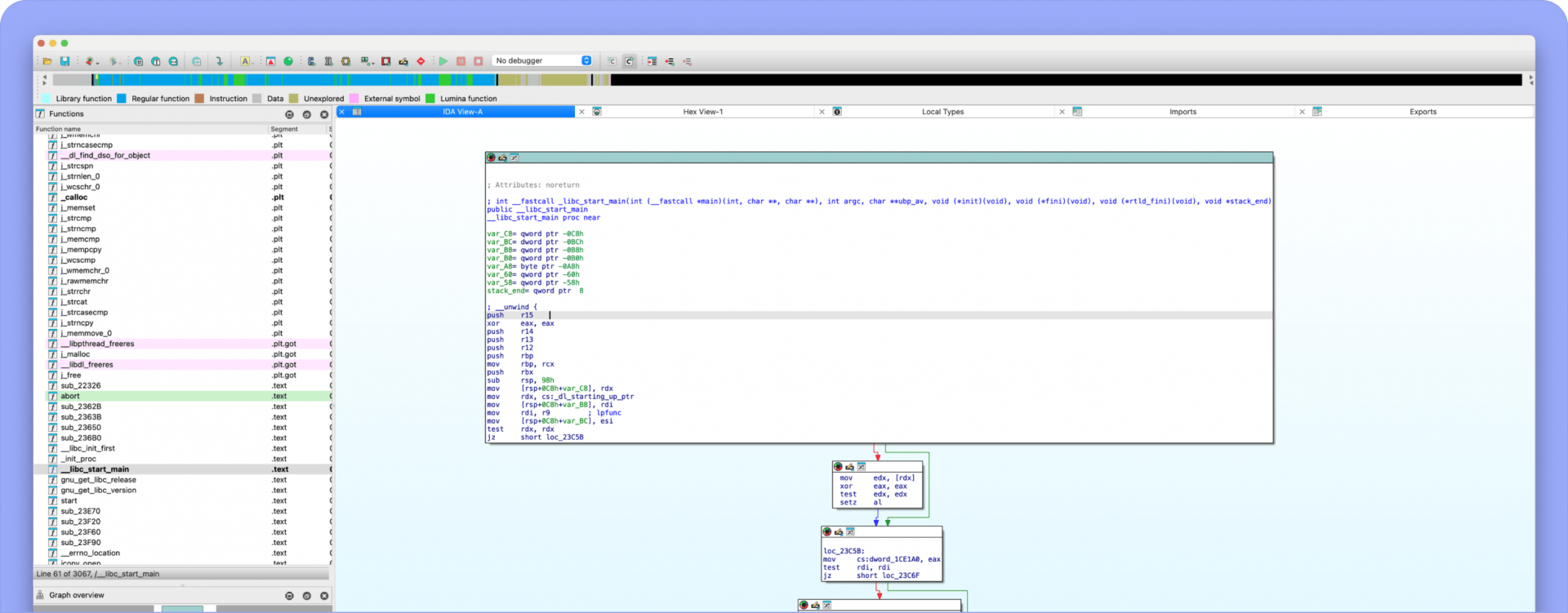

加密数据的分析通常是静态分析与动态调试的结合过程。IDAPro作为最强大的静态反汇编工具之一,其强项在于提供结构清晰的函数视图、交叉引用、字符串和常量追踪等功能,帮助我们快速锁定加密逻辑的关键位置。

1.识别可疑的数据段

①在IDAPro中打开程序后,可以从以下几个角度识别可能包含加密内容的区域:.data或.rdata段中存在大量不可读的字符或乱码;

②在全局字符串窗口中查不到程序UI中曾出现的字符串;

③程序使用LoadResource、ReadFile、GetPrivateProfileString等读取外部数据但不直接使用;

有大量用作初始化的静态数组,且后续被频繁访问和运算。

这类数据很可能就是加密的目标对象。

2.寻找加解密函数

①加密数据必然有对应的解密函数,在IDA中可通过以下方式追踪这些函数:查找引用了可疑数据的函数;

②查找大量使用循环(如for、while)、XOR、ADD、SUB等低级指令的函数;

③利用“交叉引用”(XREF)从字符串使用位置反向找到加载和解密代码;

④对可疑函数使用“图形视图”,观察其是否具备明显的“加密数据遍历”结构。

如发现程序逻辑中存在“读取数据→处理字节流→得到明文字符串”的过程,那么极可能找到了目标解密逻辑。

3.分析解密函数内部逻辑

①在找到可能的解密函数后,使用IDA的反汇编视图结合伪代码(Hex-Rays)插件阅读函数流程。重点分析以下内容:数据源的输入格式:是指针、文件数据还是静态数组;

②使用的算法:是异或、移位、RC4、AES还是自定义运算;

③明文输出的去向:写入新变量、内存缓冲区还是直接用作调用参数。

分析过程中可以用命名和注释的方式逐步还原变量含义,如“key_buf”、“enc_buf”、“plain_str”等,有助于构建完整理解。

二、IDAPro怎么给加密数据解密

知道了数据加密的方式之后,接下来就是还原这些数据内容。虽然可以在程序运行时动态观察解密过程,但静态解密通常更安全、效率更高,尤其是在不可调试或环境复杂的情况下。IDAPro支持多种方式进行自动化解密和数据还原。

1.手动还原算法逻辑

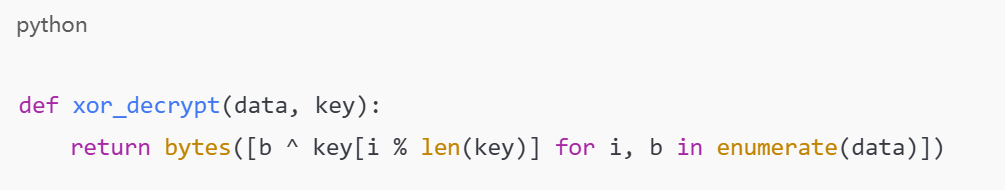

①适用于简单加密(如异或、加密表):在IDA中使用Python或IDC脚本,复制解密逻辑;

②将静态数据导出(如右键→dumprawdata);

③用Python还原完整算法后解密出明文;

④如果算法简单,还可直接在IDA的交互式脚本窗口中实时调试。

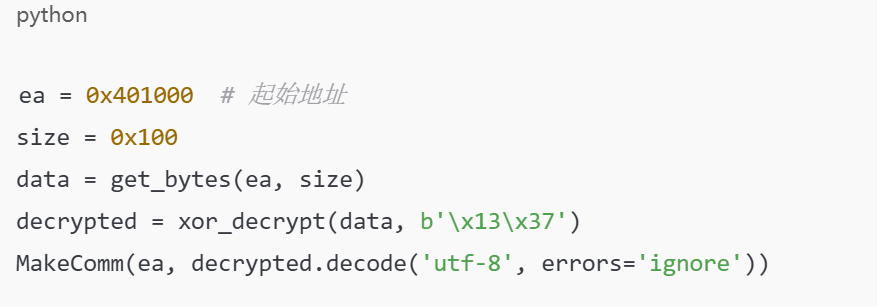

例如,经典的异或加密处理流程如下:

可将.data段中数据复制粘贴进行解密测试。

2.动态分析辅助

①对于复杂或嵌套的加密算法,建议使用动态调试方式:使用IDA连接远程调试器(如x64dbg、WinDbg);

②在解密函数调用处打断点;

③观察寄存器、栈内容、返回值等;

④手动dump解密后内存内容。

也可使用IDA的Trace插件记录执行路径,定位每次解密过程。

3.编写解密插件或脚本自动处理

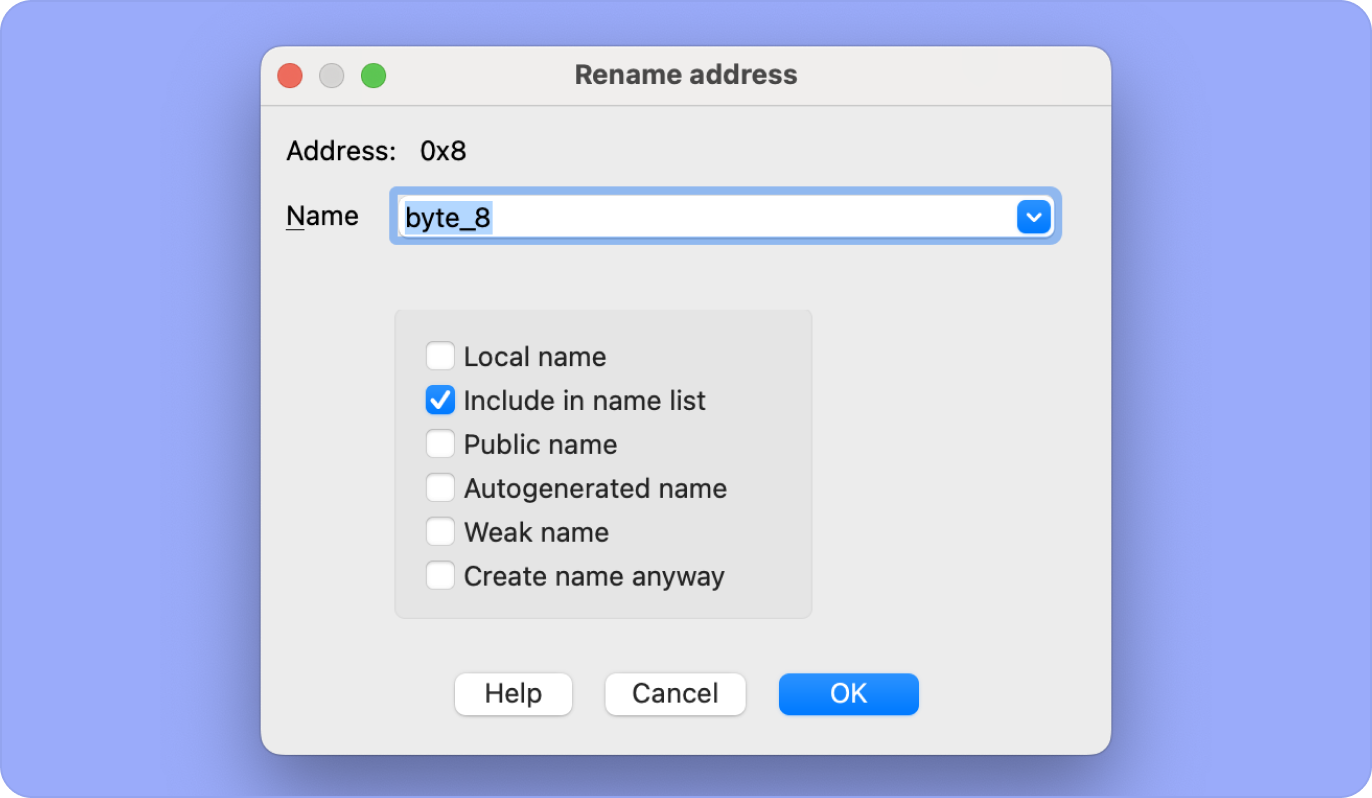

①为了批量还原程序中多个类似加密内容,可以编写自定义脚本:使用IDAPython获取数据段内容;

②重建加密逻辑;

③在IDA中插入注释或自动重命名变量;

④将明文信息导出保存为外部文本。

IDA中的API如get_bytes(),get_strlit_contents(),set_name()等能大幅提升脚本能力。

例如以下简单脚本即可快速提取解密数据并注释:

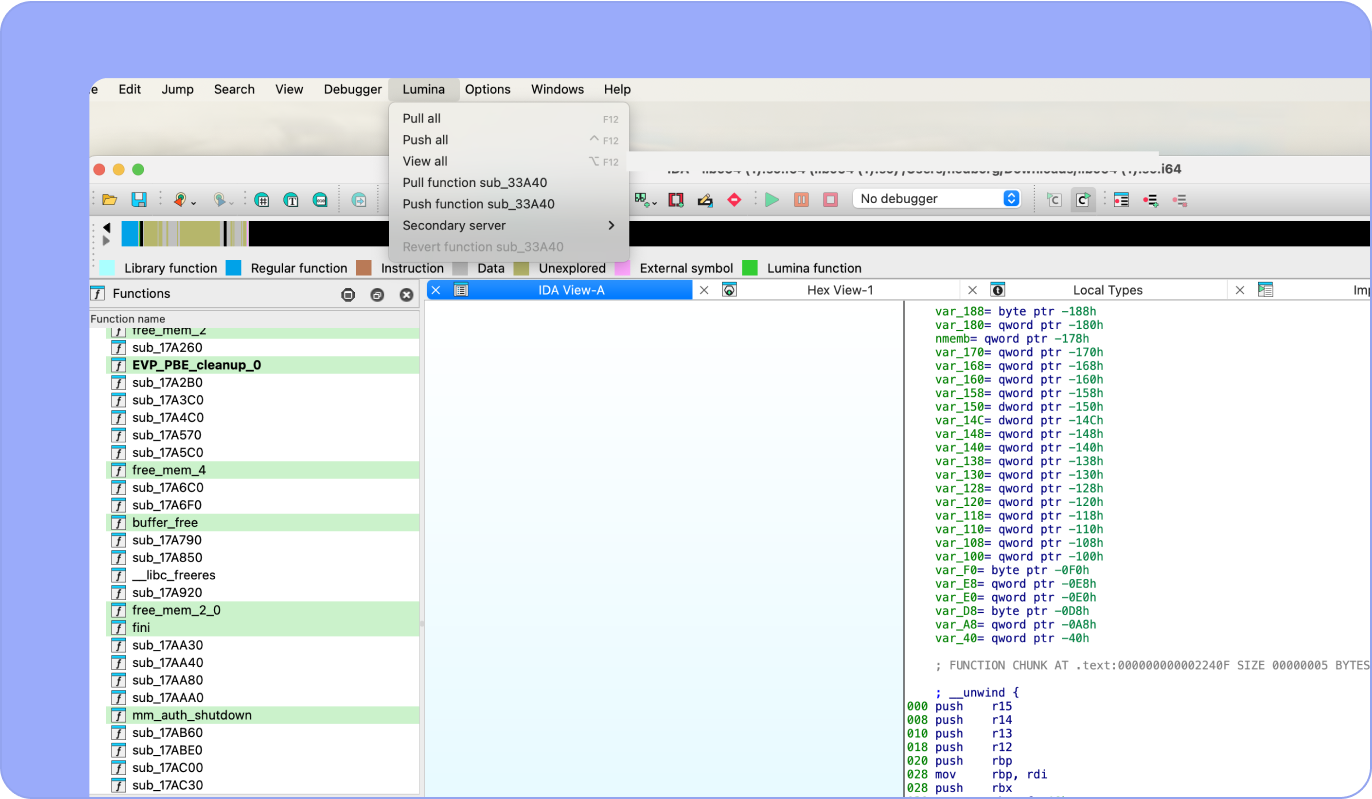

4.利用插件增强功能

可搭配以下插件使用:

①BinDiff:对比加解密算法在不同版本程序中的变化;

②flare-ida:FireEye团队开发的一组自动化分析脚本,适合分析常见壳和加密算法;

③IDAStealth:在调试抗调试程序时保证IDA调试不被检测。

三、如何高效处理大量加密数据

在实际工作中,加密数据并不总是孤立出现的,而是伴随着密集分布的数据段、网络交互或配置文件。为了高效处理这类数据,我们需要一套通用的自动化策略来应对不同加密场景。

1.建立加密模式库

积累常见加密算法模式,如异或、RC4、TEA、Base64变体等,在IDA中创建匹配模板,一旦识别出某种加密算法特征可立即调用对应脚本还原。

2.批量识别数据区域

①使用IDA脚本批量扫描全局段中的数据模式,如:固定长度(16/32字节)但内容混乱;

②所有字节均为可见ASCII范围之外;

③出现可疑常量如0xDEADBEEF、0xCAFEBABE等加密标识。

3.逆向分析与工具联动

将IDA中提取的解密算法迁移到独立Python工具中运行,再将结果回填IDA数据库中。例如使用pickle或JSON存储opcode与明文映射关系,在IDA中调用批量注释函数。

4.可视化解密过程

利用IDA图视图结合注释展示数据变化,有助于调试算法和验证准确性。也可以在图中标记加密输入与输出路径,形成完整调用链。

总结来看,IDAPro如何分析加密数据IDAPro怎么给加密数据解密是一个涉及识别、逆向、还原与自动化多个环节的系统工程。IDAPro提供了强大的静态分析工具链,结合动态调试与脚本编写能力,能高效地辅助我们还原被加密的数据结构与内容。对于从事安全研究、软件分析、漏洞挖掘的人来说,掌握这套分析与解密流程,不仅能够节省大量手工分析时间,也能大幅提升整个项目的逆向效率。

展开阅读全文

︾

读者也喜欢这些内容:

IDA免费版功能受限吗 IDA免费版与付费版区别对比

很多人用IDA免费版跑通基础流程后,会发现分析效率与样本覆盖看起来都还行,但一换到非x86架构、需要远程调试、或处在隔离网络环境时,限制就会很快暴露。把免费版的边界、Home与Pro的差异拆开看清楚,能避免盲目升级,也能避免买了仍不够用。...

阅读全文 >

IDA二进制分析可靠吗 IDA分析结果如何验证确认

在漏洞复现、兼容性排障、车载与工控固件审计这类场景里,IDA常被当作静态分析主力工具,但静态结果能不能当结论用,取决于二进制本身的信息完整度与分析过程是否把关键前提核对到位。与其问IDA准不准,更实际的做法是明确它在哪些条件下可靠、在哪些条件下必须配合验证手段,把结论从推断变成可复现的证据链。...

阅读全文 >

ida设置断点怎么运行 ida断点在键盘上的使用方法

在使用IDA pro进行逆向分析的过程中,断点设置是最基础也是最常用的调试手段之一。尤其是在处理复杂的汇编逻辑或定位关键执行点时,合理地设置并运行断点,能够极大提升分析效率与准确度。本文将围绕ida设置断点怎么运行,ida断点在键盘上的使用方法两个关键问题展开,详细介绍IDA pro中的断点操作方式、快捷键使用逻辑及其在多架构平台上的适配特性,帮助用户在实战中更加高效掌控IDA pro的调试能力。...

阅读全文 >

IDA调试MBR切换到16位模式 IDA调试Apk修改寄存器v0

在逆向分析中,MBR和APK分别代表底层引导机制与上层移动应用的典型研究对象。前者常涉及16位实模式与汇编流程控制的深入理解,后者则要求熟练掌握Smali代码、寄存器模拟与调试器调用。IDA pro作为广泛应用的逆向工具,不仅支持对MBR类二进制的低位调试,也能在APK分析中发挥符号识别与寄存器控制优势。本文将围绕IDA调试MBR切换到16位模式和IDA调试Apk修改寄存器v0两个核心主题展开操作细节讲解。...

阅读全文 >