行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-09-28 14: 56: 00

在逆向工程、安全分析以及老旧系统维护的实践中,如何借助IDA将汇编语言转化为C语言,是许多技术人员迫切关注的主题。IDA作为目前最成熟的反汇编工具之一,配合Hex-Rays Decompiler插件,可以将目标二进制程序自动生成接近C语言语义的伪代码,从而帮助开发者更快速理解程序逻辑、重构核心功能。本文围绕“ida反汇编成c语言的三个步骤,怎样将反汇编代码转换成c语言代码”这一主题,从实际操作出发,详细讲解整个转化过程。

一、ida反汇编成c语言的三个步骤

使用IDA将汇编代码反编译为C语言的过程并非“一键完成”,而是需要按部就班进行工具加载、函数识别与伪代码输出。以下是完整操作流程的三个步骤:

1、加载目标文件并初始化Hex-Rays插件

首先,打开IDA Pro,点击菜单栏“File>Open”,选择需要分析的可执行文件(如ELF、PE、Mach-O等)。载入后,IDA会自动进行静态分析并生成函数图谱。在主界面确认左上角是否加载了Hex-Rays插件(需授权版IDA),若无,则无法显示C语言伪代码。

2、定位关键函数并生成伪C代码

点击“Functions窗口”或按快捷键`Shift+F12`,浏览所有已识别的函数名称。双击某一函数进入汇编视图,然后按`F5`,调用Hex-Rays反编译器,会在右侧生成对应的C语言伪代码。此伪代码结构清晰,具备基本的函数调用、条件分支、循环结构等语义,是后续转换的核心依据。

3、复制、优化并导出伪代码

在伪代码窗口中,右键点击选择“Copy All”复制内容,或通过“File>Produce File>Create C file”生成.c格式文件。为了提高可读性,建议事先对变量名、函数名进行命名优化。可在LocalTypes窗口中创建结构体,再在反编译函数中使用,替换掉默认的`var_XX`、`a1`等非语义化命名。

完成上述三个步骤后,即可获得初步可读的C语言代码结构,为后续的代码补全与转换打下基础。

二、怎样将反汇编代码转换成c语言代码

将IDA生成的伪代码进一步转换为标准C语言代码并非易事。伪代码虽然易读,但并不能直接编译运行,需在语义层面进行较大程度的人工修复和逻辑补足。以下是转换的详细步骤:

1、定义真实结构体与变量类型

IDA反编译过程不会还原原始结构体和头文件,许多变量会被默认标记为`int`或`_DWORD`。开发者需根据访问偏移(如`s->field_4`)推断结构体字段含义,并通过typedef声明结构体,提升代码可读性。

2、补全函数原型与头文件

对诸如`memcpy`、`strncpy`、`Sleep`等函数调用,IDA仅显示符号名,不提供声明。需自行引入`

3、修正控制流逻辑

部分复杂流程如switch-case、多层嵌套if、跳转指令等在伪代码中表现不清晰。开发者可回退汇编视图,结合函数CFG图分析跳转路径,并在伪代码中用真实的C语言控制结构手动还原逻辑。

4、替换无语义变量名

IDA默认生成的变量名如`v4`,`iVar1`,`DAT_00401000`等缺乏语义,需手动改名。可通过右键“Rename”重命名局部变量、全局地址、函数等,使代码更贴近真实业务含义。

5、构建编译工程并调试运行

将处理后的C语言代码保存为.c文件,配合Makefile或IDE(如VisualStudio、Code::Blocks等)创建工程,尝试进行首次编译。若报错,可结合原始汇编逻辑继续补全未识别字段或函数,并逐步实现可调试运行。

6、使用插件脚本进一步增强处理能力

如需批量处理函数名、生成结构体模板、提取字符串等操作,可使用IDAPython脚本辅助分析。常见脚本包括`ida_struct_tagger`、`idapython_function_renamer`等。

完成上述转换步骤后,即可将IDA生成的伪C语言代码,逐步完善为具有业务语义、可编译运行的标准C语言程序,为代码重构、安全分析提供有力支撑。

三、IDA反编译之外的辅助分析技巧

在实务中,仅依赖IDA反汇编并不足以全面理解目标程序。为了提高分析效率与准确率,建议结合以下技巧:

1、结合动态调试工具进行验证

可将IDA分析与x64dbg、OllyDbg等动态调试工具联动,通过下断点、观察寄存器与栈变量状态,验证IDA还原逻辑的准确性。尤其在处理间接跳转、JMP表等情况下,动态手段尤为有效。

2、配合Ghidra交叉验证结果

在IDA识别函数结构不完整或伪代码输出异常时,可用Ghidra导入同一程序交叉验证。二者输出的伪代码形式不同,适当比对可互补不足。

3、使用BinDiff分析程序版本差异

对于多版本程序或补丁比较,可将IDA反编译结果用BinDiff进行函数级别对比,快速识别新增逻辑或函数改动,适用于漏洞分析与补丁验证。

4、分析字符串和交叉引用

IDA的“Strings”窗口可列出全部字符串,配合“Xrefsto”交叉引用功能快速定位关键逻辑区域,如日志输出、UI提示、协议命令等,为代码理解提供切入点。

5、使用脚本自动化识别模式

若目标程序具备大量重复函数结构(如加解密、压缩算法),可通过模式匹配脚本自动标注和命名,提高整体处理效率。

总结

掌握ida反汇编成c语言的三个步骤,怎样将反汇编代码转换成c语言代码,不仅是提高逆向分析效率的基础,更是程序逻辑重构、二进制审计的关键能力。通过IDA加载目标文件、启用Hex-Rays插件生成伪代码、优化变量命名并导出内容,可以快速得到接近真实语义的C语言结构。而后续的手动类型补全、逻辑还原与工程构建过程,决定了最终代码能否可读、可编译甚至可运行。结合动态调试、Ghidra交叉验证与插件脚本扩展,形成一整套IDA驱动的逆向分析工作体系,将极大提升工程师在漏洞分析、安全研究与协议破解中的实战能力。

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro反编译功能怎么开 IDA Pro反编译结果怎么导出保存

IDA Pro里看到伪C代码,依赖的不是“某个开关”,而是Hex-Rays Decompiler组件是否已安装且与你当前IDA版本和目标架构匹配。很多人按了F5没反应,或弹出没有反编译器的提示,本质都是反编译器没装好、装错目录、版本不匹配,或当前样本的架构没有对应的反编译器。下面按实际操作路径,把开启与导出两件事一次讲清楚,仅建议用于你有合法分析权限的程序与样本。...

阅读全文 >

IDA pro修改so教程 IDA pro修改exe

在逆向分析与二进制安全研究中,IDA pro作为主流静态分析工具,其强大的反汇编与重构能力,广泛应用于ELF格式的so库与PE格式的exe文件修改。通过IDA pro修改so文件,可用于Android应用补丁、破解函数逻辑、绕过验证;而对exe文件的修改则常用于Windows下的补丁、功能改写与程序定制。掌握IDA pro修改so与exe的流程,不仅能提升分析效率,更是逆向工程技能的基础能力。以下内容将系统讲解IDA pro修改so教程,IDA pro修改exe两大操作场景的具体步骤,帮助用户完整掌握二进制修改流程。...

阅读全文 >

IDA pro中修改remote GDB路径 IDA pro修改加载地址

在进行逆向分析或调试远程目标设备时,IDA pro作为静态与动态分析的核心工具,配合GDB远程调试功能可以实现对嵌入式、IoT系统乃至裸机程序的高效控制。而在不同项目中,经常会需要变更remote GDB路径或重新设定加载地址,这些操作看似简单,实则涉及IDA pro配置逻辑、GDB插件加载机制、调试环境变量等多个技术细节。本文将围绕IDA pro中修改remote GDB路径,IDA pro修改加载地址两大关键点 ,以助于用户更好掌控IDA pro调试行为。...

阅读全文 >

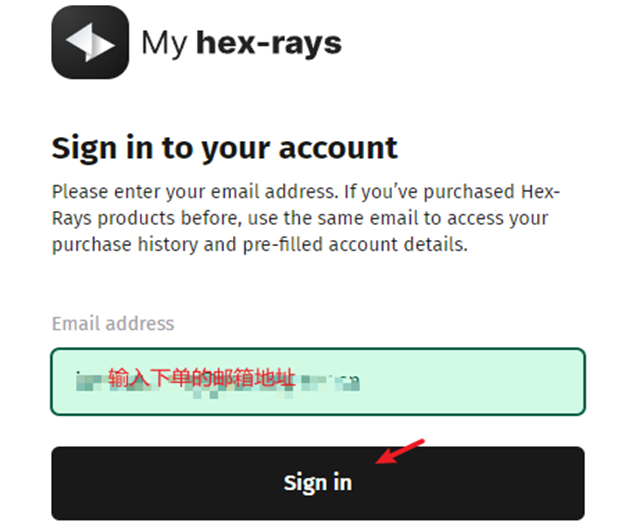

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >