行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-07-30 08: 00: 00

在逆向分析过程中,阅读原始汇编指令对大多数分析人员而言既耗时又容易出错。为了更直观理解程序逻辑,IDA Pro提供了将二进制代码转换为伪C代码的功能,辅以伪代码插件的使用,可以极大提升阅读效率和逻辑理解能力。围绕“IDA怎么变成伪代码,IDA伪代码插件怎么用”,本文将详细介绍IDA Pro伪代码生成的步骤、插件配置方法实用技巧,帮助用户从基本功能到高级使用实现高效逆向分析。

一、IDA怎么变成伪代码

IDA Pro自带Hex-Rays Decompiler模块,是生成C风格伪代码的关键组件。想要在IDA Pro中查看伪代码,可以按照以下步骤完成设置与操作。

1.确认是否安装了Hex-Rays插件

启动IDA Pro并载入可执行文件后,在主菜单栏查看是否存在“View>Open subviews>Pseudocode”(或快捷键F5)。如果没有该选项,说明未安装Hex-Rays反编译器插件,需要通过官网或授权渠道购买并安装。

2.载入程序文件进行分析

在IDA Pro中打开目标程序文件(如.exe、.dll等),等待其完成静态分析流程,生成函数列表与基础反汇编信息。

3.定位函数并生成伪代码

在函数窗口(快捷键Shift+F4)中选中目标函数后,按下F5或右键选择“Decompile”,IDA将以C语言的形式呈现该函数伪代码。该界面一般为一个新的“Pseudocode-A”窗口。

4.优化伪代码显示效果

可以通过调整字体、缩进和颜色设置提高可读性:点击“Options>Text style”,选择合适的主题与字体大小;同时支持对每个变量、类型手动重命名,让伪代码更清晰。

5.为伪代码添加注释和标签

在伪代码窗口中,右键任意行选择“Insert comment”可以添加注释说明逻辑,也可以对变量进行重命名,便于分析人员理解函数含义。

6.伪代码窗口快捷操作技巧

双击变量名称可跳转至定义处;

使用Tab键在伪代码与汇编窗口切换;

Ctrl+P可打印伪代码或保存为RTF/HTML。

通过以上步骤,IDA Pro可快速将低级汇编转换为接近源代码形式的结构化C伪代码,从而加快逆向分析效率并降低阅读门槛。

二、IDA伪代码插件怎么用

除了Hex-Rays自带的功能,IDA Pro还支持众多社区插件,增强伪代码显示能力、数据结构识别、代码重构建议等功能。以下为常见伪代码增强插件的使用方法。

1.安装插件环境准备

大部分IDA插件需要放置到`plugins`目录中。用户需确认IDA Pro版本与插件版本兼容,确保安装无误。插件推荐放在`IDA Pro\plugins`文件夹内,并重启IDA生效。

2.常用伪代码插件介绍与使用

(1)ClassInformer

功能:分析C++程序结构,识别类与虚函数;

使用方法:载入DLL或C++可执行程序后,在“Edit>Plugins”中运行ClassInformer,结果会显示在Output窗口,辅助伪代码识别类结构。

(2)IDA2Objdigger

功能:提取伪代码中的对象模型,适用于对象导向逆向;

使用方法:运行插件后,会自动提取虚表、类继承信息,并注入到伪代码显示中。

(3)HexRaysPyTools

功能:为Hex-Rays增加更多结构化分析工具,如字段自动命名、结构识别;

使用方法:安装Python插件后,运行工具条提供的“Structure Inference”功能,可在伪代码中自动命名结构体成员。

3.插件使用中的常见问题与排查

如果插件未显示,检查IDA是否以管理员权限运行;

查看Output窗口是否有Python或插件加载错误提示;

检查插件是否适配当前IDA版本(如7.6与7.7差异较大);

某些插件依赖第三方库,如pyqt5,需要提前在IDA中配置好Python环境。

4.插件与伪代码联动技巧

某些插件可在伪代码窗口中右键直接使用;

使用结构提取类插件时,建议先命名好函数与变量,以增强分析结果质量;

若需反复使用插件分析结果,建议结合IDA保存数据库(.idb/.i64)文件,避免重新分析。

通过合理使用这些插件,IDA Pro的伪代码能力可以变得更加灵活与智能,大幅提升反汇编到可读代码的效率与质量。

三、IDA Pro如何实现跨模块调用跟踪

在复杂软件架构中,单个模块常常涉及跨动态链接库(DLL)或系统API的调用。为了有效掌握程序运行逻辑,IDA Pro支持跨模块调用的跟踪分析方式。

1.分析导入函数引用

在IDA的“Imports”窗口(快捷键Shift+F12)中,可以查看所有DLL导入函数列表。选中某个函数后右键“Jump to xref”即可查看所有调用处,在伪代码中也会同步显示调用关系。

2.使用“Jump to caller/callee”功能

在伪代码中,选中某函数名,右键选择“Jump to function calls”可以快速查找该函数的调用者或被调用函数,便于追踪跨模块调用链。

3.借助插件追踪调用链(如CallAnalyzer)

CallAnalyzer插件支持构建函数调用图,通过可视化图示展现模块之间的调用关系,有助于从宏观层面理解程序流程。

4.跨模块符号恢复技巧

当模块A调用模块B的函数时,若模块B未被IDA加载,符号会丢失。此时可使用“Loadadditionalbinary”功能加载模块B,IDA会自动关联函数地址,恢复调用关系。

通过上述方式,IDA Pro可以清晰理清各个函数与模块之间的调用结构,配合伪代码与断点调试,形成完整的逆向分析流程。

本文围绕“IDA怎么变成伪代码,IDA伪代码插件怎么用”这一主题,详细讲解了如何利用IDA自带的Hex-Rays模块生成结构化伪代码、如何借助常见插件增强伪代码可读性与结构推断能力,并进一步延伸到跨模块调用跟踪的方法。通过以上内容的掌握,不仅可以显著提高IDA Pro的分析效率,还能将原本杂乱无章的汇编指令转化为可理解的高级语言视图,是逆向工程中的核心能力之一。

展开阅读全文

︾

读者也喜欢这些内容:

IDA逆向QT控件应用程序 qt获取窗口内所有控件

在逆向分析跨平台图形界面程序的实践中,QT框架的广泛应用对逆向人员提出了更高要求。QT采用信号与槽、动态UI加载等机制,传统Windows API分析手段难以适配。利用IDA pro进行QT应用程序的逆向分析,结合符号信息、vtable结构及动态控件创建逻辑,可以有效提取界面控件层级、信号连接机制等核心信息。同时,若拥有源码或调试权限,还可以通过QT原生函数如`findChildren`等方式实现对窗口中所有控件的枚举与分析。本文将围绕IDA逆向QT控件应用程序和qt获取窗口内所有控件两大主题进行详细讲解。...

阅读全文 >

IDA pro修改so教程 IDA pro修改exe

在逆向分析与二进制安全研究中,IDA pro作为主流静态分析工具,其强大的反汇编与重构能力,广泛应用于ELF格式的so库与PE格式的exe文件修改。通过IDA pro修改so文件,可用于Android应用补丁、破解函数逻辑、绕过验证;而对exe文件的修改则常用于Windows下的补丁、功能改写与程序定制。掌握IDA pro修改so与exe的流程,不仅能提升分析效率,更是逆向工程技能的基础能力。以下内容将系统讲解IDA pro修改so教程,IDA pro修改exe两大操作场景的具体步骤,帮助用户完整掌握二进制修改流程。...

阅读全文 >

ida反汇编成c语言的三个步骤 怎样将反汇编代码转换成c语言代码

在逆向工程、安全分析以及老旧系统维护的实践中,如何借助IDA将汇编语言转化为C语言,是许多技术人员迫切关注的主题。IDA作为目前最成熟的反汇编工具之一,配合Hex-Rays Decompiler插件,可以将目标二进制程序自动生成接近C语言语义的伪代码,从而帮助开发者更快速理解程序逻辑、重构核心功能。本文围绕“ida反汇编成c语言的三个步骤,怎样将反汇编代码转换成c语言代码”这一主题,从实际操作出发,详细讲解整个转化过程。...

阅读全文 >

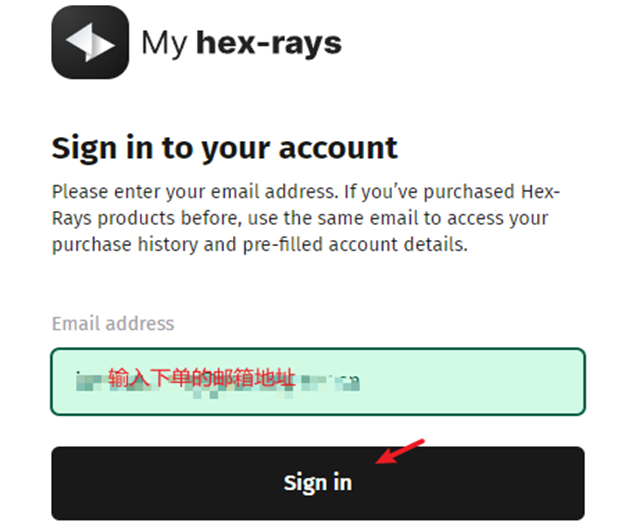

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >