行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-07-29 08: 00: 00

在使用IDA Pro进行二进制逆向分析时,经常需要对反汇编得到的代码进行调整和编辑,例如修正误识别的指令、插入特定的跳转逻辑、或清除垃圾代码结构。由于IDA Pro本身具有强大的交互式反汇编能力,因此“IDA怎么修改汇编指令,IDA修改汇编代码快捷键”成为用户搜索频率较高的实操问题。本文将围绕这个话题,从修改步骤到操作技巧全面展开,帮助用户高效掌控IDA Pro的编辑能力。

一、IDA怎么修改汇编指令

IDA Pro默认并非一个真正意义上的汇编修改器,它更像是一个静态反汇编浏览器。但通过启用“patch”功能模块,用户可以直接修改指令的机器码,从而在反汇编窗口中实现真实修改效果。

1、进入Patch模式的步骤

启动IDA Pro并载入目标二进制文件,完成自动分析后,在反汇编视图中,找到你希望修改的汇编指令。选中对应地址行,按快捷键“Ctrl+Alt+P”,即可进入patch指令编辑界面。此时IDA Pro允许你直接编辑该地址处的opcode。

2、通过Patch程序功能修改机器码

在Patch窗口中,可以直接输入新的汇编指令或16进制机器码。比如原始指令为`jmpeax`,你可以修改为`calleax`或其他跳转类型,IDA会自动转换对应机器码并展示预览效果。点击“OK”后确认修改,该位置的指令会被更新。

3、使用“Edit>Patch program>Assemble”进行高级修改

除了快捷键方式,还可以在IDA菜单栏点击“Edit>Patch program>Assemble”,弹出汇编编辑器。此模式下,你可以连续输入多条指令,并由IDA自动判断每条指令长度并完成替换,适合用于替换小段逻辑或修正跳转关系。

4、修改后的保存与导出

修改指令后,记得通过“Edit>Patch program>Apply patches to input file”将修改同步写入原始二进制文件或创建新的patched文件。也可选择“Edit>Patch program>Export patched bytes”导出为binary补丁文件以供后续对比或复用。

5、常见的修改场景示例

把条件跳转如“jz”替换为“nop nop”以跳过某些逻辑

把“call sub\_xxxx”修改为“ret”以屏蔽敏感函数调用

插入“int3”用于调试定位崩溃点

这些修改对分析、破解、绕过保护都极具价值。

二、IDA修改汇编代码快捷键

IDA Pro支持一套专用于patch和指令调整的快捷键组合,掌握这些快捷方式能够显著提升反汇编编辑效率,尤其在面对大体量目标时更具优势。

1、Ctrl+Alt+P:快速修改当前指令

这个快捷键是进入单条指令编辑界面最快的方式,选中某条指令后按下即可进入汇编框,修改完成后自动更新。

2、Ctrl+Shift+M:进入多指令Assemble模式

如果你希望连续修改多条汇编,比如替换整个函数逻辑,按下Ctrl+Shift+M将弹出批量汇编窗口,可按行编辑新指令,IDA会自动调整偏移并刷新视图。

3、Ctrl+Enter:在Assemble窗口中应用修改

当你在Assemble窗口完成指令输入后,按Ctrl+Enter即可立即将修改提交应用,而不需再用鼠标点击确认。

4、Alt+K:快速转换NOP

对于需要跳过特定逻辑的情况,选中一行指令,按Alt+K会将其替换为等长度的NOP,适用于屏蔽跳转、清除调用等。

5、Ctrl+Alt+S:查看原始字节码

当你对某条指令不确定其修改是否生效时,使用Ctrl+Alt+S可以查看原始机器码,并与新生成的机器码进行比对,有利于调试准确性。

6、Ctrl+E:调用Hex View同步定位字节

在HexView窗口查看汇编指令对应的原始字节,确认你所patch的指令是否在文件中正确生效。

7、Ctrl+F2:应用补丁到文件

一旦所有修改完成,使用Ctrl+F2快速打开“apply patch to file”选项,对原始二进制进行修改或者保存为新文件,是最终封装阶段必备步骤。

掌握这些IDA Pro快捷键操作,不仅提升修改速度,也避免手动操作时可能引发的结构混乱或跳转失效等问题。

三、IDA如何还原指令历史与撤销修改

在IDA Pro中修改汇编代码虽然便捷,但如果操作失误或需要还原原始结构,则必须有机制进行撤销和复原。理解IDA的版本快照和撤销机制对于保障分析过程的可控性至关重要。

1、利用数据库快照机制备份操作前状态

IDA Pro在每次分析或保存数据库(.i64/.idb文件)时会自动生成历史快照。如果你开启了自动保存功能,可通过File>Open recent>History恢复到之前状态。这种方法适合恢复大范围修改前的状态。

2、撤销单条指令修改的方法

若你只修改了一两条指令,最直接的方式是重新进入“Patch program>Assemble”窗口,将修改的指令手动还原为原来的汇编内容,IDA将替换当前patch覆盖内容。

3、使用Undo补丁插件还原Patch历史

社区中一些IDA插件(如PatchUndo)允许记录每一次patch并形成可回滚的操作链。安装插件后,修改指令的每一步都可以通过快捷键撤销。

4、对比Patch前后的差异

可以利用IDA Pro的“File>Produce File>Create Binary Diff”功能,对原始文件和补丁后文件做差异对比,识别出被修改的offset与内容,为人工还原提供准确参考。

5、预设脚本还原指令逻辑

对于较复杂的结构修改,建议在修改前用IDC或Python脚本导出目标段的原始指令与偏移位置,当需要撤销修改时,直接用脚本还原指令内容,这种方式适合自动化批量恢复。

通过这些手段,IDA Pro不仅可以精准修改汇编指令,也能做到稳健回滚和复原,让用户在逆向过程中拥有更强的控制力和试错空间。

IDA怎么修改汇编指令,IDA修改汇编代码快捷键这个话题,涉及到IDA Pro静态分析中最常用的一系列实用技巧。通过掌握汇编指令的修改方法、快捷键的高效使用方式,以及对指令编辑结果的回滚机制,用户可以在IDA Pro中游刃有余地完成复杂的逆向任务,为恶意代码分析、安全审计、软件破解等场景提供技术支撑。

展开阅读全文

︾

读者也喜欢这些内容:

ida设置断点怎么运行 ida断点在键盘上的使用方法

在使用IDA pro进行逆向分析的过程中,断点设置是最基础也是最常用的调试手段之一。尤其是在处理复杂的汇编逻辑或定位关键执行点时,合理地设置并运行断点,能够极大提升分析效率与准确度。本文将围绕ida设置断点怎么运行,ida断点在键盘上的使用方法两个关键问题展开,详细介绍IDA pro中的断点操作方式、快捷键使用逻辑及其在多架构平台上的适配特性,帮助用户在实战中更加高效掌控IDA pro的调试能力。...

阅读全文 >

IDA pro修改so教程 IDA pro修改exe

在逆向分析与二进制安全研究中,IDA pro作为主流静态分析工具,其强大的反汇编与重构能力,广泛应用于ELF格式的so库与PE格式的exe文件修改。通过IDA pro修改so文件,可用于Android应用补丁、破解函数逻辑、绕过验证;而对exe文件的修改则常用于Windows下的补丁、功能改写与程序定制。掌握IDA pro修改so与exe的流程,不仅能提升分析效率,更是逆向工程技能的基础能力。以下内容将系统讲解IDA pro修改so教程,IDA pro修改exe两大操作场景的具体步骤,帮助用户完整掌握二进制修改流程。...

阅读全文 >

ida反汇编成c语言的三个步骤 怎样将反汇编代码转换成c语言代码

在逆向工程、安全分析以及老旧系统维护的实践中,如何借助IDA将汇编语言转化为C语言,是许多技术人员迫切关注的主题。IDA作为目前最成熟的反汇编工具之一,配合Hex-Rays Decompiler插件,可以将目标二进制程序自动生成接近C语言语义的伪代码,从而帮助开发者更快速理解程序逻辑、重构核心功能。本文围绕“ida反汇编成c语言的三个步骤,怎样将反汇编代码转换成c语言代码”这一主题,从实际操作出发,详细讲解整个转化过程。...

阅读全文 >

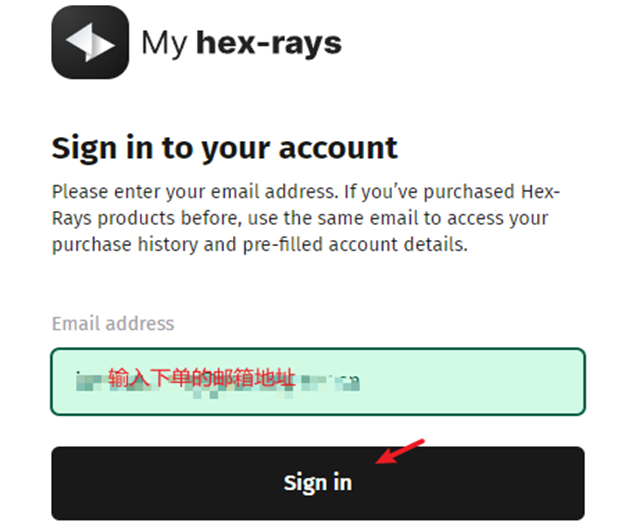

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >