行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-07-28 13: 38: 00

在使用IDA Pro对可执行文件进行静态分析时,经常会遇到“函数爆炸”——IDA Pro自动识别出大量函数,而其中很多其实并不是真正的代码入口。这些伪函数不仅影响阅读效率,还严重拖慢IDA Pro的分析性能。要搞清楚“IDA Pro反汇编出现一大堆函数如何优化IDA Pro的反汇编性能”,就必须深入理解IDA的工作机制,并对常见问题有针对性地进行处理。

一、IDA Pro反汇编出现一大堆函数

IDA Pro自动识别函数的机制,是基于反汇编引擎在加载二进制文件时,对代码段进行启发式分析和逻辑推测,这虽能节省人工干预时间,但也带来大量误识别。

1、IDA识别函数的原理简述

IDA会扫描代码段,查找可能的函数入口,比如常见的prologue(如PUSH EBP、MOV EBP,ESP)或者跳转指令作为起始点,一旦满足条件就会自动创建函数,并试图从入口开始向下反汇编。

2、导致大量伪函数出现的常见原因

二进制中存在大量非代码数据却被识别为可执行段

使用了UPX等壳工具,解压前的壳数据混淆IDA判断

汇编语言写的程序缺乏清晰的函数结构

调试符号信息缺失,IDA无法判断哪些是有效函数

3、逐步排查并删除无效函数的方法

打开Functions窗口(快捷键Shift+F4),筛选函数名为sub\_开头的函数,这些往往是IDA自动命名的

对每个可疑函数双击进入,在反汇编窗口中查看是否具备标准结构,如函数开头、调用逻辑、返回指令

如果确认是误识别,按快捷键Alt+P取消函数定义,或右键选择“Delete Function”彻底移除

回到Disassembly视图(快捷键Tab),对错误区域设置为数据(快捷键D),防止IDA再次识别为函数

4、合理使用函数段界定

在导航栏选中整个段后按快捷键P,手动设定函数起点

若IDA错误地将某段数据识别为代码,可按C键取消代码分析,再用D键标记为数据

5、导入调试信息以辅助识别

对有符号文件(PDB、DWARF)的可执行程序,加载时选择“LoadSymbols”选项

在Options>General>Analysis中关闭“Create functions automatically”以防止IDA乱识别

通过以上方法逐步清理和优化函数列表,能显著提升IDA Pro在分析时的准确度和可控性。

二、如何优化IDA Pro的反汇编性能

性能问题通常出现在IDA处理大体量二进制文件或复杂逻辑结构时,分析过程中CPU占用高、界面卡顿、函数跳转延迟,都是典型表现。通过合理配置IDA设置与操作策略,可以有效优化。

1、分析前的加载优化步骤

在打开程序前,进入File>Loadfile>New,取消“自动分析”选项

选择“Manualanalysis”模式,在IDA加载完程序后再选择分析哪些段(如.text段)

对于大程序,优先分析主入口附近函数,避免全段分析造成资源浪费

2、使用脚本清理冗余内容

在File>Script command中,编写IDAPython脚本,如:

这段脚本会批量删除所有自动命名的函数sub_*,非常适合清理误识别

3、调整IDA数据库和缓存设置

打开Options>General>Database,启用压缩数据库选项

设置数据库路径指向SSD,减少I/O瓶颈

在64位系统中启动IDA64.exe以获得更大内存支持

4、分段分析提高效率

使用“Load Additional Binary File”功能,将多个模块(DLL、.bin)按需加载

在View>Segments中选择段落,对单独段设置分析顺序和优先级

5、避免无意义跳转与引用分析

在Options>General>Analysis中取消“Analyze cross-references from data segments”

仅分析与主逻辑相关的区域,避免对冗余内存区块生成无用引用

6、善用快捷键与图形视图

使用空格键切换函数结构图,避免在文本视图中陷入庞杂指令

关闭“自动刷新交叉引用”功能(View>Graph>Options),提高大项目中的响应速度

7、合理保存与备份数据库

分阶段保存IDA数据库(.idb/.i64),并在每个阶段加入命名标签,方便回滚或比对

遇到IDA崩溃时可借助自动生成的.id0、nam等辅助文件恢复状态

优化IDA性能的关键在于“控制分析粒度、批量处理冗余、利用硬件资源”,形成良好的操作习惯和策略能让分析工作事半功倍。

三、IDA Pro如何分析间接跳转与跳转表函数

IDA Pro在处理间接跳转(如switch-case、虚函数表跳转)时,容易产生误识别或函数覆盖不全问题。理解跳转表结构并正确分析,是逆向过程中非常重要的能力延伸。

1、间接跳转的基本识别

在反汇编窗口中,常见switch语句表现为:

这类跳转表通常在数据段中保存目标地址,通过寄存器索引跳转

IDA可能不会自动将所有跳转地址识别为函数,需要手动处理

2、识别并重建跳转表函数

使用“JumpXref”插件或者在Disassembly中手动跟踪跳转地址

右键跳转地址,选择“Make Code”(C)→“Define Function”(P)

对每个跳转目标单独标记为函数,必要时批量标记

3、利用“create\_switch\_info\_ex”分析复杂switch结构

在控制跳转位置处,使用快捷键Ctrl+Shift+S打开“Edit switch info”

输入跳转表起始地址、数量、跨度等参数,IDA会自动识别并标注跳转块

这对GCC或MSVC编译的程序特别有效,能够清晰展示逻辑分支

4、虚表跳转的识别技巧

对面向对象编译程序,查找vtable区域(一般在.rdata段)

使用Xrefs功能分析虚函数调用点,再逐个建立函数结构

5、使用Hex-Rays插件增强间接跳转识别能力

Hex-Rays decompiler插件在处理复杂switch逻辑时效果更好,可将汇编语句转为伪C代码,辅助理解跳转分支逻辑

对未识别跳转的函数,在Pseudocode中补全注释,方便团队协作与后期还原

正确识别并拆解间接跳转结构,可以极大提升IDA Pro的静态分析深度,并帮助分析者厘清复杂程序的逻辑控制流。

IDA Pro反汇编出现一大堆函数如何优化,IDA Pro的反汇编性能是每个逆向工程师都可能面对的问题。通过调整函数识别策略、控制分析粒度、利用脚本自动化清理,以及深度掌握间接跳转处理技巧,可以有效提升IDA使用效率与准确性,让反汇编工作更有序、更高效。

展开阅读全文

︾

读者也喜欢这些内容:

ida设置断点怎么运行 ida断点在键盘上的使用方法

在使用IDA pro进行逆向分析的过程中,断点设置是最基础也是最常用的调试手段之一。尤其是在处理复杂的汇编逻辑或定位关键执行点时,合理地设置并运行断点,能够极大提升分析效率与准确度。本文将围绕ida设置断点怎么运行,ida断点在键盘上的使用方法两个关键问题展开,详细介绍IDA pro中的断点操作方式、快捷键使用逻辑及其在多架构平台上的适配特性,帮助用户在实战中更加高效掌控IDA pro的调试能力。...

阅读全文 >

IDA调试MBR切换到16位模式 IDA调试Apk修改寄存器v0

在逆向分析中,MBR和APK分别代表底层引导机制与上层移动应用的典型研究对象。前者常涉及16位实模式与汇编流程控制的深入理解,后者则要求熟练掌握Smali代码、寄存器模拟与调试器调用。IDA pro作为广泛应用的逆向工具,不仅支持对MBR类二进制的低位调试,也能在APK分析中发挥符号识别与寄存器控制优势。本文将围绕IDA调试MBR切换到16位模式和IDA调试Apk修改寄存器v0两个核心主题展开操作细节讲解。...

阅读全文 >

ida反汇编成c语言的三个步骤 怎样将反汇编代码转换成c语言代码

在逆向工程、安全分析以及老旧系统维护的实践中,如何借助IDA将汇编语言转化为C语言,是许多技术人员迫切关注的主题。IDA作为目前最成熟的反汇编工具之一,配合Hex-Rays Decompiler插件,可以将目标二进制程序自动生成接近C语言语义的伪代码,从而帮助开发者更快速理解程序逻辑、重构核心功能。本文围绕“ida反汇编成c语言的三个步骤,怎样将反汇编代码转换成c语言代码”这一主题,从实际操作出发,详细讲解整个转化过程。...

阅读全文 >

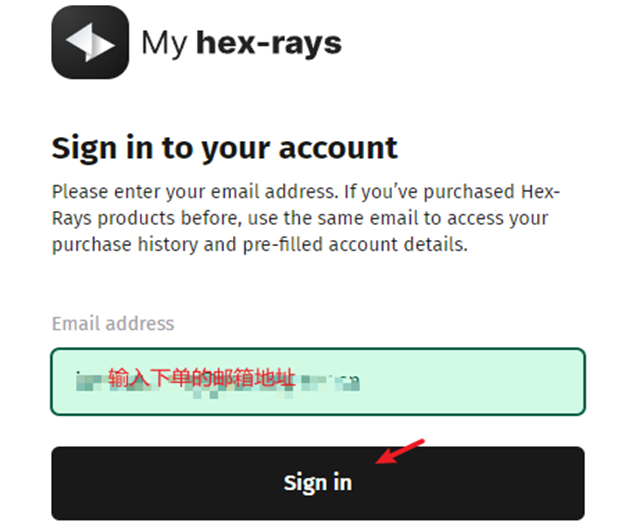

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >