行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-05-14 17: 15: 00

IDA Pro 是一款不可或缺的反汇编和逆向工程工具。它能够帮助开发者深入理解嵌入式固件中的函数逻辑、通信协议和潜在漏洞。那么,IDA Pro怎么做嵌入式开发? 如何分析嵌入式固件?本文将围绕“IDA Pro怎么做嵌入式开发”和“IDA Pro如何分析固件”两个主题,讲解操作步骤。

一、IDA Pro怎么做嵌入式开发

在嵌入式开发中,利用 IDA Pro 进行固件反汇编和调试,可以快速识别函数入口、变量调用和协议加密算法。以下是操作步骤和注意事项。

1. 准备固件文件

要进行嵌入式开发,首先要获取设备的固件文件。以下是常用的获取方法:

从设备官网下载: 部分厂家直接提供固件更新包,如.bin、.elf格式。

使用提取工具: 通过binwalk、dd等命令从固件镜像中提取内核和文件系统。

串口提取: 通过UART或JTAG连接设备,直接读取内存或Flash数据。

2. 加载固件进行反汇编

步骤一:打开固件文件

启动 IDA Pro:

打开软件,选择File → Open。

选择固件文件:

支持格式:.bin、.img、.elf、.hex。

选择处理器架构:

ARM: 常见于物联网设备和智能家居。

MIPS: 常用于路由器和网络设备。

RISC-V: 新兴嵌入式平台。

自动分析:

点击OK,软件自动识别并加载固件内容。

在Processor Options中,手动选择正确的ARM模式(ARM/Thumb)或MIPS模式(MIPS32/MIPS64)。

步骤二:设置入口点和加载偏移

手动调整入口地址:

如果 IDA 没有自动定位入口,可以手动设置_start或Reset_Handler。

修正加载偏移:

使用Options → Segment → Edit,调整段的加载偏移,让代码可以反汇编。

验证反汇编效果:

识别出main函数或常见系统调用,如printf或system。

步骤三:分析嵌入式函数结构

识别常见函数:

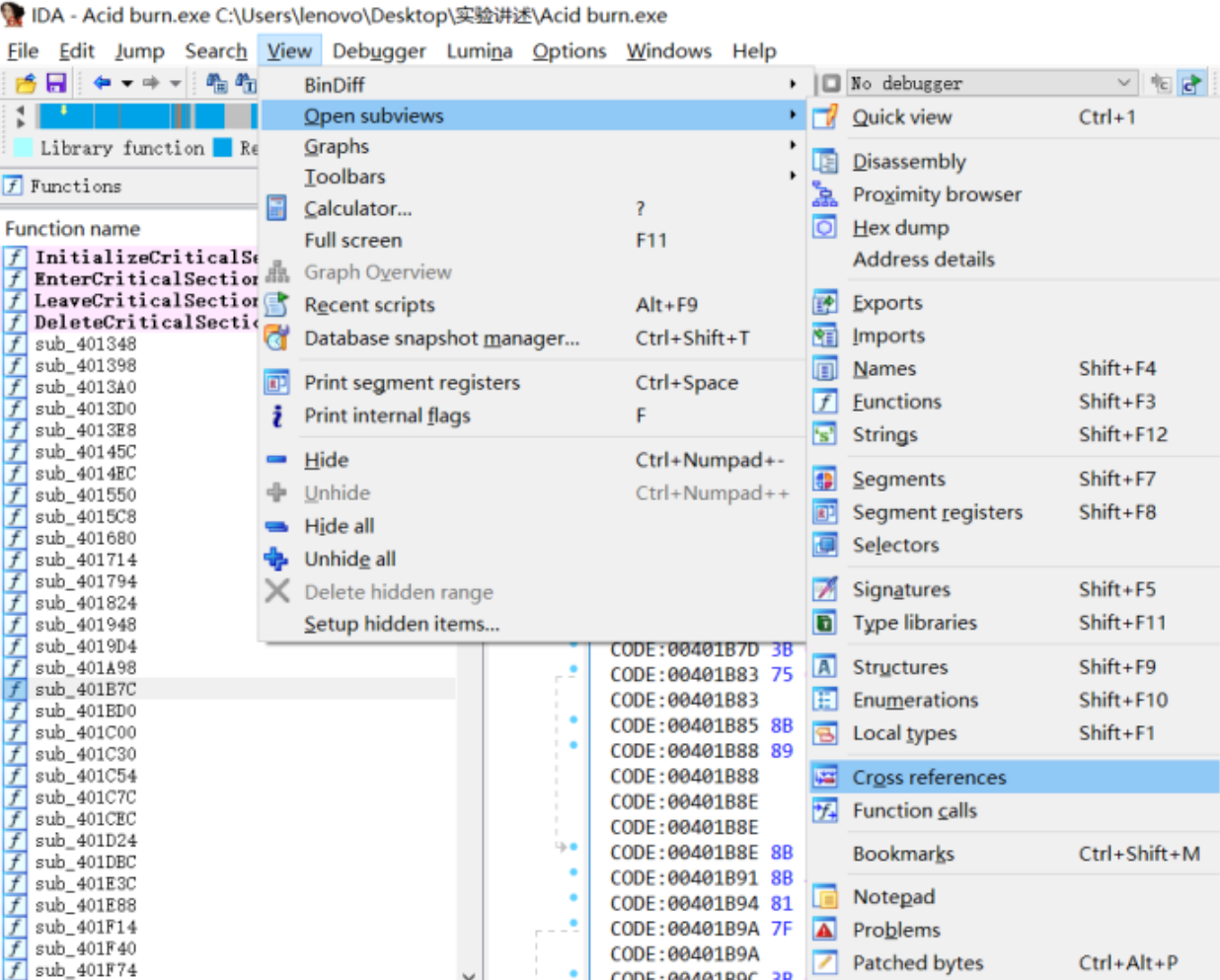

使用Functions窗口(Shift+F),查找类似main、init、syscall等函数。

交叉引用分析:

右键点击函数名,选择Jump to xref to operand,查看被调用函数列表。

重命名函数:

如果确认某个函数的作用,右键点击,选择Rename,标注为init_memory、load_kernel等,方便后续跟踪。

3. 动态调试固件

嵌入式固件的调试过程需要结合实际设备或模拟器,以下是常见的调试方法:

方法一:利用GDB远程调试

设备端:

在嵌入式设备上运行gdbserver:

pgsql

复制编辑

gdbserver :1234 /path/to/firmware

本地调试:

在 IDA 中选择Debugger → Attach to Remote GDB Server。

输入 IP 地址和端口(如:192.168.1.100:1234)。

设置断点和运行:

右键选择代码行,点击Add Breakpoint,开始调试。

方法二:使用QEMU仿真

安装QEMU:

sudo apt install qemu-system-arm

启动仿真:

qemu-system-arm -M versatilepb -kernel vmlinux -nographic -s -S

在IDA中连接:

使用GDB调试,与 QEMU 建立连接。

实时跟踪寄存器:

监控PC、SP、LR等寄存器,分析函数跳转。

二、IDA Pro如何分析固件

在固件分析中,IDAP Pro 的核心任务是逆向工程和漏洞挖掘。以下是固件分析的核心步骤和技巧。

1. 固件格式识别和拆解

固件通常以.bin、.img、.elf等格式存在,需要先拆解查看其内容:

使用binwalk分析:

binwalk -e firmware.bin

自动提取出固件中的文件系统和内核映像,如SquashFS、JFFS2等。

提取后,进入解压目录,查看提取出的文件结构:

cd _firmware.bin.extracted ls

2. 查找关键函数和加密算法

在嵌入式固件中,常见的加密算法包括AES、RSA、MD5等,以下是寻找加密函数的方法:

(1)字符串分析:

在 IDA 中,按Shift+F12查看字符串列表。

搜索常见关键词,如AES、decrypt、key。

双击关键字符串,查看交叉引用,分析调用链。

(2)函数调用分析:

使用xrefs查看哪些函数调用了加密或解密操作。

分析加密流程,如密钥加载、数据加密、数据传输。

3. 逆向工程和漏洞挖掘

嵌入式固件中,常见漏洞主要集中在缓冲区溢出、命令注入和权限提升。

(1)溢出漏洞查找:

重点分析使用strcpy、sprintf、memcpy的函数。

检查是否存在缓冲区大小校验,缺少校验时尤其容易产生溢出。

(2)权限提升分析:

查找system、exec调用,确认传入参数的合法性。

检查是否对输入数据进行过滤和校验。

三、怎么提升固件分析效率

有一些方法可以帮助你提高固件分析效率:

1. 自动化脚本辅助分析

使用IDA Python编写脚本,批量提取函数调用和关键字符串,自动化命名已识别的函数。

2. 结合实机测试和仿真

使用实际设备和仿真环境交替验证,确保逆向结果真实可靠。

在设备上执行提取出的命令,验证漏洞是否真实存在。

总结

本文围绕“IDA Pro怎么做嵌入式开发 IDA Pro如何分析固件”两个主题,详细介绍了如何利用 IDA Pro 进行嵌入式固件分析和开发。通过固件加载、反汇编分析、动态调试和漏洞挖掘,开发者能够快速掌握固件的内部逻辑和潜在问题。利用自动化脚本和仿真验证,可以提升分析效率和准确性,为嵌入式开发和固件安全研究提供可靠支持。

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro插件怎么安装 IDA Pro插件加载失败怎么解决

做逆向分析或自动化处理时,插件往往是把重复操作变成一键动作的关键入口。但插件安装位置放错、版本位数不匹配、依赖缺失,都会导致插件不出现在菜单里,或点击后无响应。围绕“放到哪里、如何被加载、哪里能看到报错”这三件事把流程跑通,后续换版本、迁移环境也会省掉很多排查时间。...

阅读全文 >

ida设置断点怎么运行 ida断点在键盘上的使用方法

在使用IDA pro进行逆向分析的过程中,断点设置是最基础也是最常用的调试手段之一。尤其是在处理复杂的汇编逻辑或定位关键执行点时,合理地设置并运行断点,能够极大提升分析效率与准确度。本文将围绕ida设置断点怎么运行,ida断点在键盘上的使用方法两个关键问题展开,详细介绍IDA pro中的断点操作方式、快捷键使用逻辑及其在多架构平台上的适配特性,帮助用户在实战中更加高效掌控IDA pro的调试能力。...

阅读全文 >

IDA逆向QT控件应用程序 qt获取窗口内所有控件

在逆向分析跨平台图形界面程序的实践中,QT框架的广泛应用对逆向人员提出了更高要求。QT采用信号与槽、动态UI加载等机制,传统Windows API分析手段难以适配。利用IDA pro进行QT应用程序的逆向分析,结合符号信息、vtable结构及动态控件创建逻辑,可以有效提取界面控件层级、信号连接机制等核心信息。同时,若拥有源码或调试权限,还可以通过QT原生函数如`findChildren`等方式实现对窗口中所有控件的枚举与分析。本文将围绕IDA逆向QT控件应用程序和qt获取窗口内所有控件两大主题进行详细讲解。...

阅读全文 >

IDA pro修改so教程 IDA pro修改exe

在逆向分析与二进制安全研究中,IDA pro作为主流静态分析工具,其强大的反汇编与重构能力,广泛应用于ELF格式的so库与PE格式的exe文件修改。通过IDA pro修改so文件,可用于Android应用补丁、破解函数逻辑、绕过验证;而对exe文件的修改则常用于Windows下的补丁、功能改写与程序定制。掌握IDA pro修改so与exe的流程,不仅能提升分析效率,更是逆向工程技能的基础能力。以下内容将系统讲解IDA pro修改so教程,IDA pro修改exe两大操作场景的具体步骤,帮助用户完整掌握二进制修改流程。...

阅读全文 >