行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-06-27 09: 00: 00

在逆向工程领域,加壳程序的分析与脱壳处理一直是重要且富有挑战性的任务。尤其是在面对经过各种混淆、防调试和压缩处理的可执行文件时,常规的分析手段往往难以奏效。这时候,IDAPro作为行业内广泛认可的静态分析工具,就展现出了强大的实战价值。无论是定位壳代码、识别壳类型,还是配合脚本与动态分析工具对程序进行脱壳,IDAPro都扮演着核心角色。本文围绕“IDAPro如何分析加壳程序,IDAPro怎么给程序脱壳”展开,从理论认知到操作方法,帮助你掌握应对加壳程序的关键技巧。

一、IDAPro如何分析加壳程序

分析一个被加壳的程序,第一步就是判断它是否真的被加壳了。如果你用IDAPro打开一个程序后,看到的是大量无意义的数据块、跳转混乱的代码流、导入表几乎为空,这基本可以判定为加壳程序。为了系统地分析加壳程序,可以从以下几个方面入手:

1.判断壳类型

通过PEiD、ExeinfoPE等工具快速识别壳类型,比如常见的UPX、ASPack、Themida等壳种。如果IDAPro自带的分析插件识别不了,也可以借助FPU指令分析、壳段识别等技术手段辅助判断。

2.检查入口点(OEP)

壳代码往往会在程序入口点进行执行跳转。如果打开IDA后看到OEP处没有正常的C运行时初始化代码(比如__start或__main),而是一些混乱指令或跳转逻辑,基本可以判定是壳区段。

3.查看ImportTable

加壳程序会将导入表移除或延迟加载。如果你在IDA中看到的是“noimportsavailable”或导入函数很少,这种动态修复导入表的行为也是典型壳特征。

4.分析壳段行为

在IDA中找到壳段的内存区域,分析其中的行为,比如是否有解压缩逻辑、跳转到新内存页、调用VirtualAlloc等API,这些往往代表着壳在“还原”原始程序。

5.结合脚本进行跟踪

使用IDA脚本(IDC或Python)自动分析壳段中的函数调用、跳转目标,能帮助快速理解壳逻辑。通过日志追踪或函数命名提升代码可读性。

二、IDAPro怎么给程序脱壳

给程序脱壳,实际操作远比“分析”复杂,需要静态与动态结合。IDAPro作为静态分析工具,虽然不能直接“跑程序”,但它与动态调试器(如OllyDbg、x64dbg)配合使用效果更佳。以下是脱壳流程的常见方式:

1.利用调试器获取OEP

大部分壳的共同点是,运行过程中最终会将控制权交还给原始程序的入口点,即OEP(OriginalEntryPoint)。这一步必须使用调试器配合:使用x64dbg加载目标程序,设置断点在常见API如VirtualAlloc、GetProcAddress、LoadLibrary手动跟踪跳转直到发现正常代码段(比如初始化堆栈、调用C运行时) 处即为OEP,记录其地址。

2.在OEP处Dump内存

在定位到OEP后,使用x64dbg的内存Dump功能,将当前的程序代码区完整导出。注意保留导入表地址和IAT(ImportAddressTable)。

3.修复导入表(IAT)

由于壳程序往往破坏了原始的导入表,因此需要使用工具如ImportREConstructor(ImpREC)、Scylla进行导入表修复:附加到程序上、输入OEP地址、扫描IAT并修复、导出修复后的导入表并写入到Dump出的可执行文件中 。

4.导入IDA进行反编译

将修复后的Dump文件重新加载至IDA中,此时你会看到结构化、清晰的函数分布与正常的导入函数列表。此时才能进行真正的代码逆向分析。

5.防脱壳机制处理

一些壳具有反调试、防转储、防虚拟机等特性。可以使用以下方式绕过:使用虚拟机检测绕过工具(如VMProtect调试绕过脚本)、Patch调试检测API(如IsDebuggerPresent)、利用“隐藏调试器插件”让IDA远程附加不被识别。

在实际脱壳中,很多工具都有配套脚本,比如IDAPython脚本配合识别函数间跳转、Patch异常跳转逻辑等,可以加速整个过程。

三、IDAPro常用脱壳脚本与插件推荐

为了提升IDAPro在脱壳中的效率,社区与开发者也提供了大量辅助脚本与插件,配合使用可以大大节省分析与修复时间:

1.IDAStealth

用于隐藏IDA远程调试器的存在,绕过反调试逻辑。支持一键Patch一些常见检测点,如IsDebuggerPresent、CheckRemoteDebugger等。

2.IDAPython–DynamicAPIResolver

能在动态运行过程中恢复被加密或混淆的API地址,尤其适用于反汇编中看到大量“calleax”或“jmp[mem]”的情况。

3.FindOEP脚本

用于扫描壳代码结构,自动寻找程序还原后跳转到OEP的指令块。适合UPX等轻量壳,也可适当修改适配复杂壳。

4.FakeImportRebuild

适用于壳主动创建导入表但不填充函数地址的场景。此脚本可辅助识别API名称与地址重建映射。

5.BinDiff配合脱壳对比

对于加壳前后版本的程序,如果能找到一份未加壳版本,可以使用BinDiff插件对比函数结构、指令差异,快速锁定被保护的重点逻辑。

6.Hex-RaysDecompiler插件支持脱壳结构还原

一些壳通过控制流混淆来保护代码逻辑,即使脱壳成功后反编译仍然混乱。使用结构还原类插件,如CodeSim、CFGSimplifier可以帮助自动重构C伪代码。

IDAPro如何分析加壳程序IDA,Pro怎么给程序脱壳是逆向工程中的常见难题,但也是进阶分析技能的试金石。从识别壳类型、定位OEP到修复导入表,每一步都能借助IDAPro完成静态辅助分析,再通过动态调试器实现精确操作。在实践中灵活结合各类辅助插件与脚本,不但能提高脱壳效率,还能深化对程序结构的理解。最终实现的不只是“看到源代码”,而是理解程序背后的意图与机制。

展开阅读全文

︾

读者也喜欢这些内容:

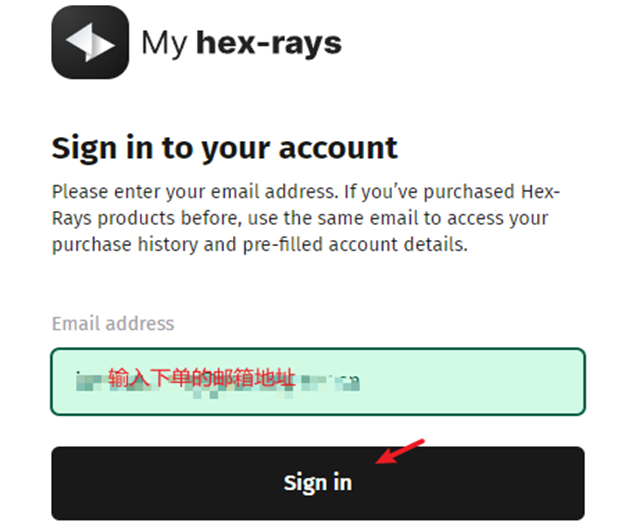

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >

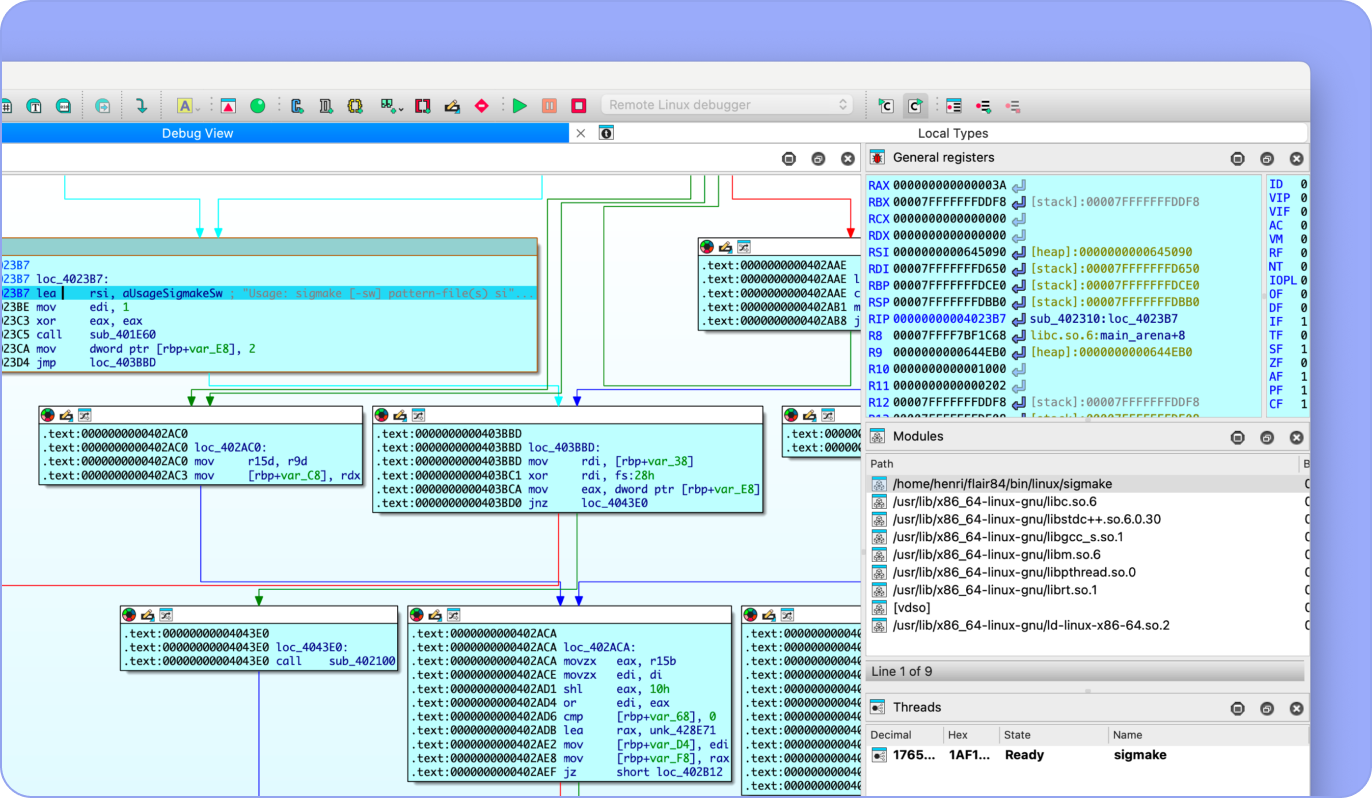

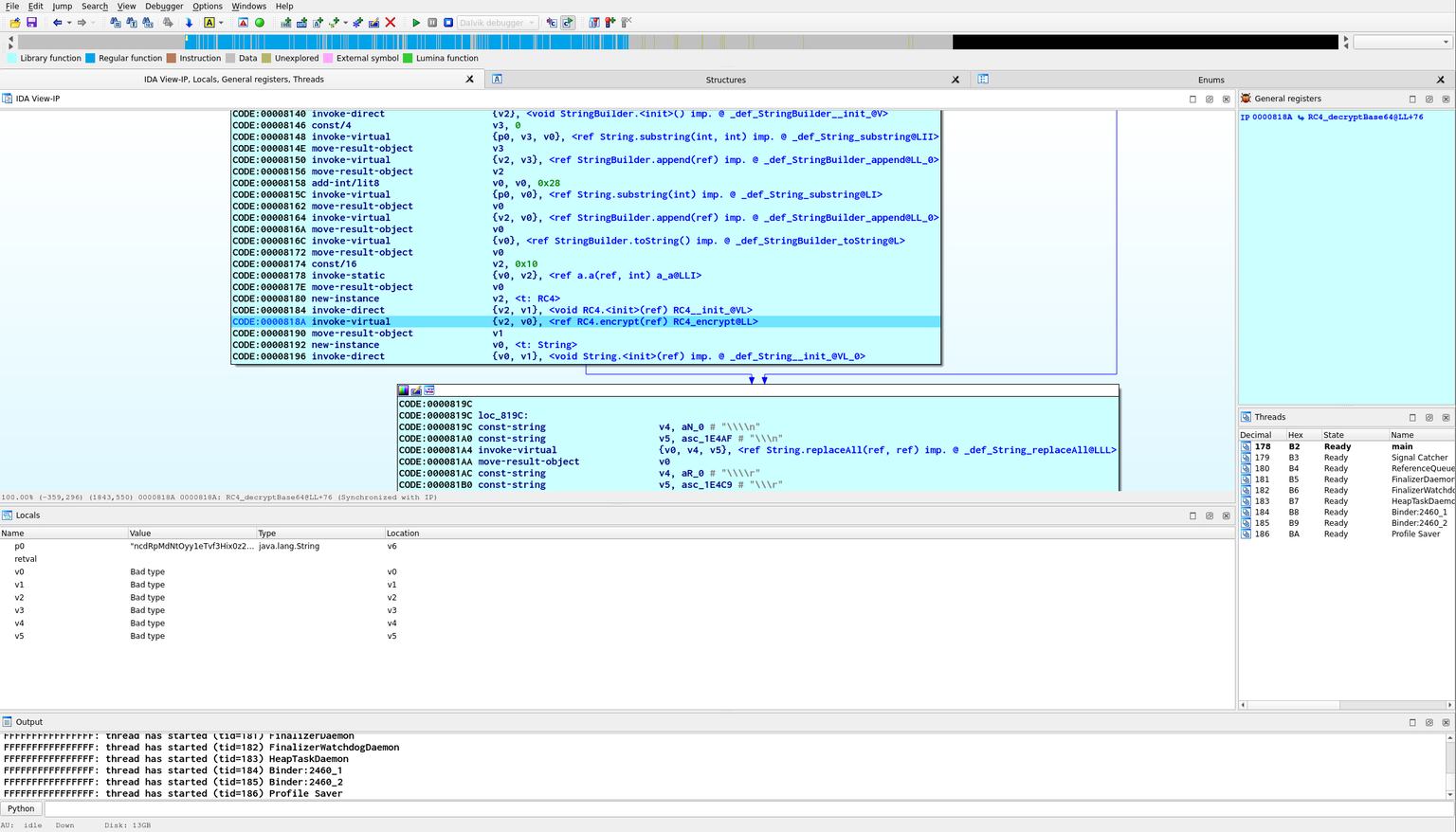

IDA动态调试的使用方法 IDA动态调试后自动更新变量名

在分析复杂程序时,仅靠静态反汇编往往无法看到完整的运行逻辑,尤其是加壳、动态调用、异或加密等场景。此时,借助IDA Pro的动态调试功能,可以实时捕捉程序执行流程,监控变量值和调用栈变化,大大提高分析准确性。更进一步,IDA Pro还支持调试过程中自动更新变量名和函数名,提高代码可读性。本文围绕“IDA动态调试的使用方法IDA动态调试后自动更新变量名”进行详解,帮助你从基础操作入手,深入掌握IDA的高级用法。...

阅读全文 >

IDA怎么修改汇编指令 IDA修改汇编代码快捷键

在使用IDA Pro进行二进制逆向分析时,经常需要对反汇编得到的代码进行调整和编辑,例如修正误识别的指令、插入特定的跳转逻辑、或清除垃圾代码结构。由于IDA Pro本身具有强大的交互式反汇编能力,因此“IDA怎么修改汇编指令,IDA修改汇编代码快捷键”成为用户搜索频率较高的实操问题。本文将围绕这个话题,从修改步骤到操作技巧全面展开,帮助用户高效掌控IDA Pro的编辑能力。...

阅读全文 >

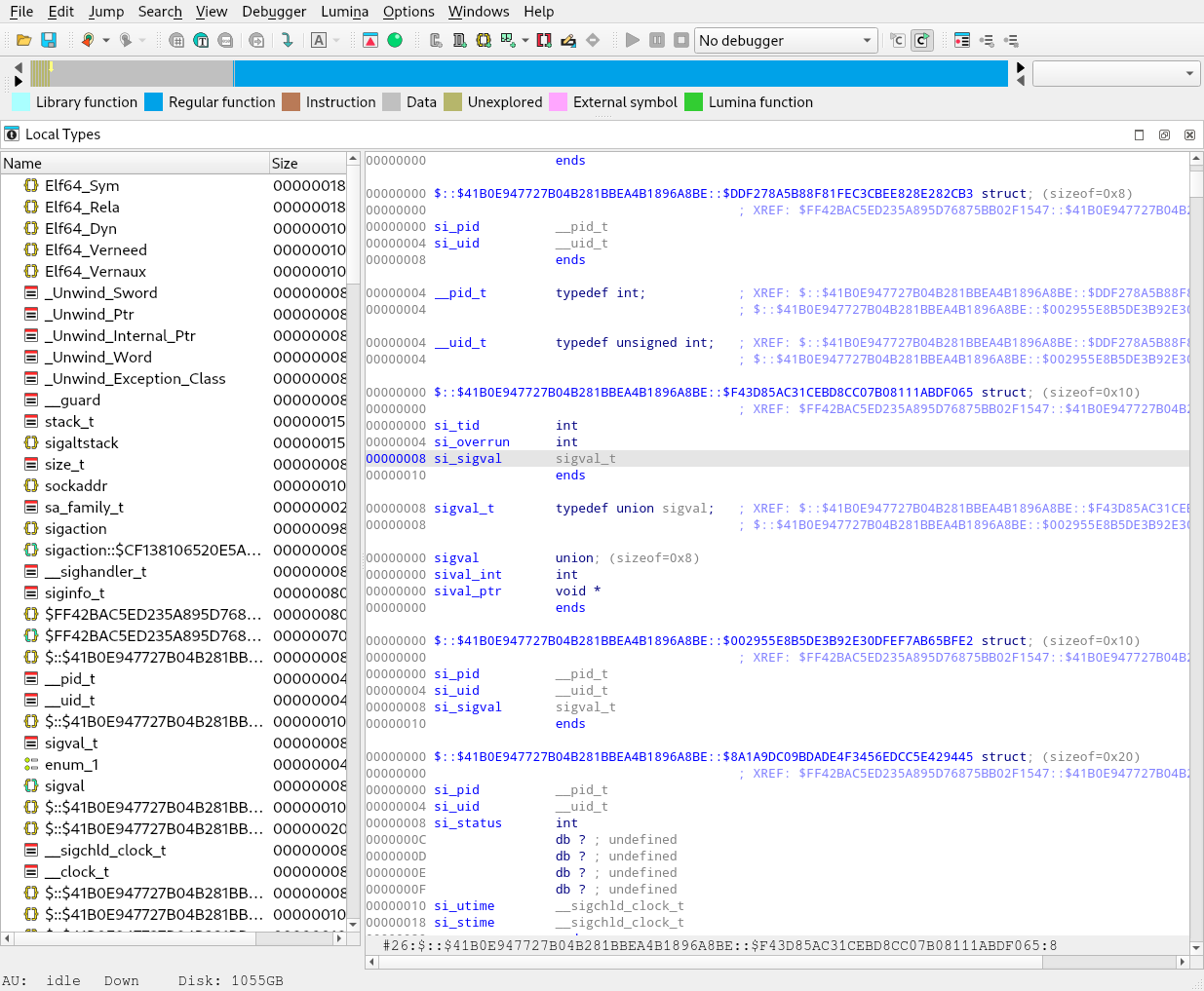

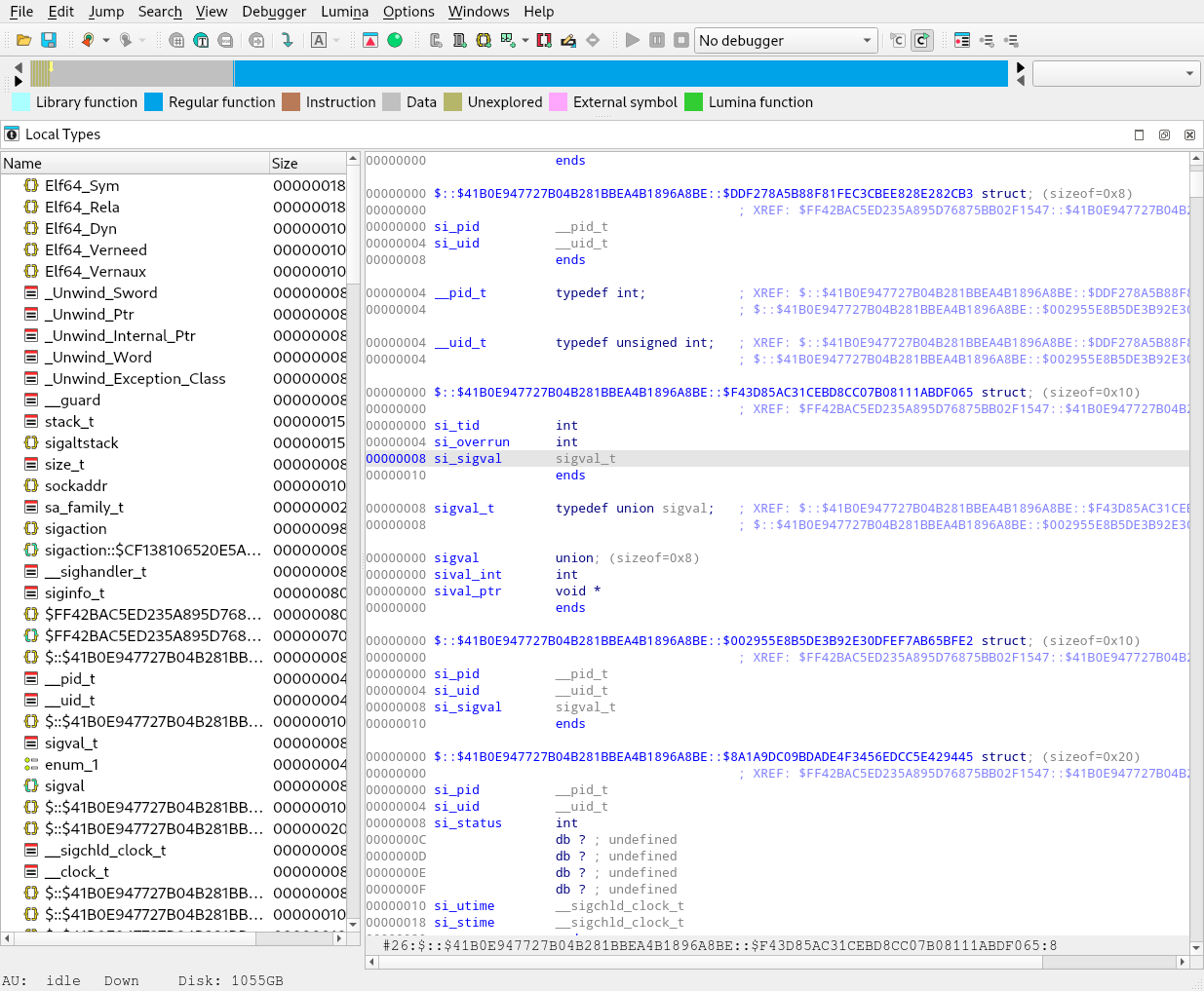

IDA Pro调试过程中查看基址 IDA Pro调试多线程的解决方法

在逆向分析和漏洞挖掘的过程中,IDA Pro作为业界广泛使用的静态与动态分析工具,承担着极为关键的角色。尤其在调试环境中,程序基址的准确获取与线程调度的合理处理,将直接影响整个分析流程的准确性与效率。对于初中级用户而言,“IDA Pro调试过程中查看基址”与“IDA Pro调试多线程的解决方法”常常是易出错、高频卡顿的问题节点。本文将围绕这两个核心环节,进行实操级别的详细解析,并进一步延伸说明IDA Pro如何借助Trace功能还原函数调用路径,以帮助使用者构建完整调试体系,提升静动态结合分析的深度和广度。...

阅读全文 >