行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-06-30 08: 00: 00

在嵌入式设备安全研究、物联网产品分析、工控系统审计等技术领域,硬件固件的逆向工程逐渐成为关键能力之一。尤其是当固件中包含敏感配置信息、通信协议逻辑或潜在安全漏洞时,研究人员需要依靠专业工具进行深入分析。IDAPro如何分析硬件固件IDAPro怎么做硬件逆向工程这一主题,正是每一个希望深入了解底层系统行为的逆向工程师无法绕开的内容。作为全球领先的反汇编工具,IDAPro提供了多架构、多格式、多功能支持,成为分析硬件固件的首选。

一、IDAPro如何分析硬件固件

面对一份原始固件,第一步并不是直接打开IDAPro,而是先进行一系列准备工作。因为固件与通用可执行文件(如PE或ELF)相比,没有标准的头部和段结构,IDAPro在没有额外信息的情况下无法自动解析其内容。因此,我们需要通过以下几个步骤为IDAPro的分析打好基础。

1.获取固件镜像并确认架构

①固件可能来源于官方OTA升级包、SPIFlash读取、芯片ROM提取、JTAG接口dump等方式。拿到固件镜像之后,首要任务是确认它的处理器架构,例如:ARMCortex-M系列(常见于IoT)

②MIPS(大量家用路由器使用)

③x86(部分工业控制主机)

④PowerPC(一些老旧嵌入式设备)

判断方式包括Binwalk扫描、Entropy分析、头部Magic匹配、厂商资料查找等。

2.用IDA导入固件并配置参数

①由于固件往往是裸数据,IDAPro无法识别文件格式,此时需要手动设置架构(ProcessorType)和起始加载地址(LoadAddress)。举例:MIPS固件一般加载在0x80000000 ARMCortex-M固件可能加载在0x08000000。

②加载后,启用“ManualLoad”,并使用IDA的“EditSegment”功能手动划分代码段、数据段等。

3.初步识别固件结构

①在IDA中通过查找向量表(如ARM中开头的复位向量)、字符串、函数指针表等方式定位入口点。此时可以利用如下技巧:使用“Strings窗口”查看可见字符,识别出日志信息、函数名或命令。

②使用“Searchforfunctionprologues”命令批量标记可能的函数入口

③对明显的数据区使用CreateASCIIstring标注文本

如果搭配Hex-Rays插件,还能进一步用C风格伪代码理解函数逻辑。

二、IDAPro怎么做硬件逆向工程

完成初始固件结构解析之后,接下来的目标就是还原其关键功能模块,包括启动流程、外设驱动、通信协议、加密算法等。IDAPro通过其强大的交叉引用追踪、函数重命名、结构体定义和图视图功能,为逆向工程提供完整支持。

1.分析启动代码和初始化逻辑

①硬件固件通常从复位向量或入口函数启动,在IDA中找到入口点后,重点分析启动流程:是否配置时钟、GPIO、UART等外围设备 ;

②是否设置堆栈指针(如ARM使用MSP初始化);

③是否启用了外部Flash、SDRAM、NAND等内存。

这些初始化逻辑决定了后续逻辑的运行环境,影响解密函数、通信逻辑等的功能表现。

2.识别并分析外设控制逻辑

①例如,在分析摄像头模块固件时,可能会遇到如下行为:使用MMIO(MemoryMappedI/O)写入0x40000000等地址,控制摄像头寄存器;

②频繁读取ADC、SPI或I2C寄存器状态;

③实现环形缓冲区用于DMA控制图像数据。

通过IDAPro的enum功能可将这些地址映射为命名寄存器,使分析更直观;使用结构体工具可定义寄存器结构,实现更友好的变量命名。

3.协议与命令逆向分析

①许多硬件通过UART、USB、BLE或WIFI接收控制命令,IDA可用来分析命令解析逻辑:查找串口初始化函数。

②找到读取字节流后进行的switch或if判断。

③识别指令码(如0x01=拍照,0x02=重启)。

④记录响应方式(回包结构、校验方式)。

通过交叉引用追踪字符串或常量位置,结合调用图分析协议状态流转。

4.解密与反调试逻辑还原

部分固件为了防止逆向会加入加密或反调试机制,例如使用自定义RC4算法加密配置表、利用异常处理规避调试器监控等。IDAPro可配合调试器插件(如GDB远程调试)定位加密入口、逆推出密钥,甚至打补丁绕过检查。

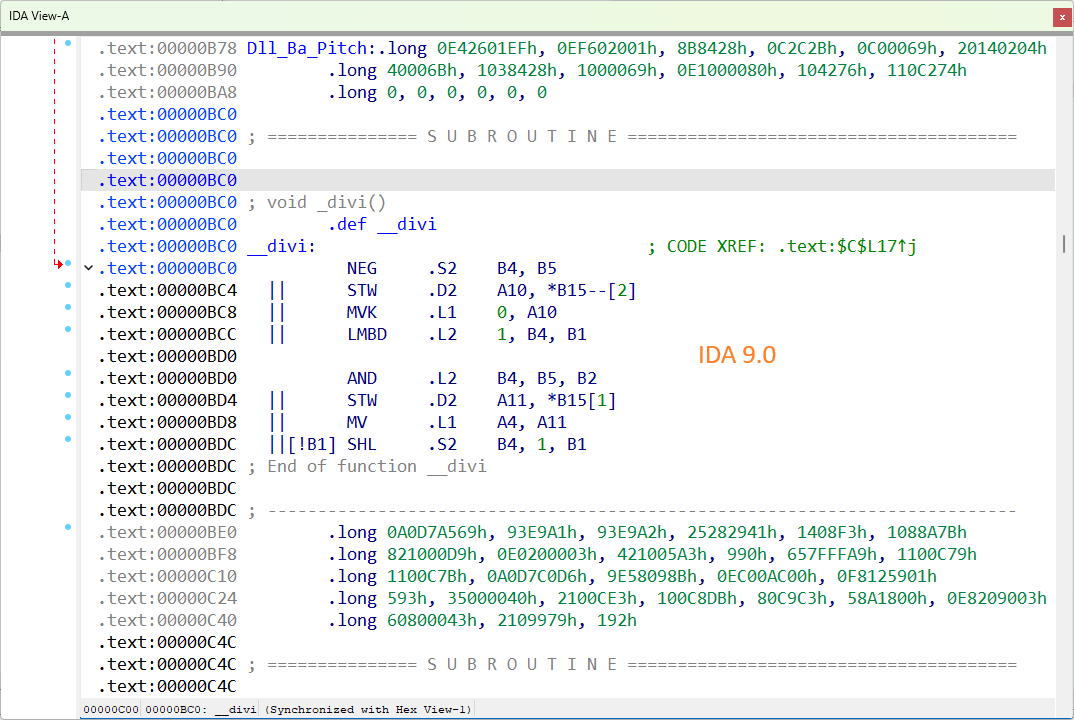

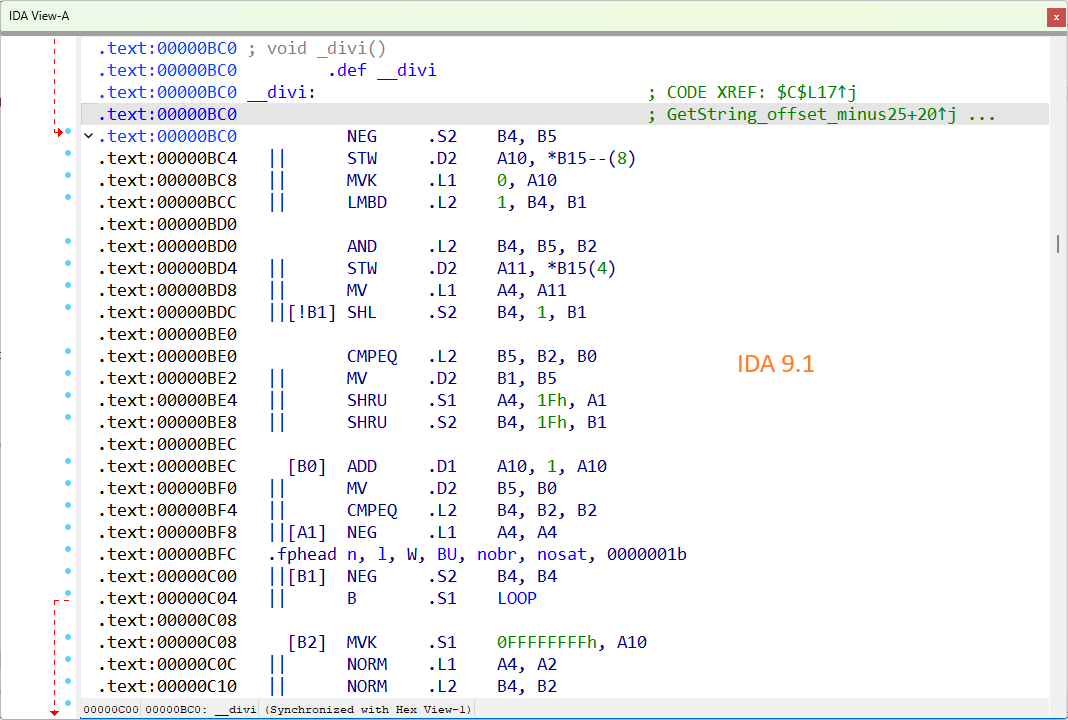

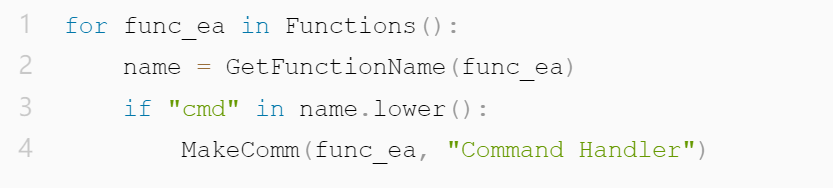

5.使用脚本自动化逆向流程

IDAPro支持Python脚本(IDAPython),可以编写脚本完成函数批量重命名、协议格式提取、地址交叉验证等任务。例如:

这类自动化手段尤其适用于分析多个版本固件或同一厂商多个设备。

三、硬件逆向中的IDA辅助技巧与延伸能力

尽管IDAPro在固件分析中极为强大,但与其他工具搭配使用能获得更高效的结果,构建完整的硬件逆向工作流是未来趋势。

1.搭配Binwalk提取分区和固件结构

在分析路由器等固件时,往往固件中包含多个嵌套结构(如squashfs、uImage),使用Binwalk提取子镜像,再用IDA加载内部模块(如libuClibc.so)进行逆向。

2.与Ghidra互为补充

某些架构下IDA无法完全还原函数结构,Ghidra的中间表示IR分析能力更强。可将IDA项目导出为Ghidra使用,或反向使用Ghidra生成注释再导入IDA。

3.结合调试器实测逻辑

在可操作设备上通过JTAG、UART等手段运行调试器,在IDA中连接调试目标,实时观察函数执行、断点停留、数据变化等,快速确认逆向推测结果。

4.使用符号恢复与结构识别插件

如使用FLIRT文件恢复标准函数符号,或使用HexRaysDecompiler配合ClassInformer识别C++类结构,有助于提升IDA中代码的可读性和注释质量。

总结来看,IDAPro如何分析硬件固件IDAPro怎么做硬件逆向工程并不是单一技能,而是一整套系统性流程,从架构判断、加载配置、代码分析到交叉验证、自动化识别等,IDAPro凭借其灵活架构支持和强大的反汇编能力,已成为硬件逆向工程中的“重型武器”。随着嵌入式系统和IoT产品越来越多地融入我们的生活,对于希望掌握设备底层逻辑、审计安全漏洞、或者分析通信协议的研究者来说,IDAPro是不可或缺的首选工具。

展开阅读全文

︾

读者也喜欢这些内容:

IDA二进制分析可靠吗 IDA分析结果如何验证确认

在漏洞复现、兼容性排障、车载与工控固件审计这类场景里,IDA常被当作静态分析主力工具,但静态结果能不能当结论用,取决于二进制本身的信息完整度与分析过程是否把关键前提核对到位。与其问IDA准不准,更实际的做法是明确它在哪些条件下可靠、在哪些条件下必须配合验证手段,把结论从推断变成可复现的证据链。...

阅读全文 >

IDA pro中修改remote GDB路径 IDA pro修改加载地址

在进行逆向分析或调试远程目标设备时,IDA pro作为静态与动态分析的核心工具,配合GDB远程调试功能可以实现对嵌入式、IoT系统乃至裸机程序的高效控制。而在不同项目中,经常会需要变更remote GDB路径或重新设定加载地址,这些操作看似简单,实则涉及IDA pro配置逻辑、GDB插件加载机制、调试环境变量等多个技术细节。本文将围绕IDA pro中修改remote GDB路径,IDA pro修改加载地址两大关键点 ,以助于用户更好掌控IDA pro调试行为。...

阅读全文 >

IDA逆向QT控件的获取方法 IDA逆向编译boot.img

在逆向工程的实际操作中,面对QT界面程序和Android系统中的boot.img文件,分析手段与工具的专业化程度决定了解析效率。IDA Pro作为行业常用的反汇编平台,能通过静态和动态手段快速捕捉程序结构,定位控件创建逻辑或内核加载过程。本篇文章将围绕“IDA逆向QT控件的获取方法,IDA逆向编译boot.img”为核心展开细节讲解,从QT界面逻辑提取、boot.img反汇编流程到扩展技巧,以便真正解决使用IDA Pro进行高效逆向的实际问题。...

阅读全文 >

IDA动态调试的使用方法 IDA动态调试后自动更新变量名

在分析复杂程序时,仅靠静态反汇编往往无法看到完整的运行逻辑,尤其是加壳、动态调用、异或加密等场景。此时,借助IDA Pro的动态调试功能,可以实时捕捉程序执行流程,监控变量值和调用栈变化,大大提高分析准确性。更进一步,IDA Pro还支持调试过程中自动更新变量名和函数名,提高代码可读性。本文围绕“IDA动态调试的使用方法IDA动态调试后自动更新变量名”进行详解,帮助你从基础操作入手,深入掌握IDA的高级用法。...

阅读全文 >