行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-06-28 08: 00: 00

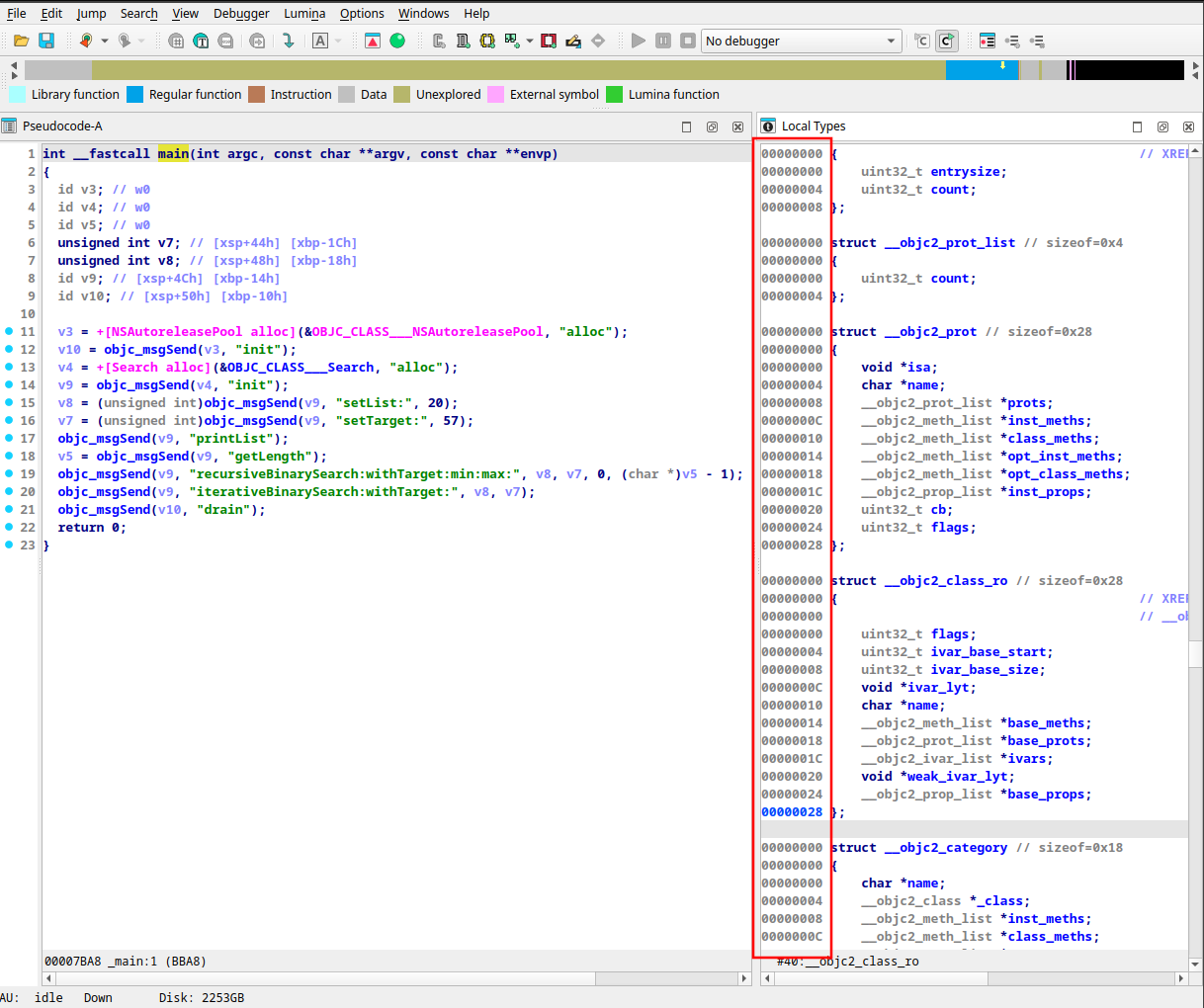

虚拟机(VM)加密与保护技术在现代软件保护中被广泛应用,它通过将原始指令转换为自定义的“虚拟指令”并在运行时由虚拟解释器执行,从而有效防止逆向分析。这种方法不仅提高了解析门槛,还极大增加了逆向工程的复杂度。面对这种高级保护手段,IDAPro怎么分析虚拟机代码,IDAPro虚拟机逆向工程成为很多逆向人员关注的重点话题。本文将围绕该问题展开,从识别虚拟机存在、分析VM架构、拆解虚拟指令到利用IDA工具进行自动化分析,提供一套系统化的解决路径。

一、IDAPro怎么分析虚拟机代码

虚拟机代码的分析难度在于它并不遵循x86或ARM等原生架构,而是自定义了一套“指令集”和执行机制,因此用IDAPro常规的反编译手段往往只能看到一堆不可读的跳转和数据操作。要使用IDAPro有效分析虚拟机代码,第一步就是判断目标是否经过VM保护,其次是分离出虚拟解释器和虚拟指令流。

1.判断是否存在虚拟机代码

常见迹象包括:程序入口点或关键函数周围指令混乱、无意义的堆栈操作;

大量重复性的加减、与或、移位指令;

明显的循环与跳转结构但不调用任何常见API;

调试中发现程序在某一时刻进入异常指令密集区域后才返回主逻辑。

2.定位虚拟机入口与解释器

虚拟解释器一般有如下特征:通常用一个中心调度循环,读取“虚拟指令”并通过switch-case或查表跳转执行;

会有大量跳转表、查找表、加密数据段;

可能将虚拟指令流与寄存器/栈模拟等结构绑定在一起。

在IDA中可以通过以下方法辅助识别:

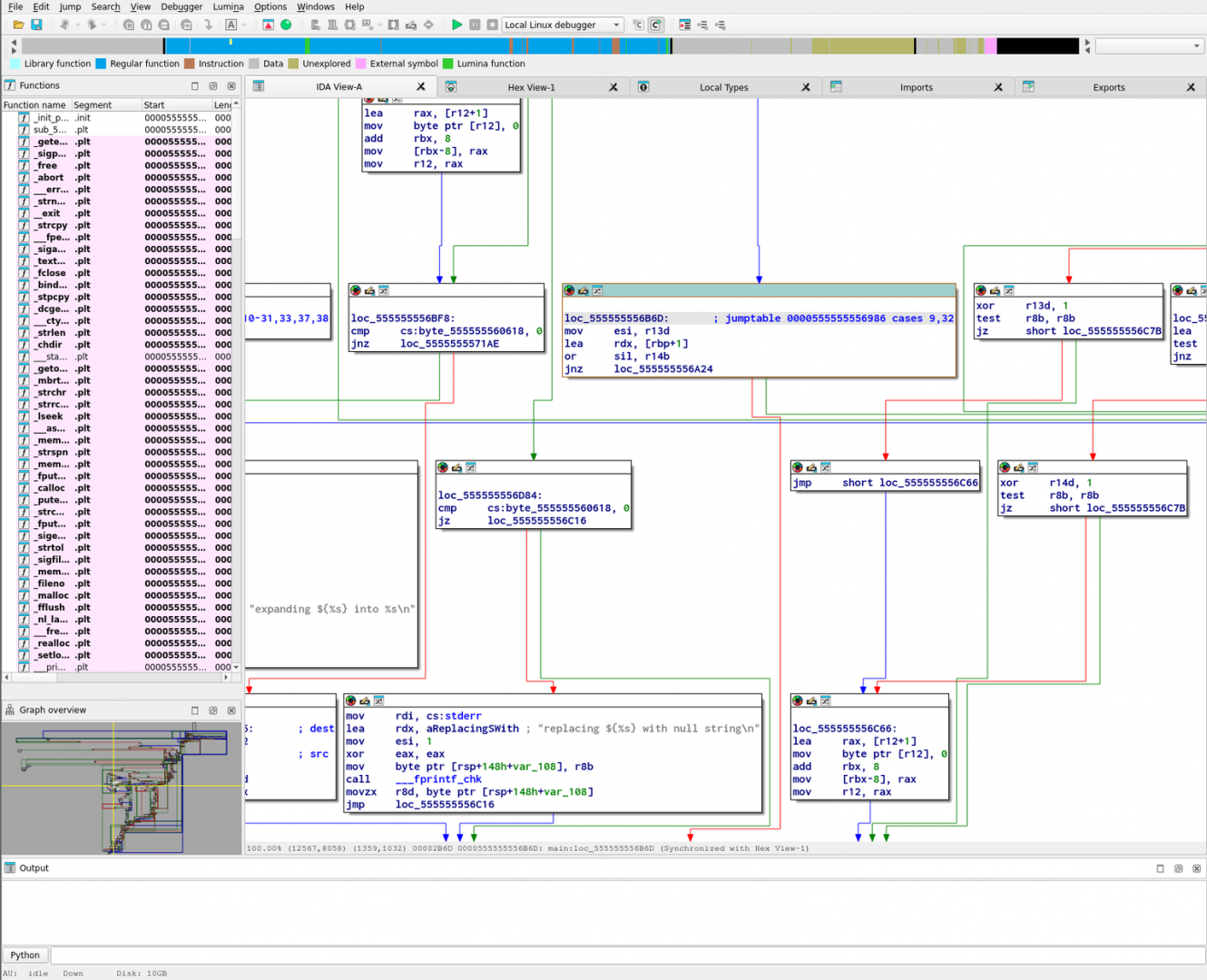

使用交叉引用(XREF)分析跳转密集函数;

查找特征变量如vm_ip(虚拟指令指针)、vm_stack等;

利用图视图查找高度聚集的跳转分支结构。

3.分析虚拟指令调度机制

一般情况下,虚拟机有如下执行流程:取指(Fetch):从虚拟代码段读取指令;

解码(Decode):通过一个查找表(opcodetable)将字节码映射到处理函数;

执行(Execute):调用特定处理逻辑,如算术、跳转、栈操作等;

更新指令指针并继续执行。

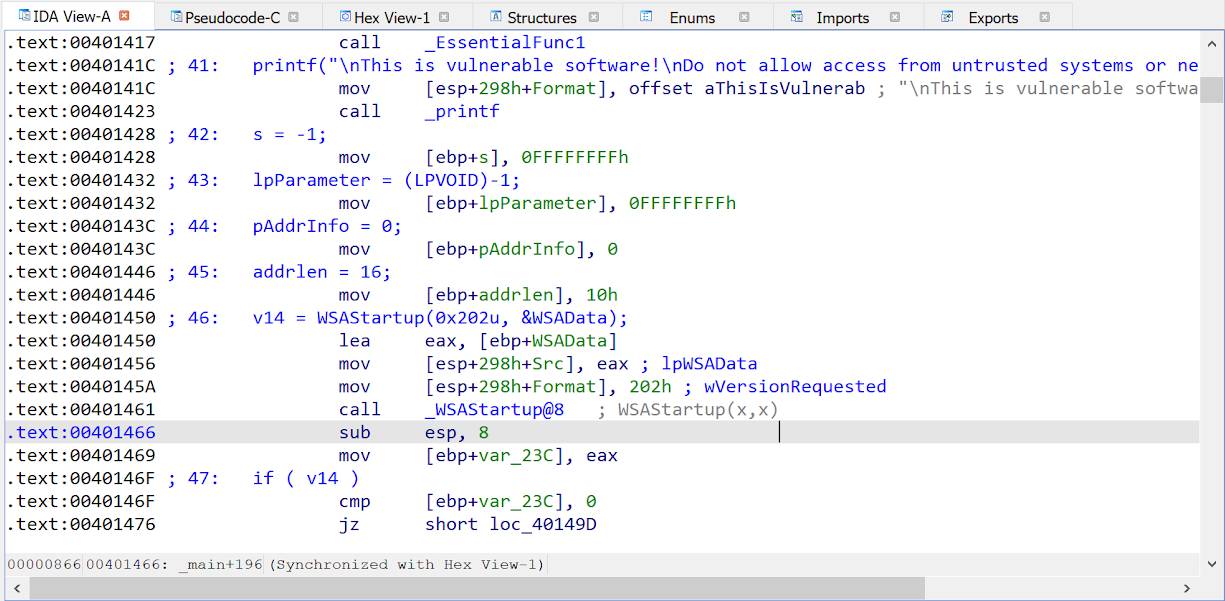

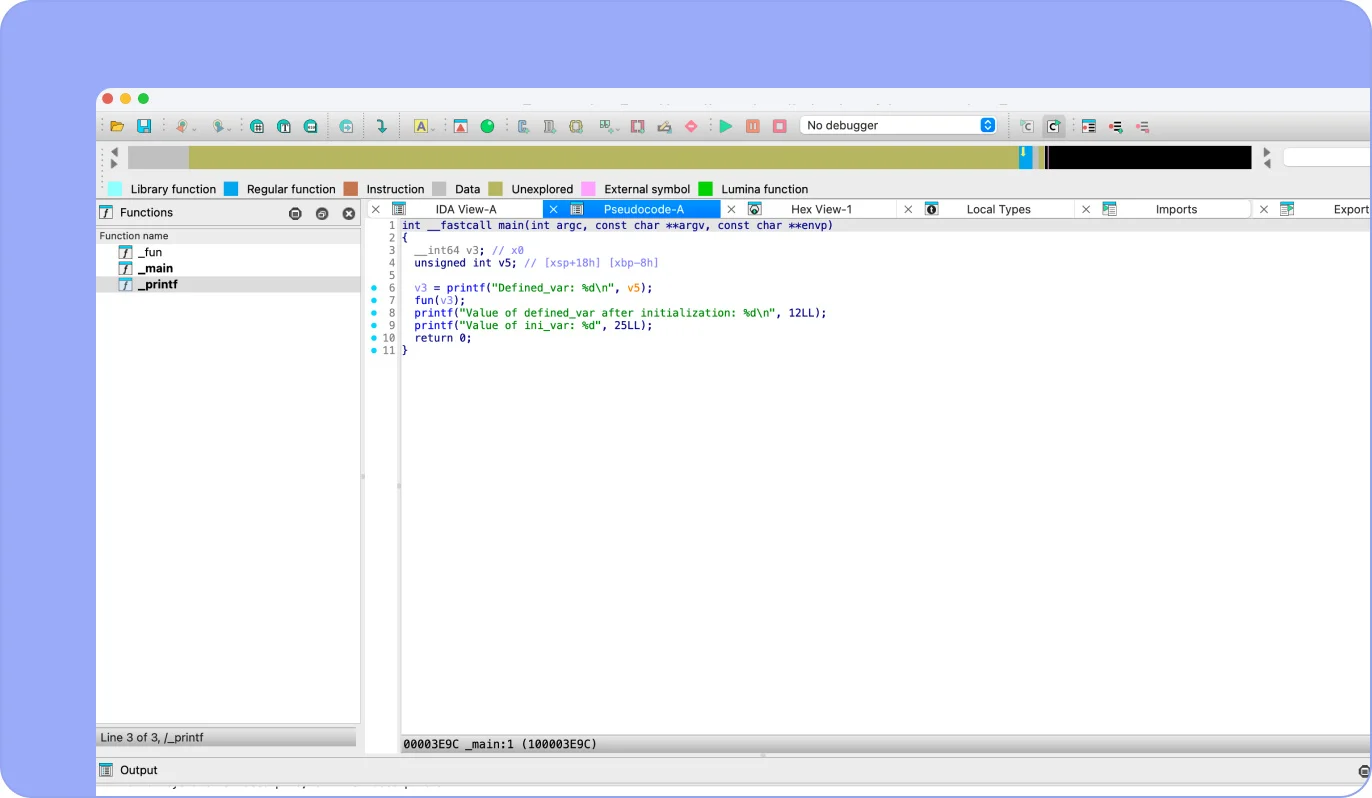

使用IDA,可以配合伪代码窗口(Hex-Rays)查看解码函数结构,通过反汇编窗口逐步标记每个opcode的功能。

4.标记并还原虚拟指令语义

通过分析opcode跳转逻辑后,需要手动或自动化将opcode编号与其语义(如ADD、MOV、CMP等)一一对应。可以用如下方式进行:将虚拟机指令调度逻辑导出;

编写Python脚本或IDC脚本,在IDA中自动命名对应的虚拟指令;

使用注释、标签对函数或代码块进行语义恢复。

这一步骤至关重要,因为你恢复的是“程序的意图”,不是原生机器指令。

二、IDAPro虚拟机逆向工程的实战方法

针对经过虚拟机保护的软件,仅靠人力分析显然效率太低,因此IDAPro中常用的一些插件与策略也能显著提升逆向效率,尤其是面对结构复杂、指令混淆严重的虚拟化壳时。

1.利用动态分析配合

IDAPro是静态工具,分析VM逻辑最好配合调试器使用:使用x64dbg等调试器动态跟踪虚拟指令的执行流程;

设置断点在调度器中,观察每次opcode执行逻辑;

导出opcode与handler的映射关系;

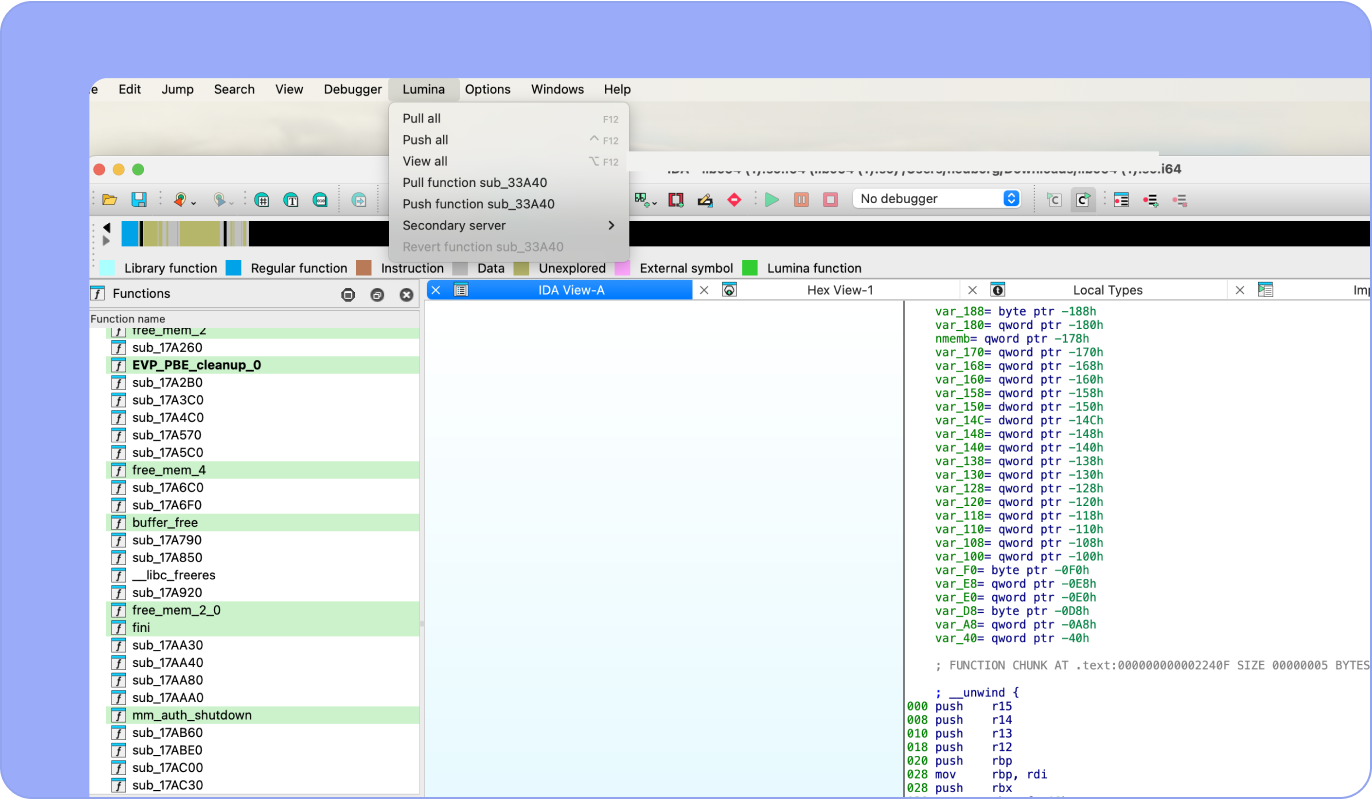

通过这些信息可以辅助在IDA中编写脚本,自动标注VMhandler函数。

2.使用结构还原工具简化流程

插件推荐:IDAPython+VMINTERPRETER插件:用于还原switch-case结构,找出opcode执行分支;

Hex-RaysDecompiler:虽不能直接反编译VM指令,但可辅助理解handler逻辑;

VTIL(VirtualizationIntermediateLanguage):新兴的逆向框架,可以配合IDA进行指令恢复、代码重建。

3.建立VM架构模型

高级分析建议构建如下结构:Opcode表:记录所有opcode与其功能描述;

Handler索引表:opcode与IDA中地址对应关系;

寄存器模拟结构:恢复虚拟寄存器状态变化逻辑;

控制流图(CFG):将VM指令转换成标准控制流图,有利于分析逻辑分支和调用。

4.自动化还原脚本建议

编写IDAPython脚本可以自动完成如下操作:遍历opcode取值范围,识别handler入口;

使用注释标记每条虚拟指令;

对handler函数进行统一命名(如vm_add_0x01);

若能反推源指令逻辑,可进一步还原为C伪代码。

三、如何提升虚拟机逆向效率

面对复杂的虚拟机保护,不仅需要工具与脚本,还要具备清晰的逆向策略与时间管理能力。以下几点建议可帮助进一步提升效率:

1.选择适合自己的入口点

有些人习惯从解释器入手,有些人喜欢逆推关键功能。若程序目的明确(如获取某接口密钥),建议先从动态运行点入手,而不是盲目阅读整个VM逻辑。

2.不同虚拟机策略需分类应对

基于栈的VM(类似Forth语言结构)可通过模拟堆栈恢复语义;

基于寄存器的VM需还原虚拟寄存器值演变;

控制流重构型VM(如CodeVirtualizer)需结合控制流图还原;

3.文档与笔记的重要性

建立完整的虚拟机架构说明文档,对于长期维护与分享十分重要。建议包括:虚拟寄存器说明、Opcode语义表、常见逻辑路径分析(如函数调用机制)。

4.多人协作与分享

虚拟机逆向是劳动密集型任务,可分工进行opcode解析、控制流恢复、语义建模等工作,提升整体效率。

IDAPro怎么分析虚拟机代码,IDAPro虚拟机逆向工程的核心在于,必须将复杂的加密逻辑抽象为结构化、可识别的中间形式。借助IDAPro强大的反汇编与脚本能力,配合调试器与社区插件,从识别虚拟机存在到还原其指令语义与执行流程,逆向工程师可逐步穿透VM保护层,揭示其背后的逻辑与策略。这项技术门槛虽高,但一旦掌握,面对市面上绝大多数虚拟化壳你将更有信心应对。

展开阅读全文

︾

读者也喜欢这些内容:

IDA免费版功能受限吗 IDA免费版与付费版区别对比

很多人用IDA免费版跑通基础流程后,会发现分析效率与样本覆盖看起来都还行,但一换到非x86架构、需要远程调试、或处在隔离网络环境时,限制就会很快暴露。把免费版的边界、Home与Pro的差异拆开看清楚,能避免盲目升级,也能避免买了仍不够用。...

阅读全文 >

IDA pro中修改remote GDB路径 IDA pro修改加载地址

在进行逆向分析或调试远程目标设备时,IDA pro作为静态与动态分析的核心工具,配合GDB远程调试功能可以实现对嵌入式、IoT系统乃至裸机程序的高效控制。而在不同项目中,经常会需要变更remote GDB路径或重新设定加载地址,这些操作看似简单,实则涉及IDA pro配置逻辑、GDB插件加载机制、调试环境变量等多个技术细节。本文将围绕IDA pro中修改remote GDB路径,IDA pro修改加载地址两大关键点 ,以助于用户更好掌控IDA pro调试行为。...

阅读全文 >

IDA怎么修改汇编指令 IDA修改汇编代码快捷键

在使用IDA Pro进行二进制逆向分析时,经常需要对反汇编得到的代码进行调整和编辑,例如修正误识别的指令、插入特定的跳转逻辑、或清除垃圾代码结构。由于IDA Pro本身具有强大的交互式反汇编能力,因此“IDA怎么修改汇编指令,IDA修改汇编代码快捷键”成为用户搜索频率较高的实操问题。本文将围绕这个话题,从修改步骤到操作技巧全面展开,帮助用户高效掌控IDA Pro的编辑能力。...

阅读全文 >

IDA Pro如何分析多平台程序 IDA Pro怎么做跨平台逆向工程

随着软件系统复杂性的增加,越来越多的应用程序被设计为跨平台运行,从Windows桌面程序、Linux服务端应用,到Android和iOS等移动端APP,再到嵌入式系统固件,程序可能同时支持多种CPU架构(如x86、ARM、MIPS)和操作系统接口(如ELF、PE、Mach-O)。面对这样的挑战,逆向工程师需要具备跨平台分析能力。IDAPro如何分析多平台程序IDAPro怎么做跨平台逆向工程成为当前软件安全分析、协议还原、恶意软件溯源等领域的核心话题之一。...

阅读全文 >