行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2022-10-09 14: 49: 40

本文原标题为【使用IDA路由器登录逆向分析】,为了方便阅读有部分内容补充。

作者本人曾在2019年的XCTF攻防世界平台遇见过类似的题目,但由于go的逆向恢复符号表遇到一些问题,没有最终完成。在二次遇到时,作者已经解决了IDA Pro使用Python脚本报错问题,才有了今天这篇分析案例分享。

下面让我们跟随作者的思路,一起来实操吧:

首先题目中确实是包含一个路由器登录界面和一个附件程序,下载后得到Router文件,再结合网址分析得知,应该是来自一个路由器的管理程序,如下图:

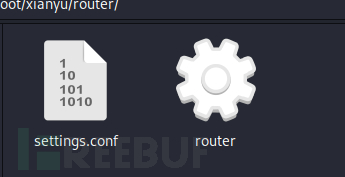

我们继续对下载到的程序进行分析,尝试在Linux中执行,此时会生成settings.config文件。但是测试发现无法直接读取。同时在网页上进行fuzz,发现存在一个export.php页面,访问也可以得到无法直接读取的settings.config页面,故此我们推测这是该路由器的配置文件。

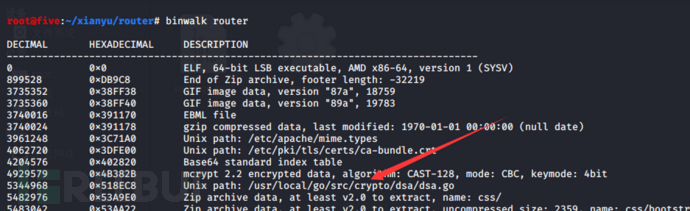

将文件放到binwalk中跑一下,我们确认了是用go开发。

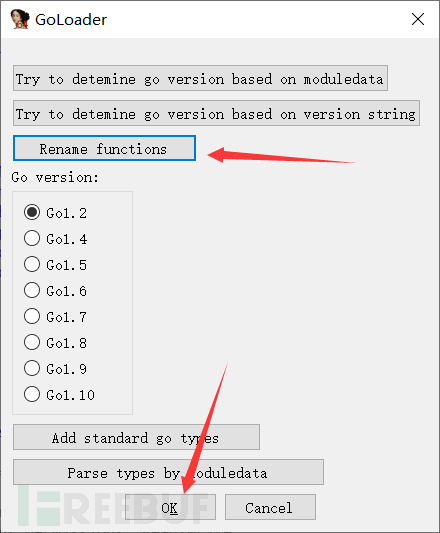

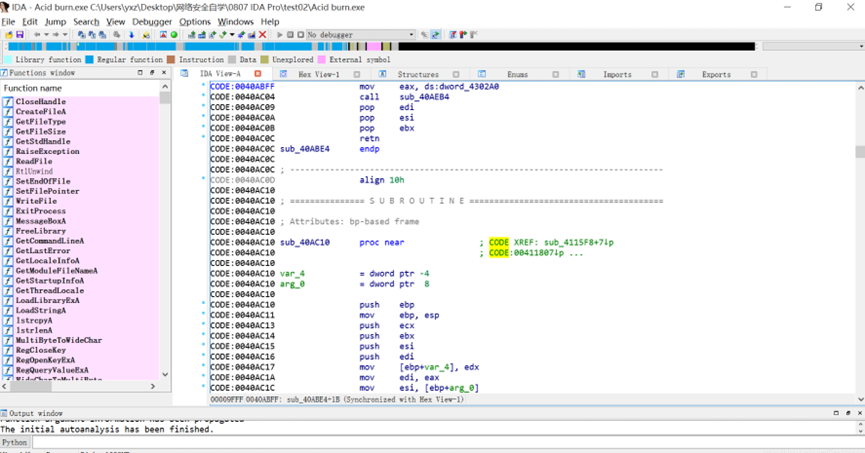

接下来,我们继续使用IDA进行分析,尝试使用IDA Python脚本恢复go的符号表:

脚本地址:https://github.com/sibears/IDAGolangHelper/

因为IDAGolangHelper支持IDA Pro 7.4,使用IDA7.0就会遇到一些错误,需要对插件的一些文件进行修改,我们将文件GO_Utils/__init__.py,第16行self.bt_obj=Utils.get_bitness(ida_ida.inf_get_min_ea())替换为self.bt_obj=Utils.get_bitness(idc.BeginEA())就可以了。

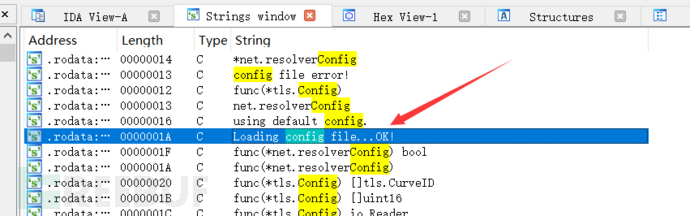

基于上面的操作,我们最终是想了解到config文件都有那些内容。所以恢复符号表后,在string中查找config,会发现一个字符串,应该就是config文件加载完成后的提示:

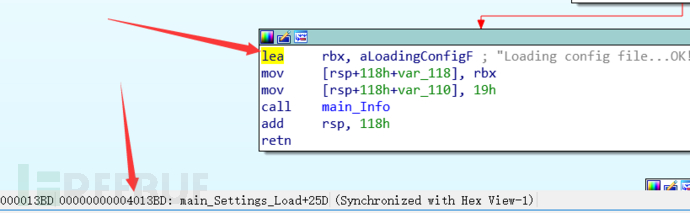

对应这串字幕,我们直接跟进去找到调用位置是4013BD:

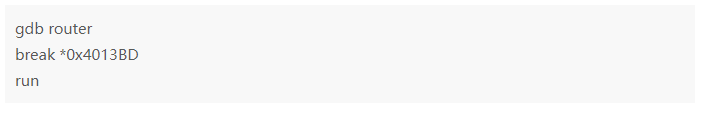

接下来,我们就可以将文件使用gdb进行调试,这里我们可以安装一个插件方便调试,作者使用的是peda,在0x4013BD处下个断点,然后运行:

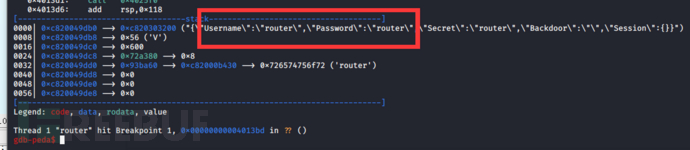

可以在栈中找到用户名和密码,登陆测试都OK:

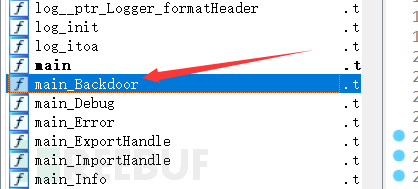

接着在IDA中处理会发现一个main_Backdoor:

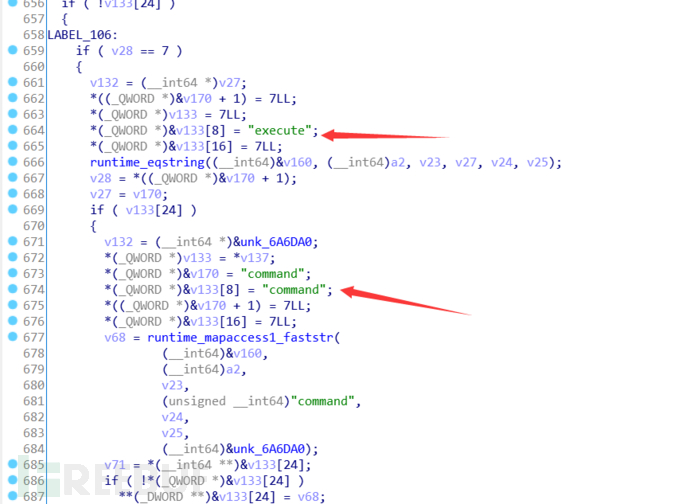

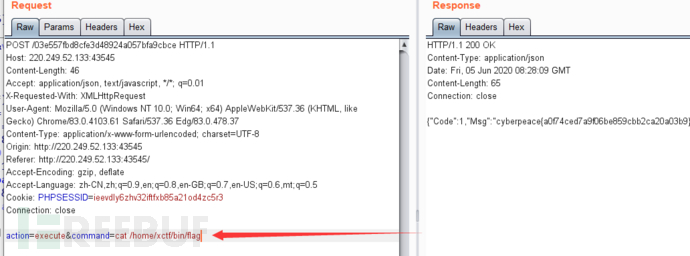

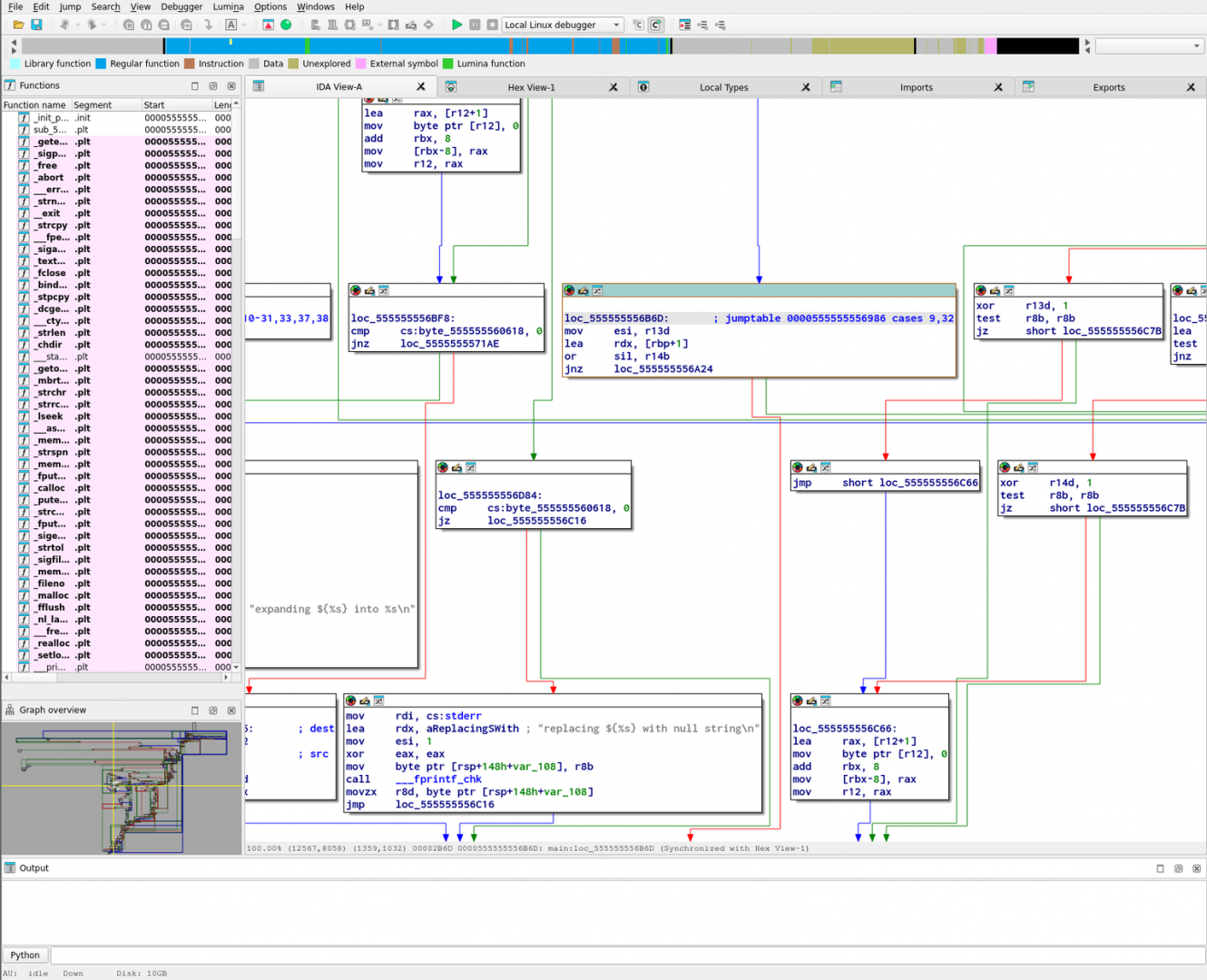

跟踪这个函数,并结合页面登陆后,会看到一些功能POST了command参数,可以利用这个backdoor命令执行:

最后进行总结,通过上面的分析过程,其实这道题目难度并不是很大,但很杂乱,作者认为直接叫它reweb比较好。希望对大家能有所帮助,有些收获。

原文链接:https://www.freebuf.com/articles/web/239385.html

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro怎么分析虚拟机代码 IDA Pro虚拟机逆向工程

虚拟机(VM)加密与保护技术在现代软件保护中被广泛应用,它通过将原始指令转换为自定义的“虚拟指令”并在运行时由虚拟解释器执行,从而有效防止逆向分析。这种方法不仅提高了解析门槛,还极大增加了逆向工程的复杂度。面对这种高级保护手段,IDAPro怎么分析虚拟机代码,IDAPro虚拟机逆向工程成为很多逆向人员关注的重点话题。本文将围绕该问题展开,从识别虚拟机存在、分析VM架构、拆解虚拟指令到利用IDA工具进行自动化分析,提供一套系统化的解决路径。...

阅读全文 >

IDA PRO floating版安装和连接许可服务器教程

Floating版IDA PRO安装后不需要导入许可文件,也没有专门的客户端许可文件。安装后打开软件连接 License Server获取许可,也可以借出许可脱离License Server使用。...

阅读全文 >

怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析

说到反汇编分析,很多人第一时间就会想到IDA。这款工具可以说是做逆向工程的“神器”,不管是学习汇编指令还是分析二进制文件,都非常给力。如果你是个初学者,刚接触反汇编,可能会对IDA的一些功能感到陌生,比如怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析。别急,今天就带你一步步搞清楚。...

阅读全文 >

如何利用IDA软件反汇编功能做逆向工程 用IDA分析恶意软件有什么优势

在软件安全和逆向工程领域,IDA(Interactive Disassembler)是一款功能强大的工具,被广泛用于反汇编和恶意软件分析。本文将详细探讨如何利用IDA软件反汇编功能做逆向工程,用IDA分析恶意软件有什么优势,并介绍IDAPro逆向工程必知原则。通过这些内容,帮助用户更好地理解和使用IDA,提高软件分析和安全研究的效率。...

阅读全文 >