行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2024-07-20 09: 00: 00

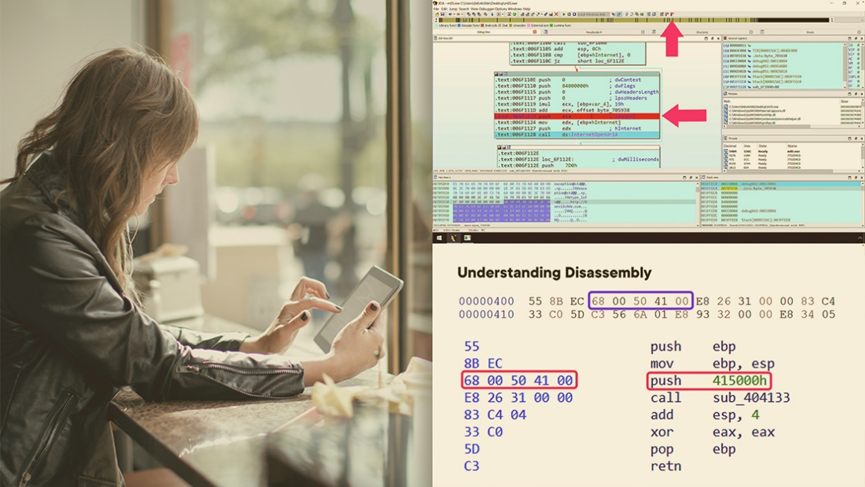

在逆向工程领域,IDA软件是一款功能强大的反汇编工具,广泛用于分析二进制代码、查找函数入口点以及研究软件的加密解密过程。本文将详细探讨“IDA软件反汇编后如何找到函数入口点 如何通过IDA反汇编分析软件的加密解密过程”,并进一步介绍IDA反汇编和反编译的区别,帮助用户更好地理解和使用这一工具。

一、IDA反汇编后如何找到函数入口点

在使用IDA进行反汇编时,找到函数的入口点是理解程序逻辑的关键步骤。以下是详细的操作步骤:

1. 打开目标文件

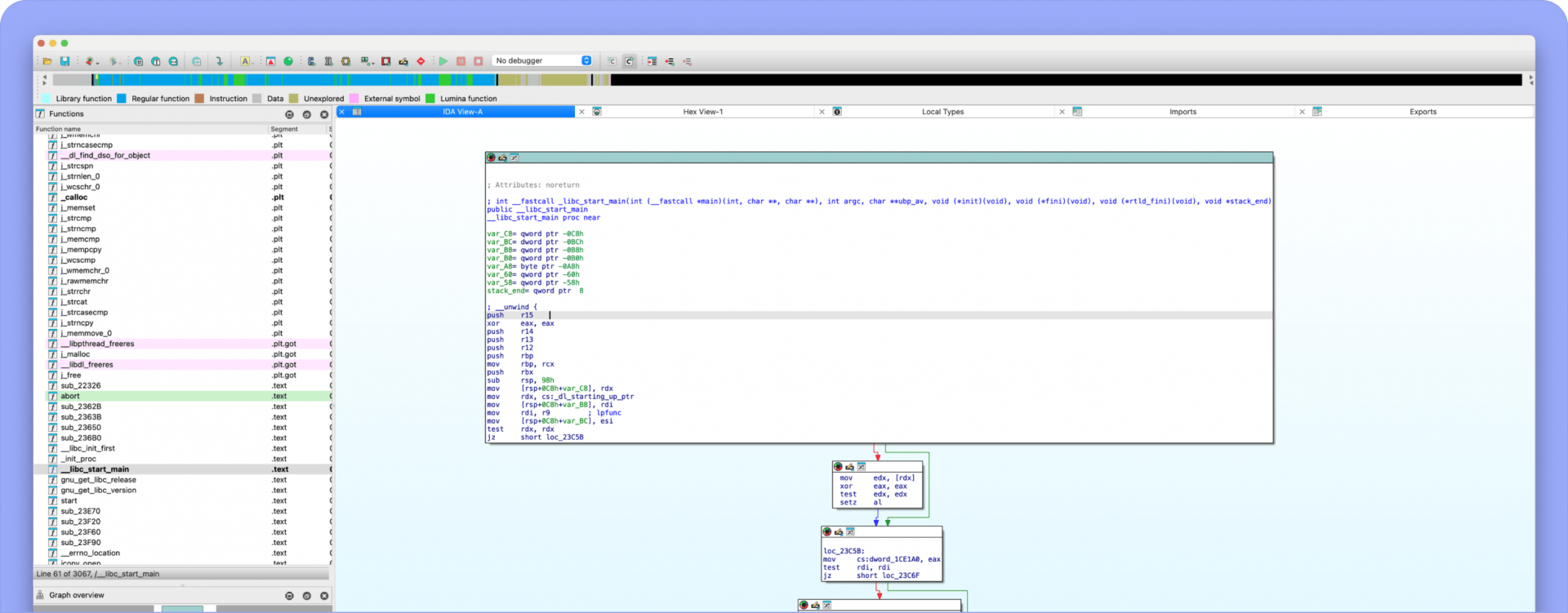

首先,启动IDA软件并打开需要反汇编的目标文件(通常是一个可执行文件或动态链接库)。在文件加载过程中,IDA会自动分析文件的结构并生成汇编代码。

2. 查看入口点

在IDA的主界面中,点击“View”菜单,选择“Open subviews”,然后选择“Entry Points”选项。这个视图显示了程序的所有入口点,通常包括主入口点和其他重要函数的入口点。

3. 导航到主入口点

在“Entry Points”视图中,双击主入口点地址,IDA将跳转到该地址的汇编代码视图。在这里,您可以看到程序的初始化代码,通常包括堆栈设置、全局变量初始化和库函数调用等。

4. 识别函数调用

在主入口点的代码中,查找函数调用指令(通常是CALL指令)。这些指令指向程序中其他函数的入口点。双击CALL指令的目标地址,IDA将跳转到对应函数的汇编代码视图。

5. 分析函数边界

在函数代码视图中,IDA会自动识别并标记函数的边界。函数的开始和结束地址通常由汇编指令的结构和调用关系决定。通过查看函数的汇编代码,可以进一步理解函数的逻辑和功能。

6. 使用交叉引用

IDA提供了强大的交叉引用功能,帮助用户理解函数的调用关系。在函数代码视图中,右键点击感兴趣的地址,选择“Jump to xrefs to”选项,查看所有调用该地址的指令。这有助于分析函数的调用层次和调用上下文。

7. 重命名函数和变量

为了更好地理解代码逻辑,可以对函数和变量进行重命名。右键点击函数名或变量名,选择“Rename”选项,输入描述性名称。这有助于在后续分析中快速识别和理解代码功能。

二、如何通过IDA反汇编分析软件的加密解密过程

分析软件的加密解密过程是逆向工程中的常见任务,通过IDA反汇编可以有效地理解和破解这些过程。以下是详细的操作步骤:

1. 识别加密解密函数

在程序代码中,加密解密函数通常通过调用特定的加密库函数或使用特定的算法实现。使用IDA的“Strings”视图,可以查找常见的加密库函数名或加密算法的标识符。例如,可以搜索“AES”、“DES”、“RSA”等关键词,找到相关函数的调用位置。

2. 分析加密解密函数的入口点

找到加密解密函数的入口点后,双击该地址,进入函数的汇编代码视图。通过查看函数的调用关系和指令结构,可以初步了解函数的作用和算法实现。

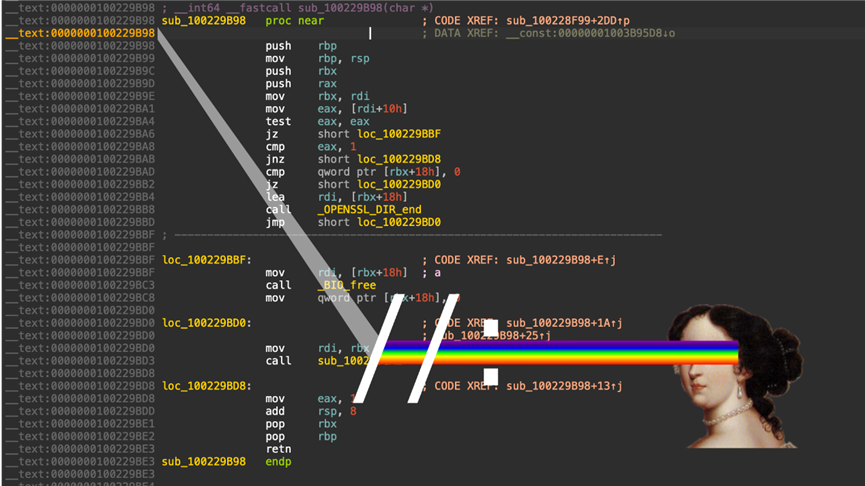

3. 跟踪数据流

使用IDA的“Data xrefs”功能,可以查看函数中数据的来源和去向。右键点击感兴趣的数据地址,选择“Jump to xrefs from”选项,查看所有引用该数据的指令。这有助于理解加密解密过程中的数据流动和转换。

4. 分析关键指令

加密解密过程中的关键指令通常包括数据的加载、存储、移位和逻辑运算等。通过查看这些指令的操作数和结果,可以理解数据的处理过程和加密解密算法的实现细节。

5. 使用调试功能

IDA集成了强大的调试功能,可以在程序运行时动态跟踪和分析代码。启动调试器,设置断点和观察点,运行程序并逐步调试,观察加密解密过程中的数据变化和指令执行情况。这有助于动态理解算法的实现和数据的转换过程。

6. 记录和验证分析结果

在分析过程中,记录重要的地址、指令和数据流动情况。通过对比和验证,确保分析结果的准确性和完整性。如果有必要,可以编写辅助脚本或使用其他工具对分析结果进行进一步验证和优化。

三、IDA反汇编和反编译有什么区别

在逆向工程中,反汇编和反编译是两种常见的技术,它们有不同的特点和应用场景。

1. 反汇编

反汇编是将二进制代码转换为汇编代码的过程。汇编代码是与机器码一一对应的低级语言,能够精确描述程序的指令和操作。反汇编的优点是精度高,可以完整展示程序的控制流和数据流,适合分析底层实现和细节。IDA软件是一款功能强大的反汇编工具,广泛用于逆向工程和安全研究中。

2. 反编译

反编译是将二进制代码转换为高级语言代码的过程。高级语言代码(如C/C++)更接近于人类语言,易于阅读和理解。反编译的优点是抽象程度高,能够简化代码结构,适合快速理解程序逻辑和功能。常见的反编译工具有Hex-Rays Decompiler、Ghidra等。

3. 区别和应用场景

反汇编和反编译的主要区别在于输出的代码形式和抽象程度。反汇编输出汇编代码,适合分析底层细节和指令级操作;反编译输出高级语言代码,适合快速理解程序逻辑和高层次结构。在实际应用中,反汇编和反编译可以结合使用,先通过反编译快速了解程序逻辑,再通过反汇编深入分析关键细节和实现。

通过以上内容,我们详细探讨了“IDA软件反汇编后如何找到函数入口点 如何通过IDA反汇编分析软件的加密解密过程”,并进一步介绍了IDA反汇编和反编译的区别。

IDA作为一款功能强大的反汇编工具,广泛应用于逆向工程和安全研究中。它不仅帮助工程师深入理解程序逻辑和结构,还为破解软件、分析恶意代码等提供了有力支持。通过合理利用IDA的各种功能,用户可以更高效地进行代码分析和安全评估,提升项目质量和安全性。

展开阅读全文

︾

读者也喜欢这些内容:

ida反汇编成c语言的三个步骤 怎样将反汇编代码转换成c语言代码

在逆向工程、安全分析以及老旧系统维护的实践中,如何借助IDA将汇编语言转化为C语言,是许多技术人员迫切关注的主题。IDA作为目前最成熟的反汇编工具之一,配合Hex-Rays Decompiler插件,可以将目标二进制程序自动生成接近C语言语义的伪代码,从而帮助开发者更快速理解程序逻辑、重构核心功能。本文围绕“ida反汇编成c语言的三个步骤,怎样将反汇编代码转换成c语言代码”这一主题,从实际操作出发,详细讲解整个转化过程。...

阅读全文 >

IDA Pro反汇编出现一大堆函数如何优化 IDA Pro的反汇编性能

在使用IDA Pro对可执行文件进行静态分析时,经常会遇到“函数爆炸”——IDA Pro自动识别出大量函数,而其中很多其实并不是真正的代码入口。这些伪函数不仅影响阅读效率,还严重拖慢IDA Pro的分析性能。要搞清楚“IDA Pro反汇编出现一大堆函数如何优化IDA Pro的反汇编性能”,就必须深入理解IDA的工作机制,并对常见问题有针对性地进行处理。...

阅读全文 >

IDA Pro调试过程中查看基址 IDA Pro调试多线程的解决方法

在逆向分析和漏洞挖掘的过程中,IDA Pro作为业界广泛使用的静态与动态分析工具,承担着极为关键的角色。尤其在调试环境中,程序基址的准确获取与线程调度的合理处理,将直接影响整个分析流程的准确性与效率。对于初中级用户而言,“IDA Pro调试过程中查看基址”与“IDA Pro调试多线程的解决方法”常常是易出错、高频卡顿的问题节点。本文将围绕这两个核心环节,进行实操级别的详细解析,并进一步延伸说明IDA Pro如何借助Trace功能还原函数调用路径,以帮助使用者构建完整调试体系,提升静动态结合分析的深度和广度。...

阅读全文 >

IDA Pro如何分析加密数据 IDA Pro怎么给加密数据解密

在逆向工程的实际操作中,分析目标程序时最常遇到的问题之一就是“加密数据”。不论是配置文件、通信内容,还是程序内部的关键字符串,这些信息通常会被以某种方式加密存储或传输,以增加破解和分析的难度。针对这种情况,IDAPro如何分析加密数据,IDAPro怎么给加密数据解密就成为了每一位逆向分析人员都必须掌握的重要技能。本文将从加密数据识别、加密算法逆向、自动解密脚本构建等方面,系统解析如何利用IDAPro完成加密数据的分析与还原。...

阅读全文 >