行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2022-10-10 11: 36: 22

概述

工控设备属于一种特殊的智能设备,经常使用在关键基础设施的控制场景中,充当着工业大脑的作用,但有别于IOT类的智能设备,比如设备架构的复杂性、行业生态的封闭性、资产设备的价值高等,因此工控设备的固件提取也是不同于摄像头、路由器或者智能门锁等。

格物实验室已经在2018年的看雪峰会中讲述了普通的IOT类设备固件提取方法,但工控设备的固件提取方法有哪些呢?

通常来讲工控设备使用Linux系统的较少,通常为VxWorks、QNX、或无操作系统,用于Linux系统下提取的方法在工控设备中很难平移。

一般,我们会利用如下几种方法获取:

①通过官方下载链接获取固件,这种情况少之又少,很少有工控厂商开放自己的设备固件,即便能下载到固件,也不能解密。如西门子、ABB等PLC固件;

②通过工控设备的漏洞dump出设备的内存,从内存中提取固件,这种方法针对施耐德M580、西门子S7-1200系列都很有效;

③通过拆焊工控设备的片外flash,利用编程器读取出内部的信息,从而提取固件,这种方法有效性最高但是由于工控设备一般都比较昂贵,有这种技术和胆量的也少之又少;

④通过硬件接口利用JTAG方式提取设备固件,这种情况在无片外flash但设备中留有JTAG接口的场景中使用,例如意大利ADFweb网关类产品,使用的是NXP的MCU,固件在片内flash中。

本文将介绍最常用最有效的方法,通过拆焊片外flash,读取内容,从内容中抽取firmware进行固件分析及后续的研究工作。

研究对象

2021年5月美国最大的输油管道运营商遭受勒索软件攻击,被迫关停了输油管道造成了极其严重的影响。因此我们本次选取的研究对象也是在油气行业中广泛使用的RTU设备,该系列RTU采用先进的32位处理器,不仅能完成现场信号的数据采集、控制输出,还能实现数据处理、PID运算、通信联网等功能。

与同类RTU相比,具有更大的存储容量、更强的计算功能、更简便的编程与开发能力、更强大的通讯组网能力和卓越的环境指标特性,能够适应各种恶劣工况环境。

该款RTU是一个一体化的智能设备,适用于SCADA系统。产品本身集电源、运算处理、通讯、IO信号采集等功能于一体。正由于信号类型丰富,功能齐全,因此在很多油气田、输油管线、水利管线上都有它的身影。

拆解大法

首先得定位到存储固件的具体芯片才能做后续的工作,因此摆在眼前的第一件事情就是拆解RTU模块,找到处理器及其外围电路的部署,分析清楚每个芯片的功能。

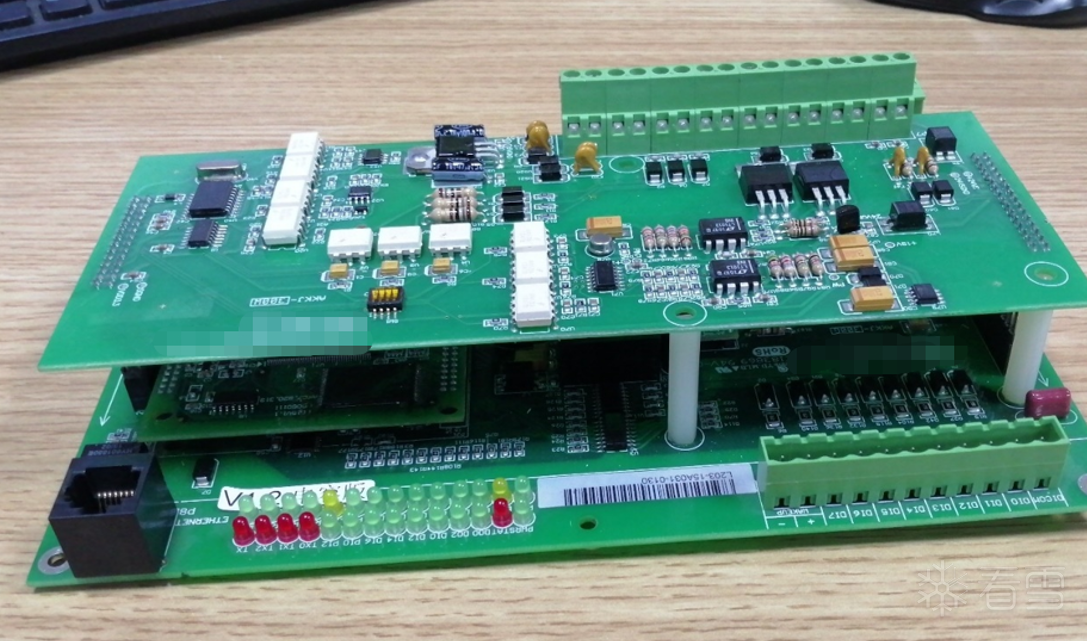

通过拆解后,发现该系列RTU的硬件架构如下,最上面是信号处理板,最下边是电源、通讯、DI/DO/AI通道部分电路,最中间的小板为核心处理板。

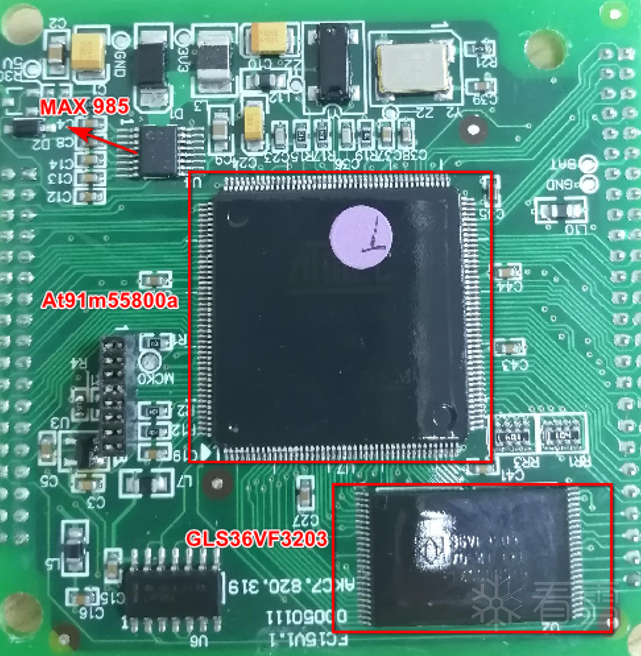

接下来我们聚焦到核心处理板上,如下所示,核心处理板的正面有如下器件CPU核心处理芯片为AT91M55800A-33AU,GLS36VF3203为内存读写芯片。经过查找CPU处理芯片的相关资料,该款CPU无内部flash,必须依靠外扩flash进行数据和固件的存储。

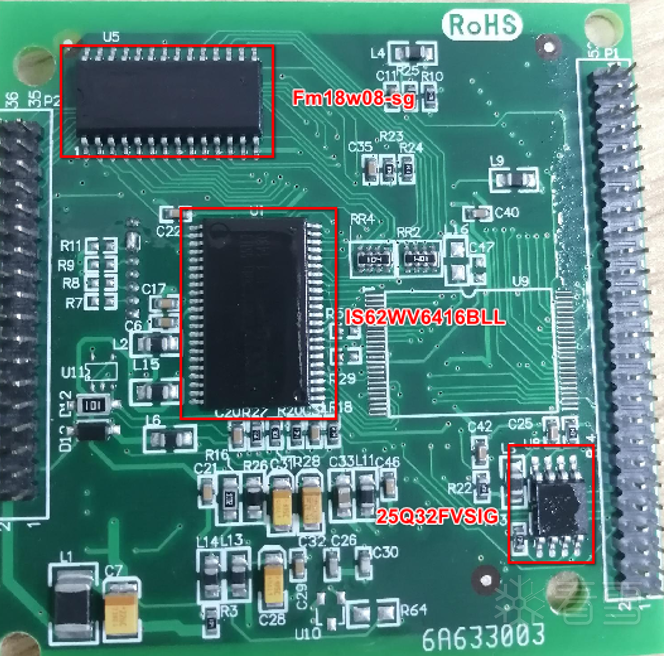

再来看看核心处理板的背面,25Q32FVSIG为4M Byte的flash芯片,IS62WV6416BLL为静态RAM芯片,FM18W08-SG为铁电随机存储RAM。

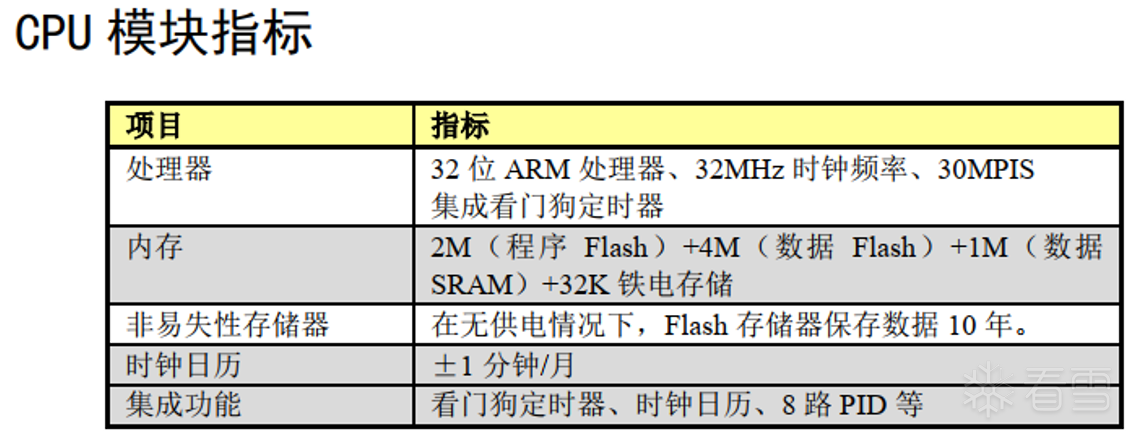

结合手册中的CPU指标可知该核心处理板中包含有多个flash芯片,但是真正存储固件的是哪个芯片呢?如果确定不了只能挨个拆焊,读取内容来验证。

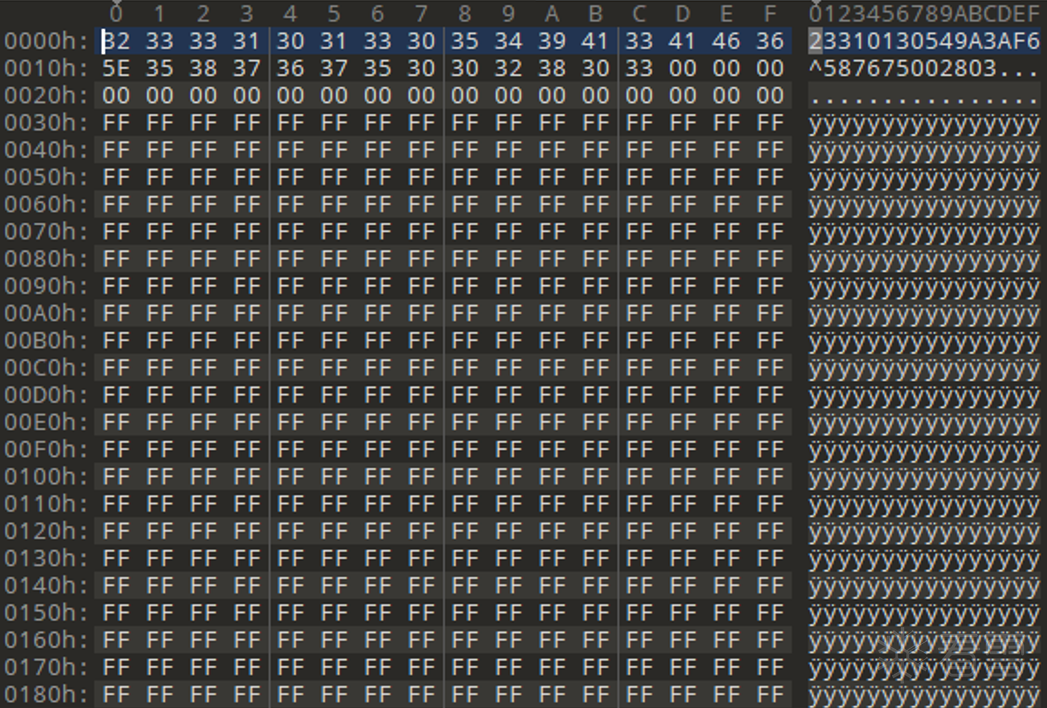

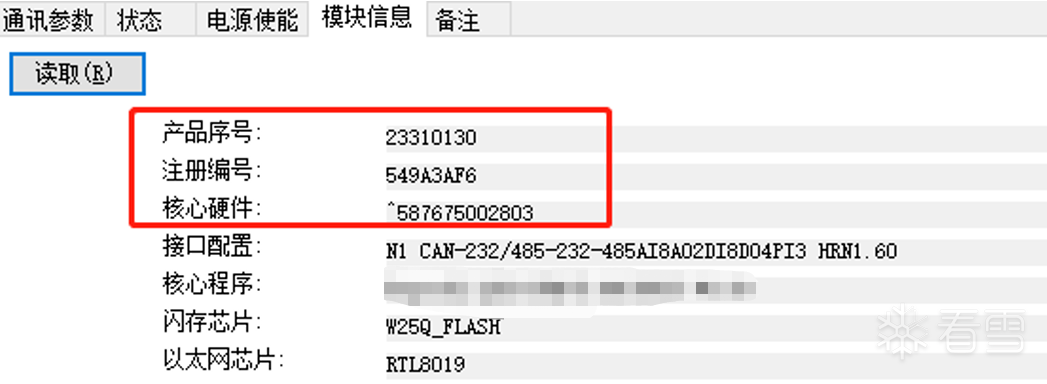

由于W25Q系列flash只有8只引脚焊接难度小,因此先拆焊该芯片,焊接后利用编程器读取其中的内容,得到如下结果,该部分大小为4M,只有0x10前有数据,其余部分均为空,显而易见这里边存储的不是固件了,应该是数据flash。

前0x10的数据存储的为控制器的产品序号、注册编号、核心硬件等信息。

既然不是要找的固件,那么只能转向另外一个flash芯片GLS36VF3203,这个是TSOP封装48脚的芯片,要拆焊这个芯片需要一定的功力,不过对于有工控大厂研发经验的笔者还是较为容易,通过热风枪的洗礼,芯片已经拿下了。可以看到上边油光发亮的是三防漆,应用于石化、油气、高腐蚀场景的工控设备必须要喷涂三防漆才能保证工业环境下设备的长期稳定使用。

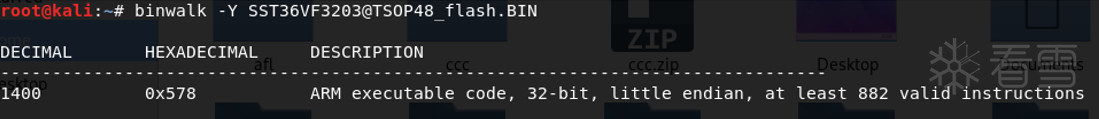

芯片拆下后,在仿真器上读出里边的内容,这次肯定没错了。文件大小为4M,binwalk后如下所示为ARM架构小端模式。

接下来还需要将焊接下的flash芯片重新焊接到PCB板上,以恢复原貌,做其他测试,这个过程需要有耐心必须对齐管脚,保证无虚焊、无连焊。经过处理芯片管脚,对齐焊盘、拖锡处理,终于将flash芯片焊接在原位,利用上位机组态软件下装程序并监视监视RTU,显示一切正常。

固件分析

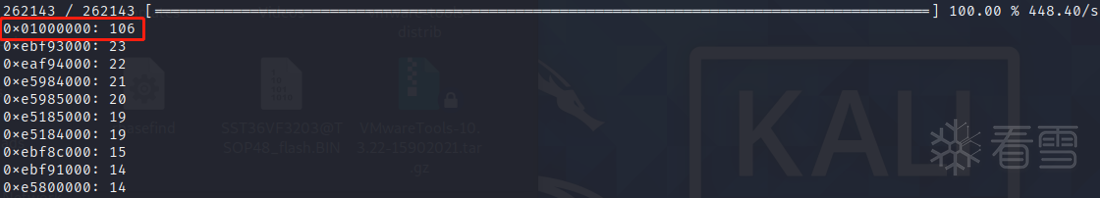

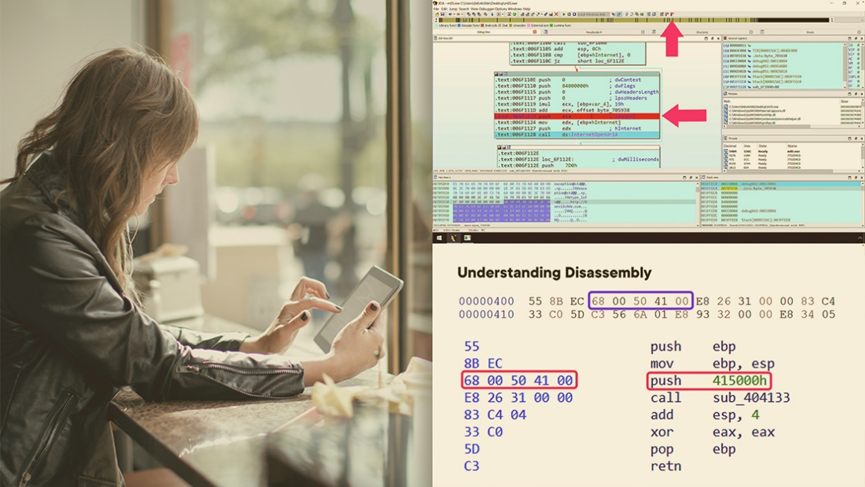

拿到固件后,接下来需要分析固件了,首先得确定固件的加载基地址,根据《固件安全之加载地址分析》文章中提供的思路,采用最后一种rbasefind方法,在kali中运行./rbasefind SST36VF3203 TSOP48_flash.BIN-t 4–p命令即可得到加载基地址。

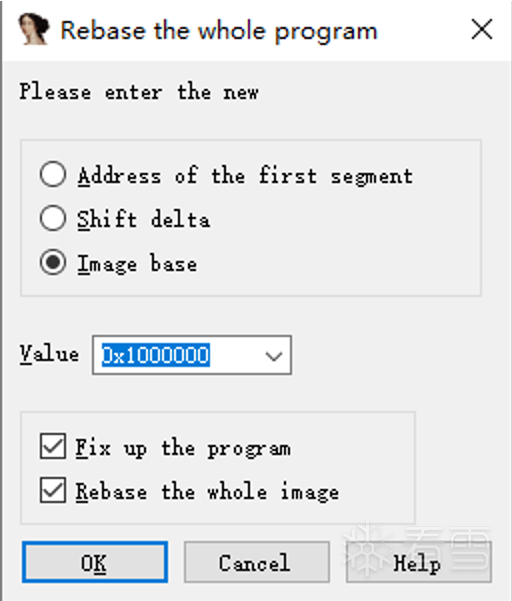

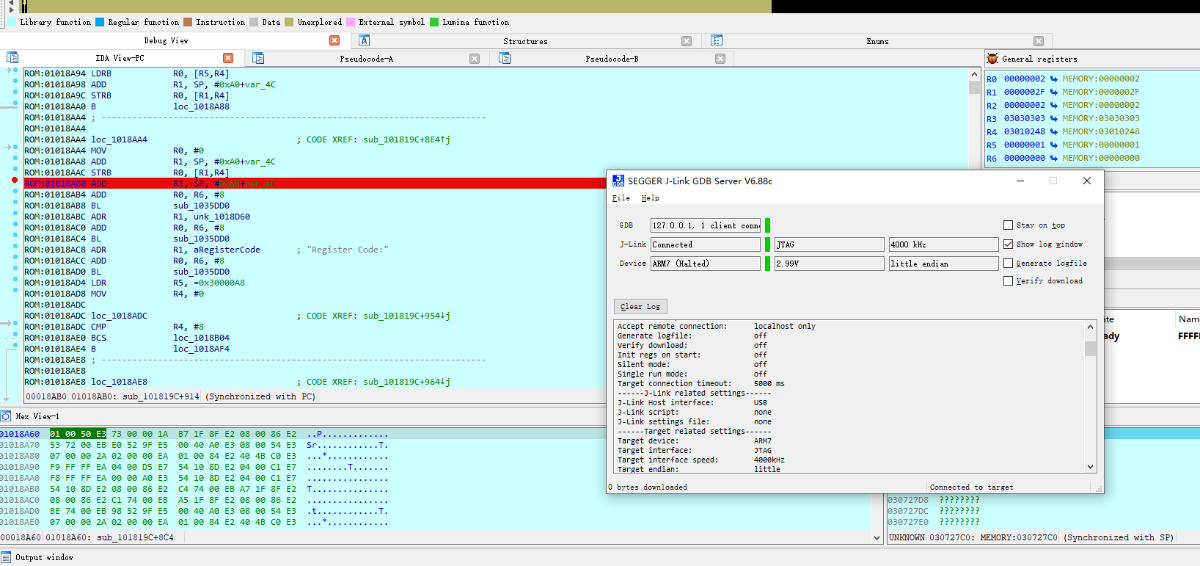

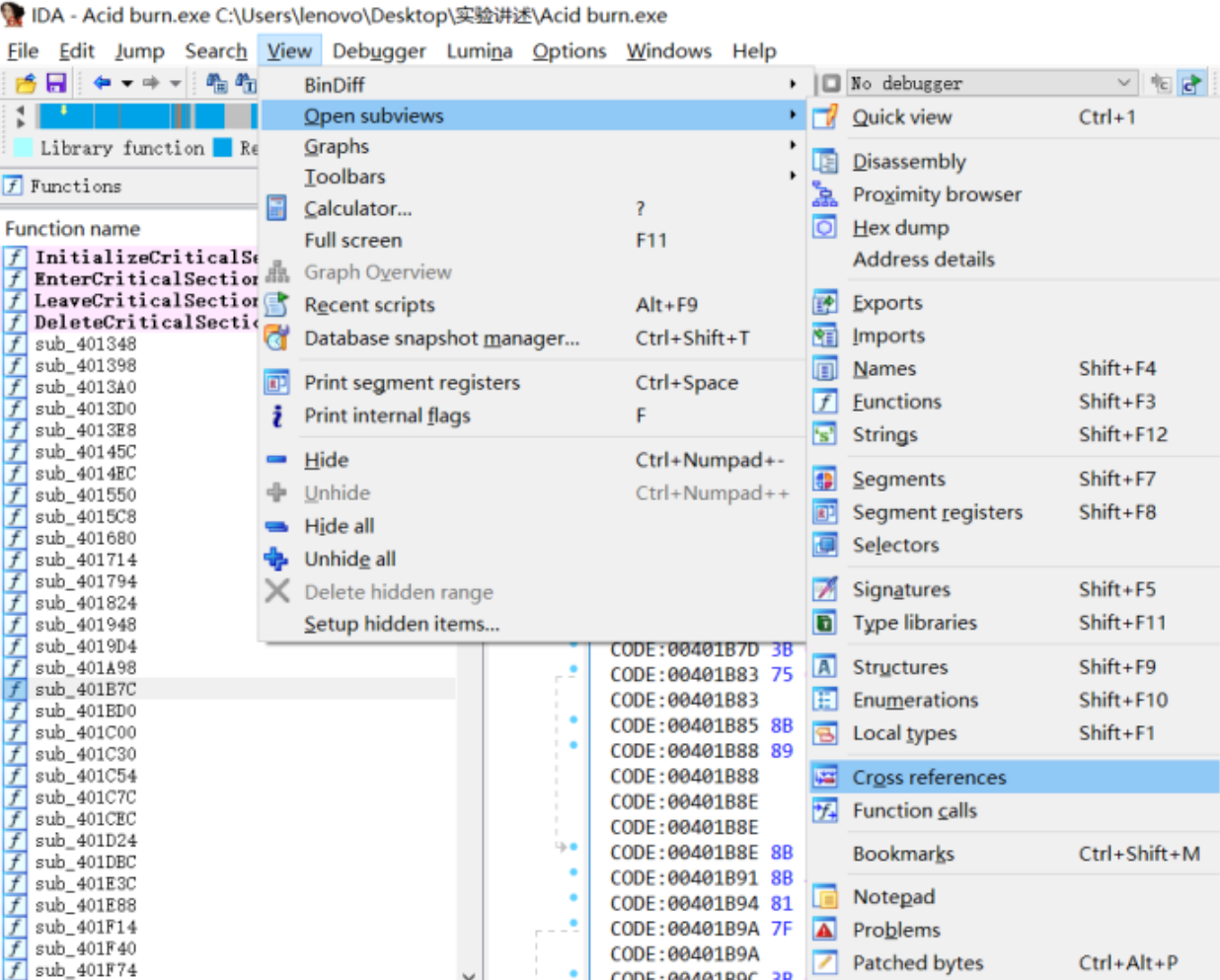

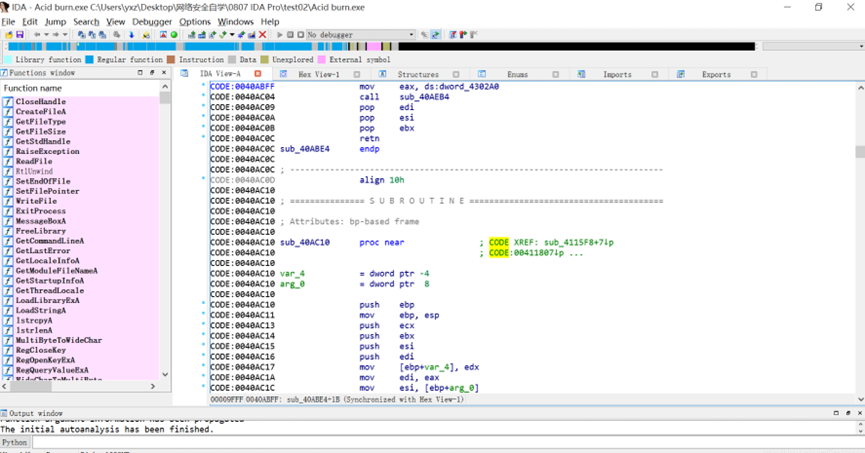

在IDA中打开固件,重新修改基地址。

等待IDA分析完成后,浏览一下解析出来的函数共有1600多个,也不算太多。

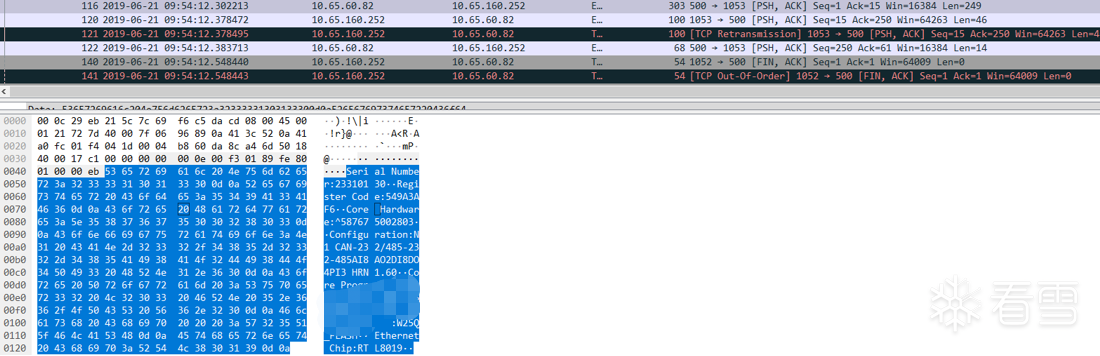

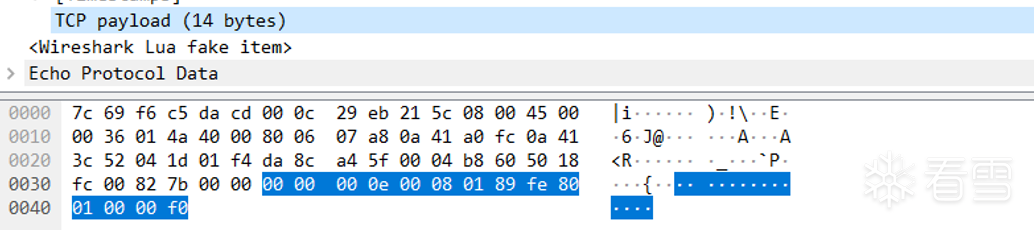

接下来我们以分析该RTU支持的私有协议为例,看看如何从固件中定位到具体处理的位置。搭建配置软件与RTU进行读取设备信息的环境,抓取报文,如下所示,其中包含了serial number字符串。

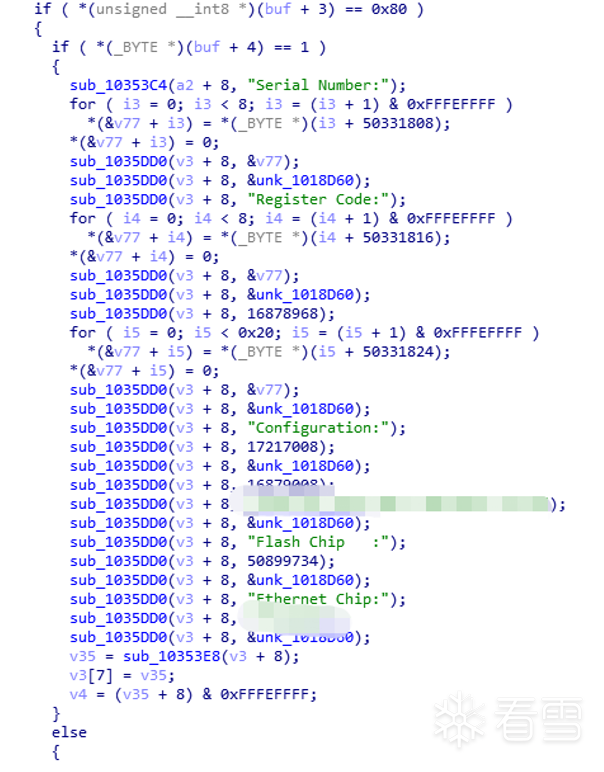

利用字符串搜索,在IDA中定位到了如下处理地方,可以得知,这个是RTU回复配置软件的报文封装部分。

当接收到的请求报文如下所示时,前四个字节为ID号,接下来的两个字节为后续报文的长度域,紧接着就是报文部分,根据如上伪代码显示,当偏移为3的地方为0x80,紧接着为0x01,这个时候就会进入到响应报文的封装部分,封装后进行回复。

因此可以继续分析该函数中其余功能码的处理部分,在此不再展开说明。

调试

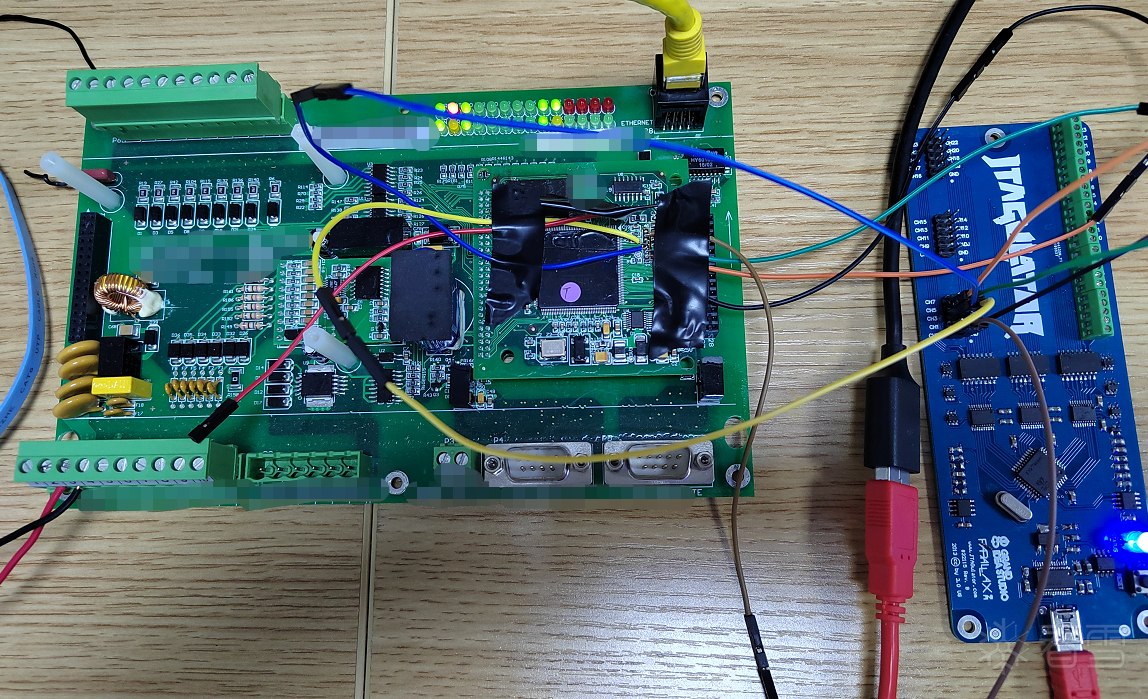

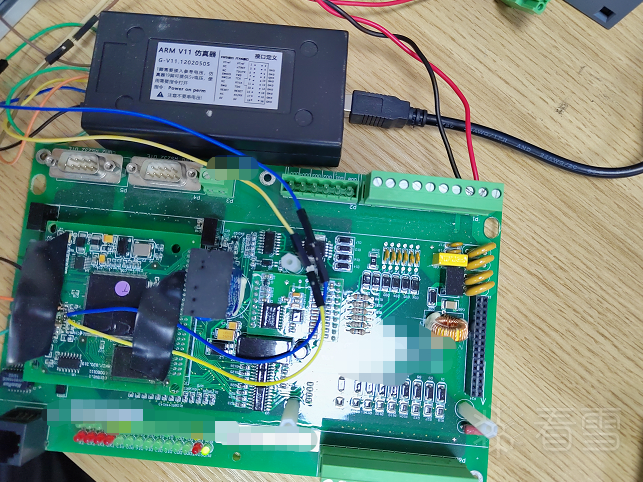

当我们拆解硬件后还发现了内部暴露的接口,经过测试和分析后发现是JTAG口,因此我们尝试将该设备调试起来。众所周知,工控设备的研究难点在于即使利用Fuzzing技术找到了漏洞但是在不调试的情况下也无法准确定位到crash点,因此我们尝试在目标设备上解决这个关键难题。

先尝试使用JTAGulator工具识别JATG关键引脚:

然后使用J-LINK连接JTAG调试口:

最后使用IDA连接gdb server进行调试:

经过这三个步骤外加其余的技术,最终我们将该设备调试起来,后续就可以准确定位和分析漏洞成因,进一步为利用漏洞奠定了基础。

总结

本文以工控设备固件提取和分析为题,选取了最有效的方法——拆焊提取,当然也可以利用J-LINK工具直接读取flash内部数据,但本文为了简单起见没有完整阐述该方法。从实操角度出发我们选取了某工控设备作为样例,按照整个研究的流程做了阐述,首先查找资料、拆解硬件,然后定位目标芯片,接下来拆焊芯片利用编程器读取内容,最后再利用IDA加载分析和调试固件。

希望我们的工作可以启发更多对OT领域设备感兴趣的同仁们。

本文转自【看雪论坛】,原作者【ic3blac4】

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro如何分析硬件固件 IDA Pro怎么做硬件逆向工程

在嵌入式设备安全研究、物联网产品分析、工控系统审计等技术领域,硬件固件的逆向工程逐渐成为关键能力之一。尤其是当固件中包含敏感配置信息、通信协议逻辑或潜在安全漏洞时,研究人员需要依靠专业工具进行深入分析。IDAPro如何分析硬件固件IDAPro怎么做硬件逆向工程这一主题,正是每一个希望深入了解底层系统行为的逆向工程师无法绕开的内容。作为全球领先的反汇编工具,IDAPro提供了多架构、多格式、多功能支持,成为分析硬件固件的首选。...

阅读全文 >

IDA Pro怎么做嵌入式开发 IDA Pro如何分析固件

IDA Pro 是一款不可或缺的反汇编和逆向工程工具。它能够帮助开发者深入理解嵌入式固件中的函数逻辑、通信协议和潜在漏洞。那么,IDA Pro怎么做嵌入式开发? 如何分析嵌入式固件?本文将围绕“IDA Pro怎么做嵌入式开发”和“IDA Pro如何分析固件”两个主题,讲解操作步骤。...

阅读全文 >

怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析

说到反汇编分析,很多人第一时间就会想到IDA。这款工具可以说是做逆向工程的“神器”,不管是学习汇编指令还是分析二进制文件,都非常给力。如果你是个初学者,刚接触反汇编,可能会对IDA的一些功能感到陌生,比如怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析。别急,今天就带你一步步搞清楚。...

阅读全文 >

IDA软件反汇编后如何找到函数入口点 如何通过IDA反汇编分析软件的加密解密过程

在逆向工程领域,IDA软件是一款功能强大的反汇编工具,广泛用于分析二进制代码、查找函数入口点以及研究软件的加密解密过程。本文将详细探讨“IDA软件反汇编后如何找到函数入口点 如何通过IDA反汇编分析软件的加密解密过程”,并进一步介绍IDA反汇编和反编译的区别,帮助用户更好地理解和使用这一工具。...

阅读全文 >