行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2024-11-11 09: 00: 00

在软件安全和逆向工程领域,IDA Pro是一款非常受欢迎的工具。它能帮助我们深入分析二进制文件,今天,我们就来聊聊“IDA反汇编如何进行二进制补丁分析 IDA反汇编后如何对程序进行静态分析”这两个话题。希望通过这篇文章,能够让大家更好地运用IDA来进行相关分析。

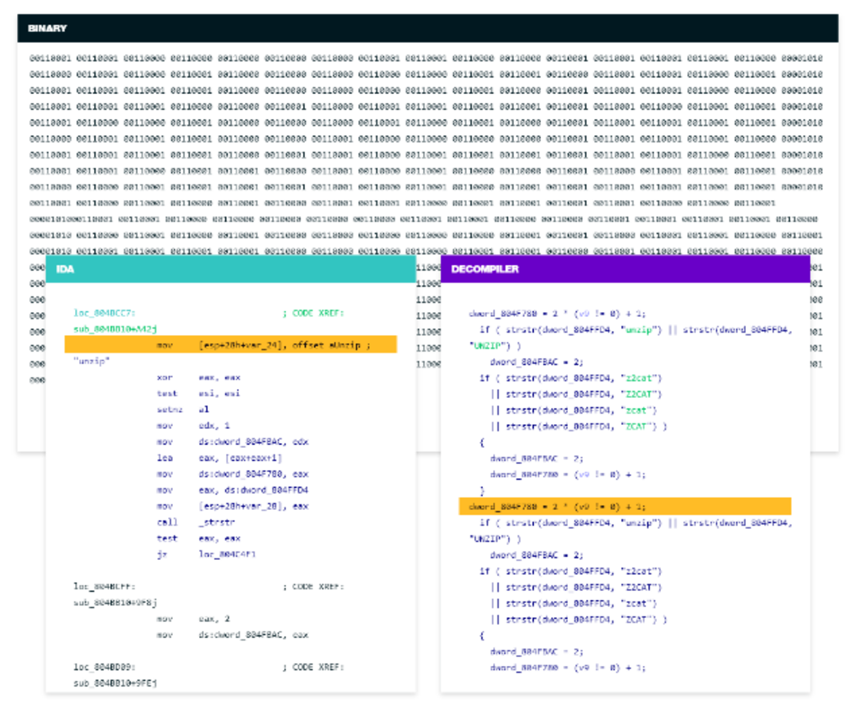

一、IDA反汇编如何进行二进制补丁分析

补丁分析是对软件进行更新和修改的重要环节,特别是在研究漏洞和进行安全防护时,了解补丁的具体修改内容就显得特别重要。

下面是如何利用IDA进行补丁分析的步骤:

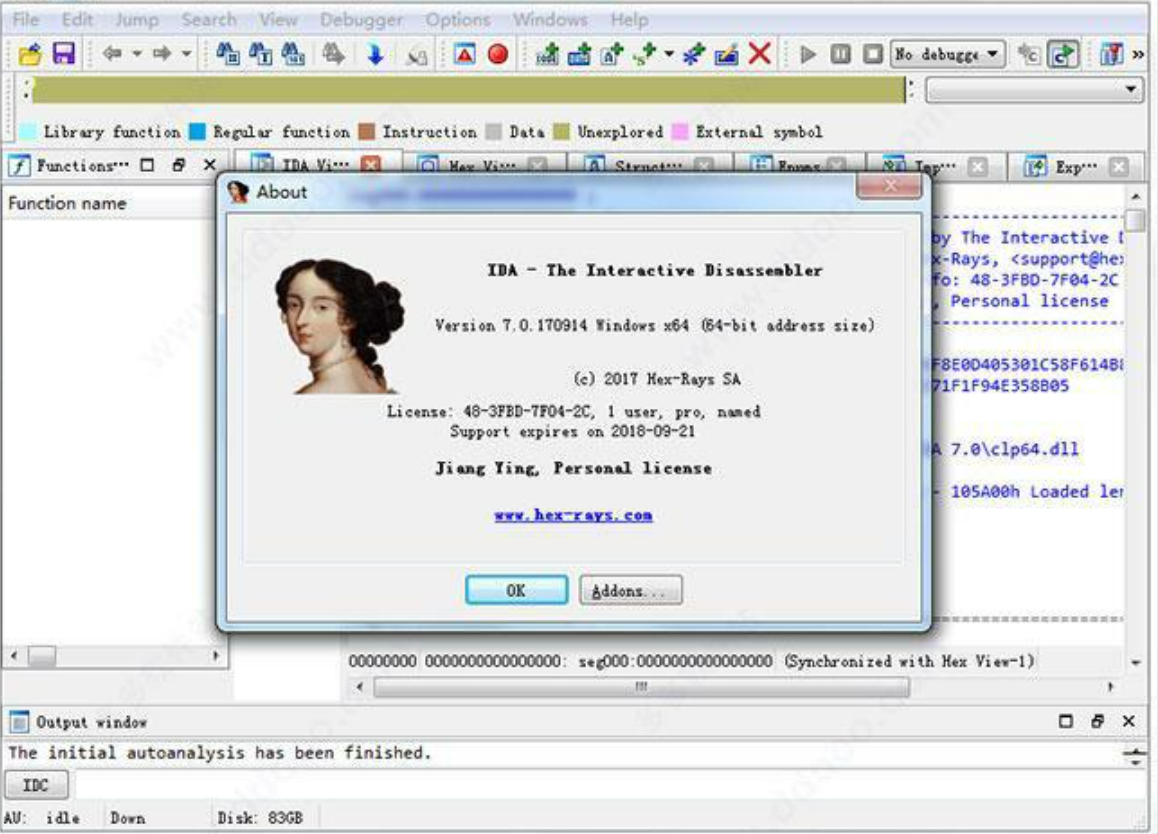

导入目标程序:首先,打开IDA Pro,选择“文件”菜单,然后点击“打开”来导入你需要分析的二进制文件。确保你导入的是可执行文件,这样IDA才能顺利进行反汇编。

查看反汇编结果:导入后,你会在IDA的左侧看到反汇编的代码。在这个界面中,熟悉一下各个视图,比如函数视图和图形视图。这些视图能帮助你更好地理解代码的结构和逻辑。

识别补丁部分:如果你要分析的是补丁,通常需要通过对比补丁前后的二进制文件来找到修改的代码。IDA支持导入旧版和新版的可执行文件,你可以利用“对比”功能快速定位到补丁修改的位置。

具体步骤如下:在IDA主界面中,点击“文件” > “加载文件” > “对比”。选择之前的版本(旧版)和修改后的版本(新版)进行对比。IDA会生成一个对比视图,显示出两者之间的差异。你可以在这个视图中查看被修改的代码。

分析补丁影响:确认了补丁的位置后,仔细分析一下这个补丁对程序的影响。你可以通过IDA的调试功能运行程序,观察补丁带来的实际效果。同时,别忘了用注释功能记录你的分析结果,方便后续查阅。

通过这些步骤,你不仅能找到补丁,还能理解它对程序整体逻辑的影响。这对后续的安全评估和漏洞研究是非常重要的。

图1:二进制补丁分析

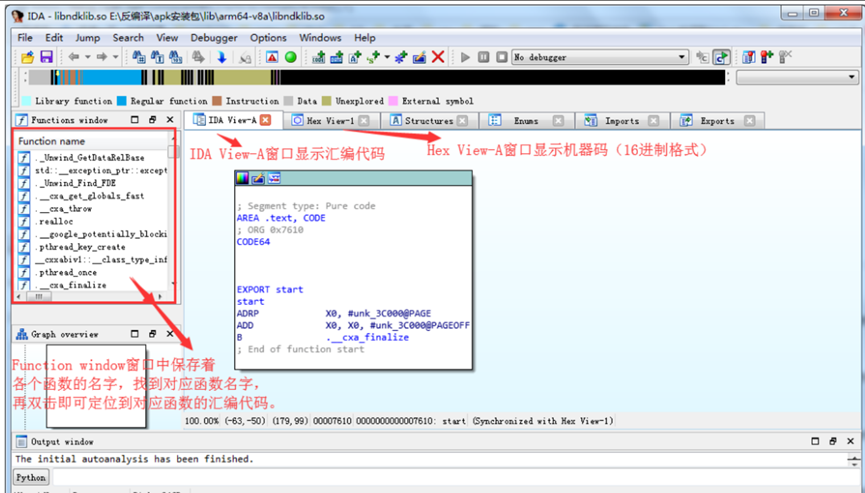

二、IDA反汇编后如何对程序进行静态分析

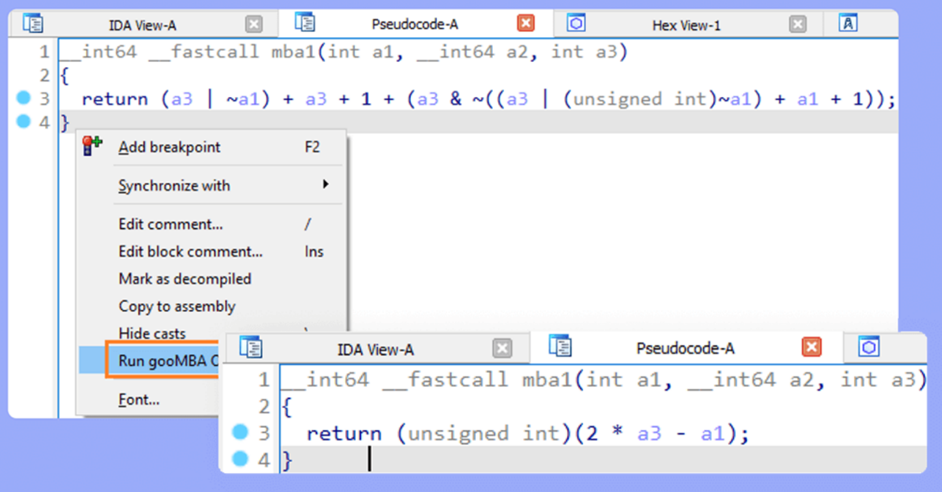

静态分析是在不运行程序的情况下直接分析二进制文件的过程。IDA Pro在这方面提供了强大的功能。

下面是进行静态分析的一些具体步骤:

分析函数调用:在IDA的反汇编界面中,可以查看函数调用关系图。这能让你清楚地看到各个函数之间是怎么相互调用的。

操作步骤:点击“视图”菜单,选择“函数窗口”。在函数窗口中,双击想要分析的函数,这样可以打开它的反汇编视图。右键点击函数,在弹出的菜单中选择“显示调用图”。你可以看到该函数的调用者和被调用者。

利用图形视图:IDA的图形视图让你能更直观地看到代码逻辑。通过分析控制流图(CFG),你可以追踪程序的执行路径,尤其在复杂的条件分支中,图形视图能提供更清晰的逻辑结构。

操作步骤:在打开的函数反汇编视图中,点击“视图”菜单,选择“图形视图”。在图形视图中,程序的逻辑结构会以图形的方式呈现,你可以拖动节点、缩放图形,观察不同路径的执行情况。

查找关键字和字符串:IDA的搜索功能非常强大,你可以快速查找特定的关键字、字符串或者函数名。这对于理解程序的功能、发现潜在的安全隐患很有帮助。

操作步骤:点击“编辑”菜单,选择“查找”。在弹出的对话框中输入你想要查找的字符串或关键字。选择搜索范围,点击“查找”按钮,IDA会列出所有匹配的结果。

生成报告:完成静态分析后,你可以利用IDA的导出功能,把分析结果生成报告。这不仅方便你日后的查阅,也能作为分享给团队成员的重要文档。

操作步骤:在IDA界面中,点击“文件”菜单,选择“导出” > “导出报告”。选择报告格式(比如HTML或文本),然后按照提示完成导出。

静态分析是评估程序安全性的重要手段,借助IDA的强大功能,你可以高效地进行代码审查和漏洞分析。

图2:静态分析

三、IDA怎么动态调试

动态调试是在程序运行时监控和分析其行为的过程,IDA Pro在这方面也提供了丰富的功能。

下面是动态调试的步骤:

设置调试环境:在IDA中,找到“调试”菜单,设置合适的调试环境,比如选择Windows或Linux系统的调试器,确保能够正常连接到目标程序。

加载目标程序:将需要调试的程序加载到IDA中,选择“调试”选项中的“启动调试”功能。这时IDA会启动调试会话,并显示程序的执行状态。

设置断点:在反汇编视图中,找到你想要设置断点的函数或指令,右键点击并选择“设置断点”。设置断点后,程序在运行到该位置时会暂停,你可以查看此时的寄存器状态和内存内容。

观察和修改状态:程序暂停后,你可以观察寄存器、内存和堆栈的状态,并根据需要进行修改。这对于动态分析程序的行为、检测漏洞和调试错误非常有效。

动态调试让你可以深入了解程序的实际运行情况,同时还能实时分析补丁的效果,这为后续的逆向工程提供了重要依据。

图3:动态调试

四、总结

总之,掌握“IDA反汇编如何进行二进制补丁分析 IDA反汇编后如何对程序进行静态分析”的技巧,对于提高逆向工程的效率、保证程序的准确性非常重要。希望通过这篇文章,能帮助你在IDA的使用上更进一步,让你的分析工作更加得心应手。

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >

IDA Pro反汇编出现一大堆函数如何优化 IDA Pro的反汇编性能

在使用IDA Pro对可执行文件进行静态分析时,经常会遇到“函数爆炸”——IDA Pro自动识别出大量函数,而其中很多其实并不是真正的代码入口。这些伪函数不仅影响阅读效率,还严重拖慢IDA Pro的分析性能。要搞清楚“IDA Pro反汇编出现一大堆函数如何优化IDA Pro的反汇编性能”,就必须深入理解IDA的工作机制,并对常见问题有针对性地进行处理。...

阅读全文 >

IDA Pro如何分析ARM架构代码?IDA Pro如何分析x86架构代码?

IDA Pro非常强大,也非常好用,但很多朋友使用时会遇到IDA Pro如何分析ARM架构代码?IDA Pro如何分析x86架构代码的问题,这篇文章就将帮你解决这两个问题,让你看完就能试试。...

阅读全文 >

如何用IDA做二进制文件的差异分析 IDA反编译怎么测试软件的性能瓶颈

提到IDA Pro,很多做逆向工程的朋友应该都知道,这款工具可谓是逆向界的“神器”,无论是做二进制文件的分析,还是反编译、性能优化,IDA都能给你带来不少帮助。今天咱们就不谈它的所有功能,专门聊聊如何用IDA做二进制文件的差异分析 IDA反编译怎么测试软件的性能瓶颈。接下来,我就带你一步一步搞定这些事儿。...

阅读全文 >