行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2025-03-27 09: 00: 00

IDA Pro非常强大,也非常好用,但很多朋友使用时会遇到IDA Pro如何分析ARM架构代码?IDA Pro如何分析x86架构代码的问题,这篇文章就将帮你解决这两个问题,让你看完就能试试。

一、IDA Pro怎么分析ARM架构的代码?

先说说ARM,ARM架构通常用在手机、平板、智能手表之类的设备里。分析ARM代码,主要分这么几步:

1、打开ARM二进制文件 先打开IDA Pro,然后点上面的【File(文件)】→【Open(打开)】选项,选中需要分析的ARM二进制文件。一般IDA会自动知道这是ARM文件,问你是不是ARM架构,点确定。

2、选对ARM的模式 ARM架构有两种指令模式:一个是ARM模式(32位的),一个是Thumb模式(16位的,更节省空间)。IDA通常能自动识别,但偶尔也会迷糊一下。你可以在屏幕顶部找到【Processor】菜单,手动切换一下ARM和Thumb模式。

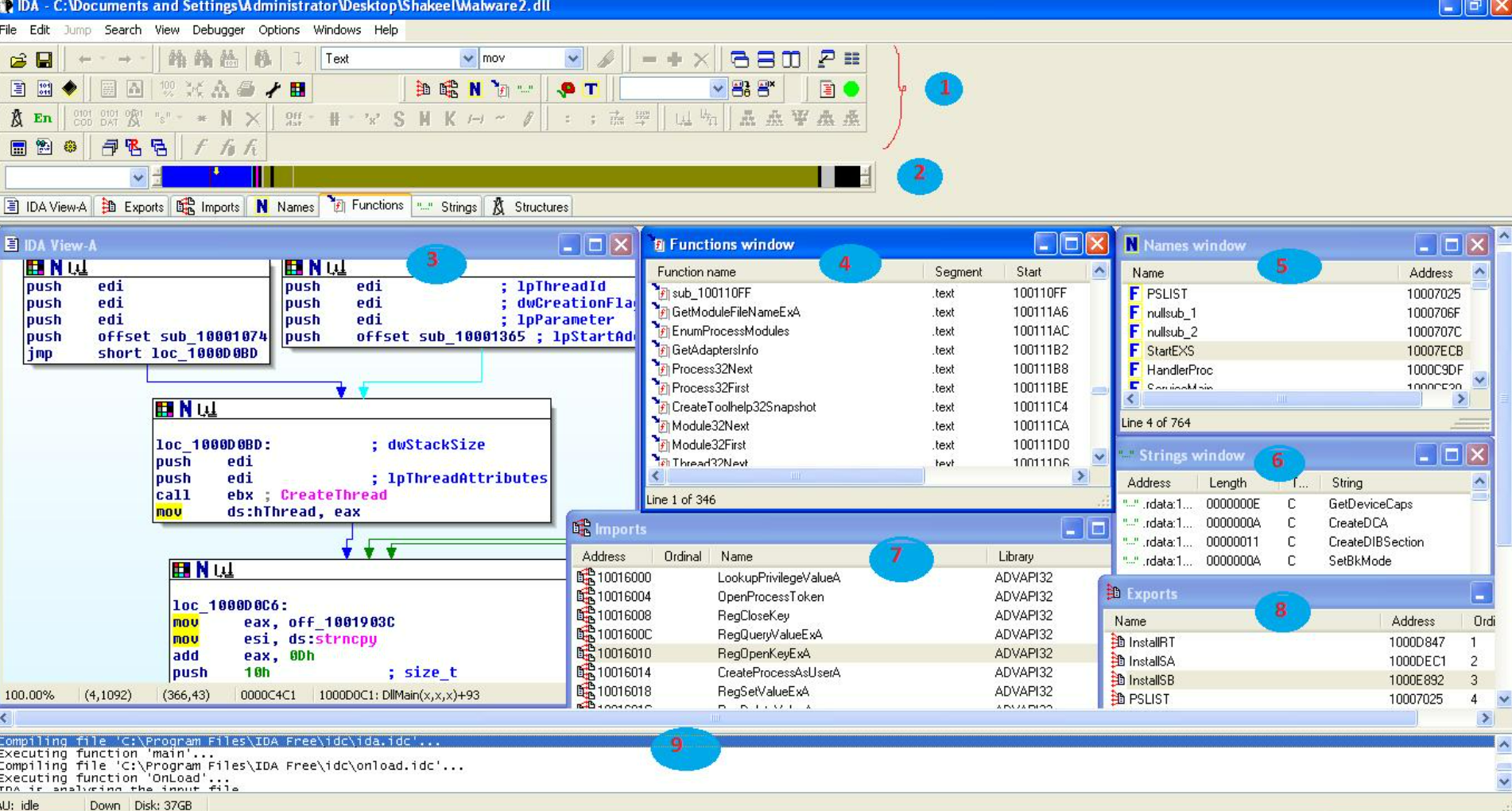

3、看反汇编代码 文件打开之后,IDA就会自动把二进制代码转成汇编指令。看到的界面里,满屏的那些像“BL”、“BX”、“MOV”这样的东西,就是汇编指令了。

4、这里要特别注意的是像BL(跳转并链接)这样的指令,意味着函数调用,看到它就知道程序的流程往哪里跳了。

搞清楚函数 IDA会自动帮你识别函数。你看到有的地方标着函数的名字,比如“sub_123456”这种,就是IDA自动给你生成的函数名。如果你想让名字好认一点,自己点进去改一下就行。

调试ARM程序 如果你想实时怎么看程序跑的,IDA也能做到。它可以连接真实的ARM设备,比如开发板或者手机,帮你一步一步看程序怎么执行,变量怎么变。

二、IDA Pro怎么分析x86架构的代码?

接下来再来说说x86架构,这是平常电脑最常用的CPU架构,台式机、笔记本基本都是这个架构。

分析x86代码的方法也特别简单:

1、打开x86二进制文件 跟ARM的操作差不多,打开IDA Pro,点【File(文件)】→【Open(打开)】,选择你需要分析的x86程序,IDA通常直接就认出来了,没啥难度。

2、确认架构类型 如果IDA没有自动认出来,可以手动选择一下:x86架构分32位和64位,只要看清楚自己打开的程序是哪个,选择对应的就可以了(32位就选x86,64位选x86-64)。

3、看反汇编代码 IDA打开之后,也会自动显示反汇编的结果,这里会出现很多常见的x86指令,比如MOV、CALL、PUSH、POP之类的。尤其要注意的是CALL和JMP,它们经常会告诉你程序的执行路线。

4、分析函数 和ARM类似,IDA在x86下也会自动识别函数调用。可以点进去看函数内部具体做了什么,搞清楚逻辑。

而且IDA有个很方便的功能,可以一键生成函数调用图,特别直观。

动态调试程序 用IDA调试x86程序就更简单了,直接在IDA里就能跑起来程序,看寄存器里的数据怎么变,看堆栈怎么变化,帮助你迅速掌握程序的具体运行过程。

三、IDA Pro还有哪些功能

除了刚刚说的分析ARM和x86的基本功能,其实IDA Pro还有不少功能。比如说:

1、图形化视图(Graph View):

这个功能特别直观,你不再盯着枯燥的指令看,而是可以看到每个函数、每个调用之间的关系图,程序的流程一眼就能看明白,特别适合分析复杂的程序。

2、插件功能(Plugins):

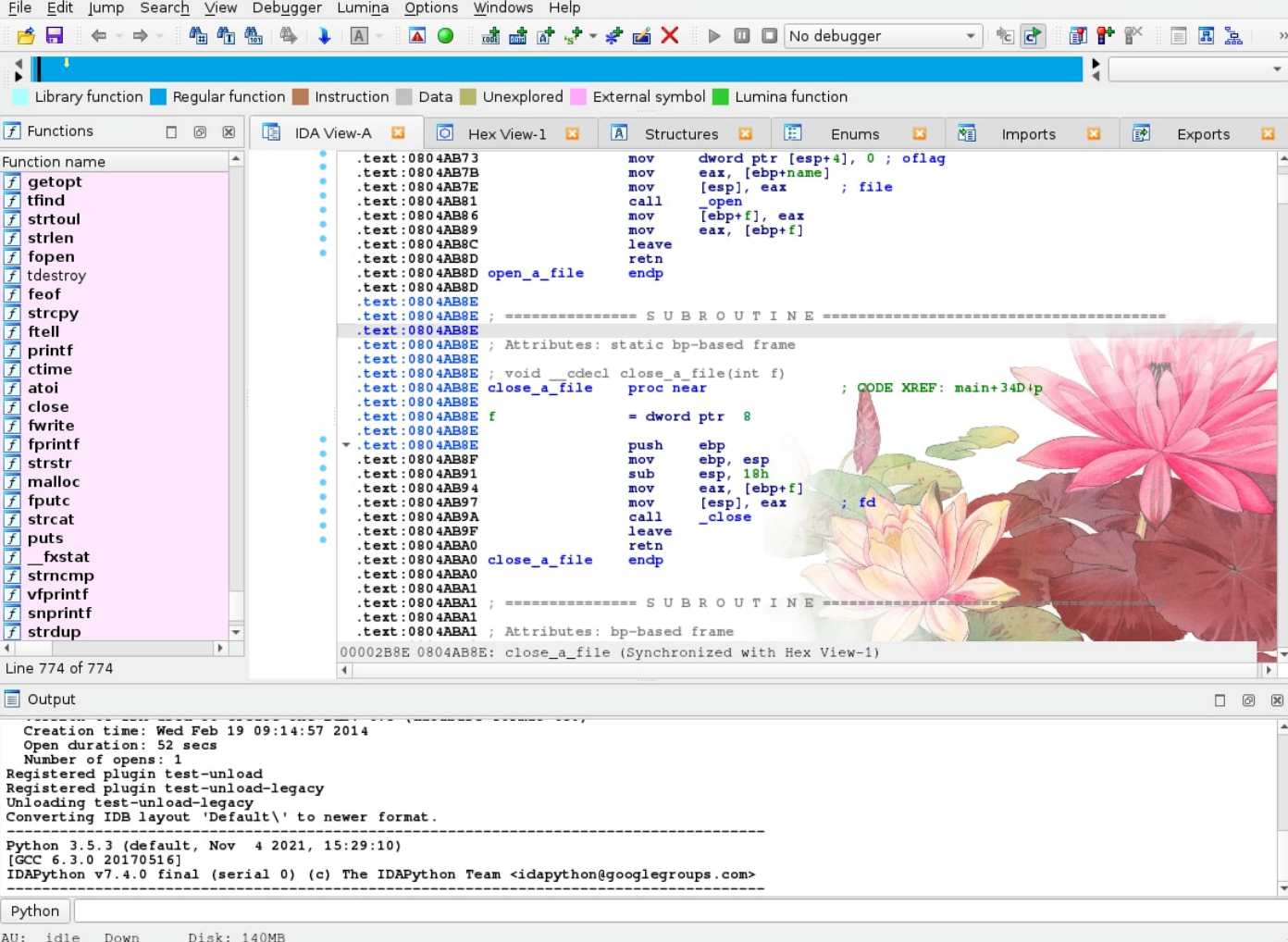

IDA有很多好用的插件,比如Hex-Rays反编译器,它能直接把汇编代码转成类似C语言的代码,看起来清晰多了,尤其适合新手理解程序结构。

3、符号恢复(Symbol Recovery):

IDA特别厉害的一点是能帮你从二进制文件里恢复出一些原本的函数名字和变量名字,这让你分析程序时更容易理解代码的功能。

4、远程调试功能(Remote Debugging):

如果你分析的程序不在本地电脑上,比如在服务器或者手机里,可以用IDA的远程调试功能连过去,实时调试运行中的程序,特别方便。

这些功能每一个都超实用,帮你分析程序效率倍增。

总结

以上就是IDA Pro如何分析ARM架构代码?IDA Pro如何分析x86架构代码的内容,用IDA分析代码并没有那么难,只要按步骤慢慢摸索,很快就能熟悉起来。

展开阅读全文

︾

读者也喜欢这些内容:

ida反汇编成c语言的三个步骤 怎样将反汇编代码转换成c语言代码

在逆向工程、安全分析以及老旧系统维护的实践中,如何借助IDA将汇编语言转化为C语言,是许多技术人员迫切关注的主题。IDA作为目前最成熟的反汇编工具之一,配合Hex-Rays Decompiler插件,可以将目标二进制程序自动生成接近C语言语义的伪代码,从而帮助开发者更快速理解程序逻辑、重构核心功能。本文围绕“ida反汇编成c语言的三个步骤,怎样将反汇编代码转换成c语言代码”这一主题,从实际操作出发,详细讲解整个转化过程。...

阅读全文 >

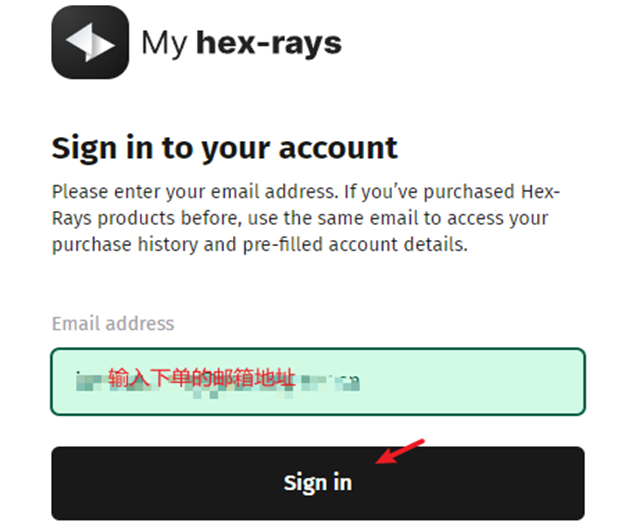

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >

IDA逆向QT控件的获取方法 IDA逆向编译boot.img

在逆向工程的实际操作中,面对QT界面程序和Android系统中的boot.img文件,分析手段与工具的专业化程度决定了解析效率。IDA Pro作为行业常用的反汇编平台,能通过静态和动态手段快速捕捉程序结构,定位控件创建逻辑或内核加载过程。本篇文章将围绕“IDA逆向QT控件的获取方法,IDA逆向编译boot.img”为核心展开细节讲解,从QT界面逻辑提取、boot.img反汇编流程到扩展技巧,以便真正解决使用IDA Pro进行高效逆向的实际问题。...

阅读全文 >

IDA怎么变成伪代码 IDA伪代码插件怎么用

在逆向分析过程中,阅读原始汇编指令对大多数分析人员而言既耗时又容易出错。为了更直观理解程序逻辑,IDA Pro提供了将二进制代码转换为伪C代码的功能,辅以伪代码插件的使用,可以极大提升阅读效率和逻辑理解能力。围绕“IDA怎么变成伪代码,IDA伪代码插件怎么用”,本文将详细介绍IDA Pro伪代码生成的步骤、插件配置方法实用技巧,帮助用户从基本功能到高级使用实现高效逆向分析。...

阅读全文 >