行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2022-10-09 17: 26: 32

SEC Consult在Sony IPELA Engine IP Cameras中发现了一个后门,主要被企业和当局专业使用。

该后门允许攻击者在受影响的IP摄像机上运行任意代码。攻击者可以使用摄像头在网络中立足并发动进一步攻击、破坏摄像头功能、发送经过处理的图像/视频、将摄像头添加到类似Mirai的僵尸网络中,或者只是简单地监视您。此漏洞影响80种不同的索尼相机型号。SEC Consult向索尼通报了该漏洞,并随后发布了受影响型号的更新固件。

有关后门、披露时间表、受影响设备和更新固件的更多信息,这篇博文有一些漏洞分析的亮点。该公告是研究的结果,该研究首先将索尼相机的最新固件更新文件上传到我们基于云的固件分析系统IoT Inspector中。

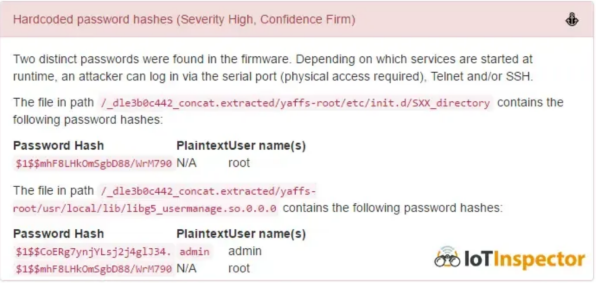

几分钟后,分析结果就出来了。一个结果立即引起了我们的注意:

所以这里我们有两个密码哈希,一个是用户admin的,并且立即被破解。密码是管理员。这并不奇怪,因为默认登录凭据是admin:admin。

第二个密码哈希更有趣,它是针对用户root的,它位于两个不同的文件中:/etc/init.d/SXX_directory和/usr/local/lib/libg5_usermanage.so.0.0.0

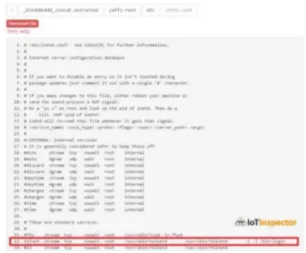

我们可以使用IoT Inspector的文件系统浏览器来查看SXX_directory。

看起来这个启动脚本(在引导期间由/sbin/init/rcS调用)负责创建和填充文件/tmp/etc/passwd(/etc/passwd是该文件的符号链接)。添加了包含密码哈希的用户行,shell是/bin/sh。

那么,如果我们可以破解哈希,我们能做些什么呢?此时我们可以假设我们很可能可以使用PCB上的UART引脚登录。这当然需要我们进行物理访问并拆卸设备。

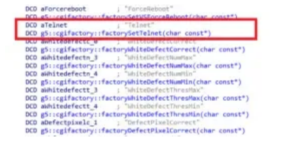

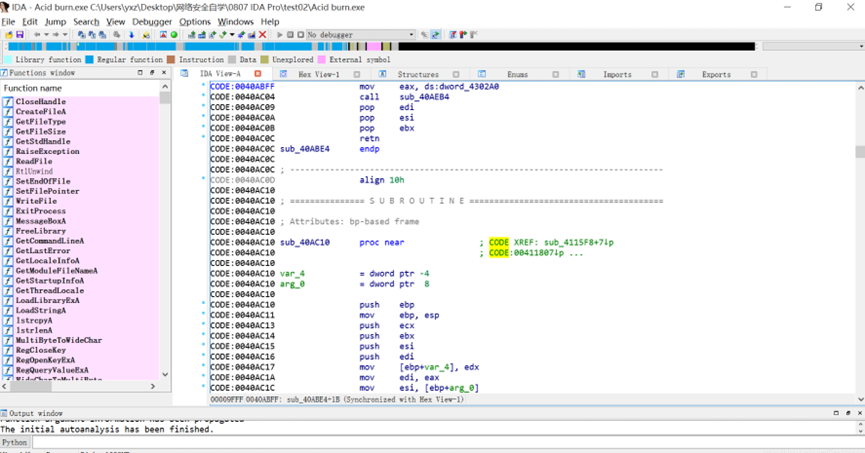

我们可能使用密码的其他位置是Telnet和SSH,但是这两种服务都不可用……或者是吗?在固件的文件系统中快速搜索“telnet”的字符串表明,名为prima-factory.cgi多次包含该字符串。IDA Pro来救援!看起来这个CGI有能力用Telnet做一些事情:

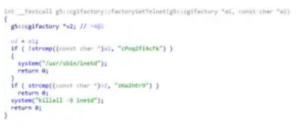

代码g5::cgifactory::factorySetTelnet()(下面的反编译形式)非常简单。根据输入,inetd守护进程被杀死或启动:

inetd守护进程从/etc/inetd.conf并且inetd.conf设置为启动Telnet

那么我们如何才能实现这个CGI功能呢?答案就在lighttpd二进制文件中。Lighttpd是由Sony修改的开源Web服务器。添加了一些用于HTTP请求处理和身份验证的自定义代码。的数据结构的摘录/command/prima-factory.cgi到文件系统中的CGI认证函数是HandleFactory。

HandleFactory解码HTTP基本身份验证标头并将其与用户名/密码primana:primana。

现在我们拥有了制作如下所示攻击的所有要素:

发送HTTP请求,/command/prima-factory.cgi包含“秘密”请求值cPoq2fi4cFk和zKw2hEr9,并使用primana:primana进行HTTP身份验证。这将启动设备上的Telnet服务。

通过Telnet使用破解的根凭据登录。注意:我们还没有破解root密码,但有人破解只是时间问题。

用户primana可以访问其他用于设备测试或工厂校准(?)的功能。还有另一个名为debug的用户,密码popeyeConnection,可以访问我们没有进一步分析的其他CGI功能。

我们认为这个后门是索尼开发人员故意引入的(可能是在开发或工厂功能测试期间调试设备的一种方式),而不是像其他情况下那样是“未经授权的第三方”(例如Juniper ScreenOS后门,CVE-2015-7755)。

我们已经向索尼询问了一些关于后门的性质、预期目的、何时引入以及如何修复的问题,但他们没有回答。

原文地址:https://sec-consult.com/blog/detail/backdoor-in-sony-ipela-engine-ip-cameras/

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro如何调试脚本 IDA Pro脚本调试可以使用哪些工具

做逆向工程或者安全分析的小伙伴都知道IDA Pro这个软件,它还有个功能很实用,就是脚本调试。IDA Pro的脚本功能不仅能做更深入的分析,还能省下很多重复劳动时间,让逆向过程变得特别高效。接下来,我们就聊聊IDA Pro如何调试脚本 IDA Pro脚本调试可以使用哪些工具这个话题。...

阅读全文 >

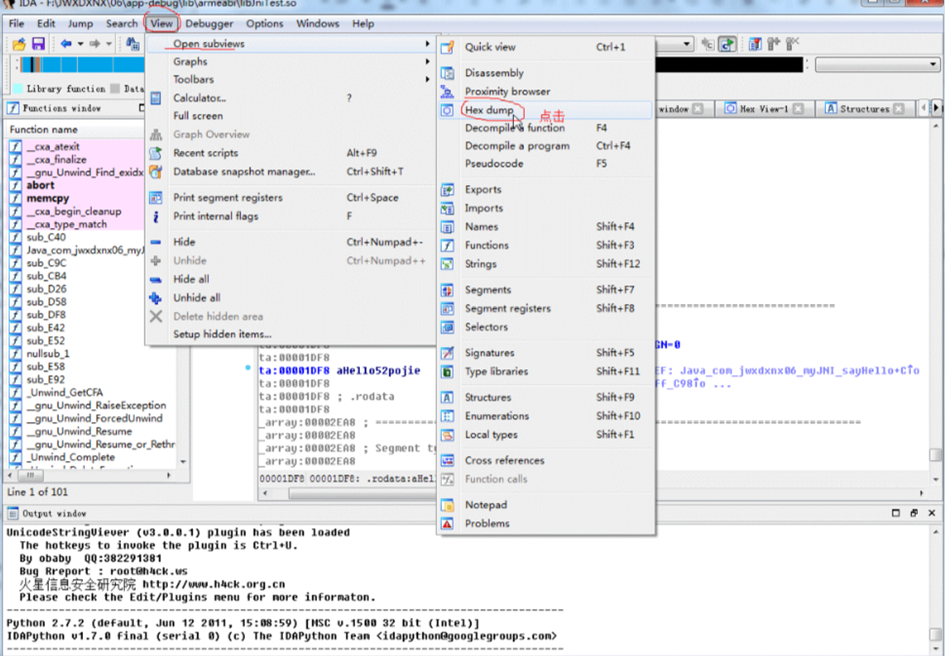

怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析

说到反汇编分析,很多人第一时间就会想到IDA。这款工具可以说是做逆向工程的“神器”,不管是学习汇编指令还是分析二进制文件,都非常给力。如果你是个初学者,刚接触反汇编,可能会对IDA的一些功能感到陌生,比如怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析。别急,今天就带你一步步搞清楚。...

阅读全文 >

二进制文件的反编译难吗?如何通过IDA操作二进制文件的反汇编与反编译?

在信息安全和软件开发领域,二进制文件的反编译和反汇编是逆向工程的重要组成部分。通过这些技术,研究人员和开发人员可以理解软件的内部工作机制,发现潜在的安全漏洞或进行功能分析。然而,二进制文件的反编译难吗?如何通过IDA操作二进制文件的反汇编与反编译?本文将详细探讨这些问题,并介绍IDA支持的常见文件类型,帮助读者更好地理解和应用这些技术。...

阅读全文 >

IDA怎么修改字符串内容?IDA修改后怎么保存?

在软件开发和逆向工程领域,IDA Pro是一种极其强悍的工具,广泛用于程序剖析、调试和修改。它不仅支持多种处理器架构,还提供了大量的作用,以适应高档讲解的必须。本文将围绕ida怎么修改字符串内容,ida修改后怎么保存这一主题,详细描述怎样在IDA中更改字符串内容,及其修改后的存放方式。此外,我们还将探讨IDA转变的应用场景,帮助读者更深入地了解IDA的实际应用价值。...

阅读全文 >