行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2021-05-25 11: 49: 38

我们都知道程序编程好之后是不能看见它的源代码的,这时候就需要静态反编译软件IDA来进行简单地分析程序运行的主要逻辑。

IDA是目前公认逆向工程的利器之一,在安全分析上是必不可少的工具。在这里小编用一个逆向题作为实操内容,还能简单了解学习IDA的基本操作。

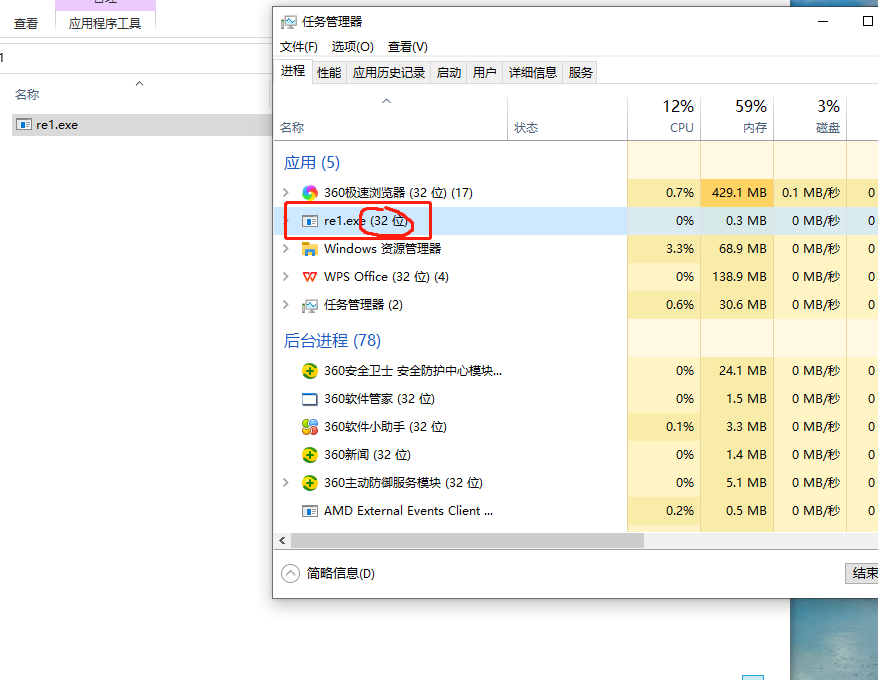

这道题小编是在bugku找到的,首先打开我们的程序,最简单的方法就是打开我们的任务管理器,在应用中找到我们打开的程序,然后后面有显示32位,那就已经确定了,判断完之后我们打开32位的IDA进行操作。

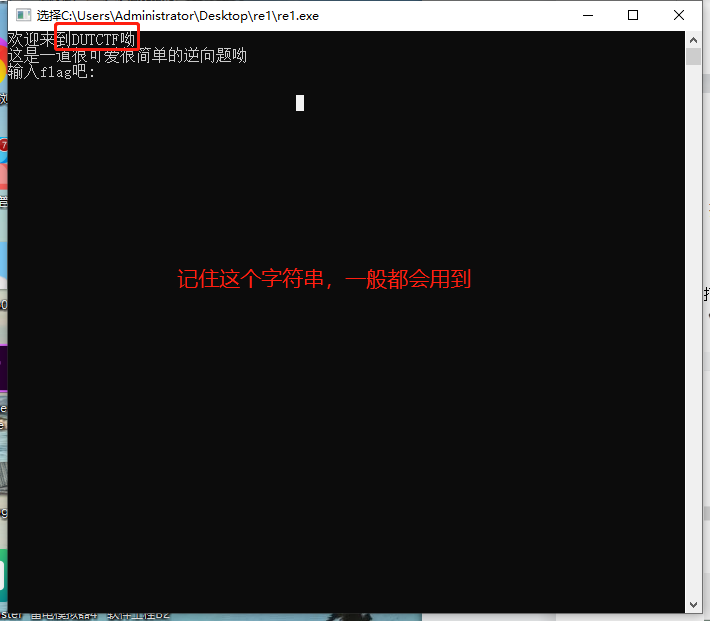

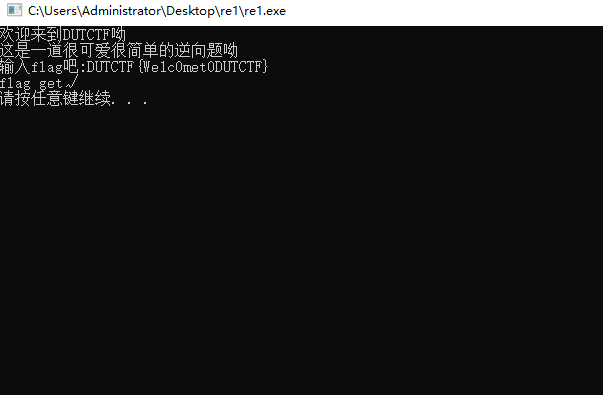

我们先运行一下程序,看看能不能直接找到有用的字符串信息,这里我们可以看到“DUTCTF”这个关键字符串,然后我们在IDA重点找到它就行。

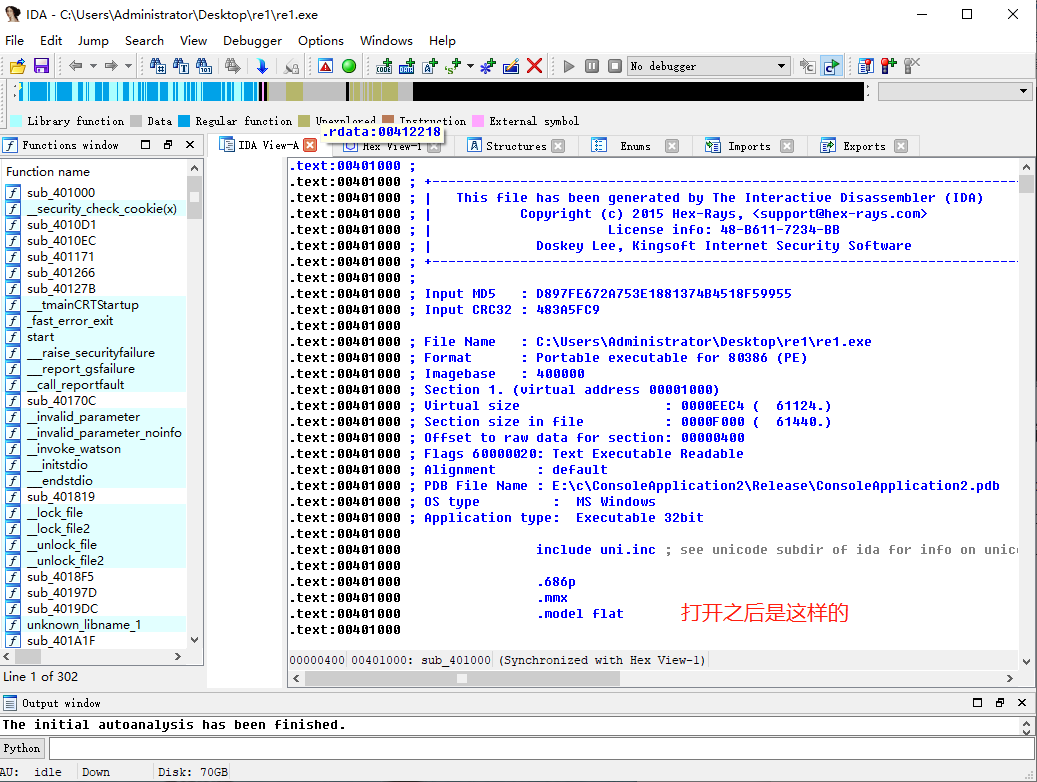

打开我们32位的IDA,进来点击“ok”,然后点击“new”选择我们要打开的程序。

之后会出现很多选项,我们这里直接默认,然后一直点“ok”就可以了。进去之后,左边的是程序的函数窗口,右边则是反汇编窗口,简单的逆向题只需要找到对应的关键字符串即可。

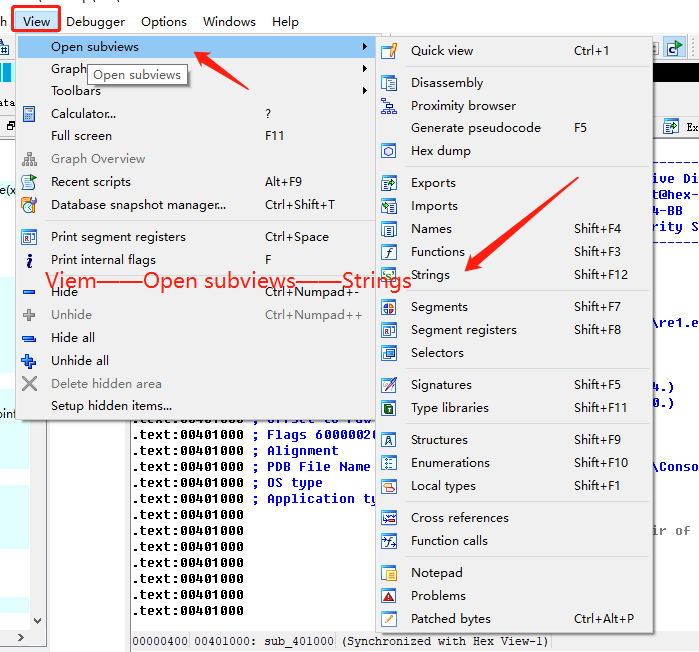

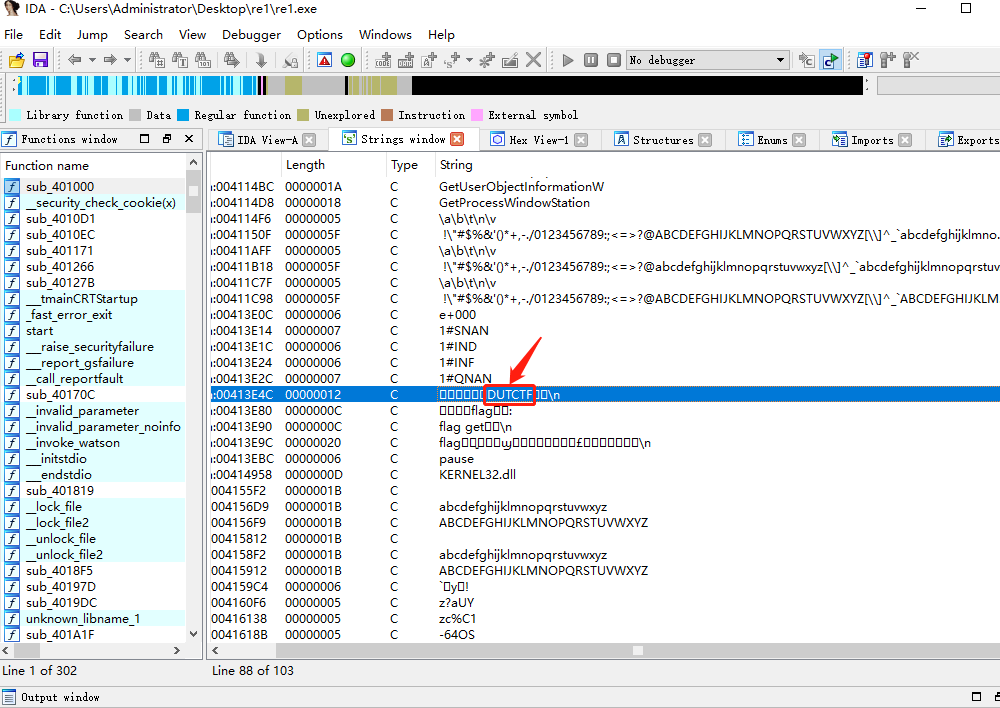

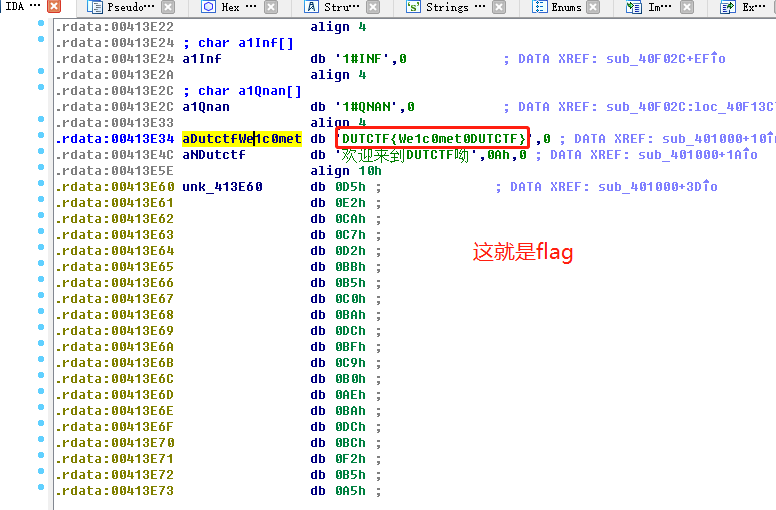

先找到“DUTCTF”字符串,找到“Viem”菜单打开“Open subviews”—“Strings”按键,也可以使用“Shift+F12”快捷键打开。

进入字符串窗口之后,通过浏览找到“DUTCTF”字样的字符串。

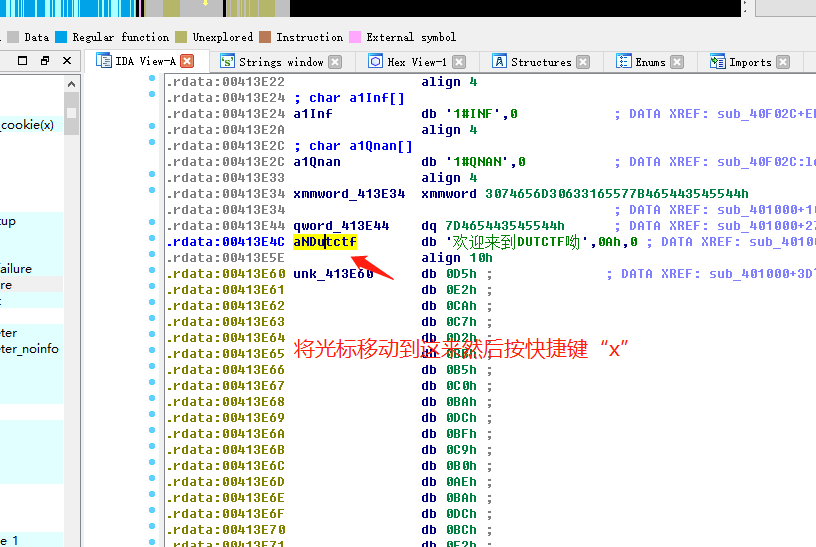

然后我们双击点开,看看到底引用了什么东西。找到我们需要的关键字符串后,将光标移动到字符串然后按快捷键“x”(查看交叉引用)看看程序在哪里被引用了。

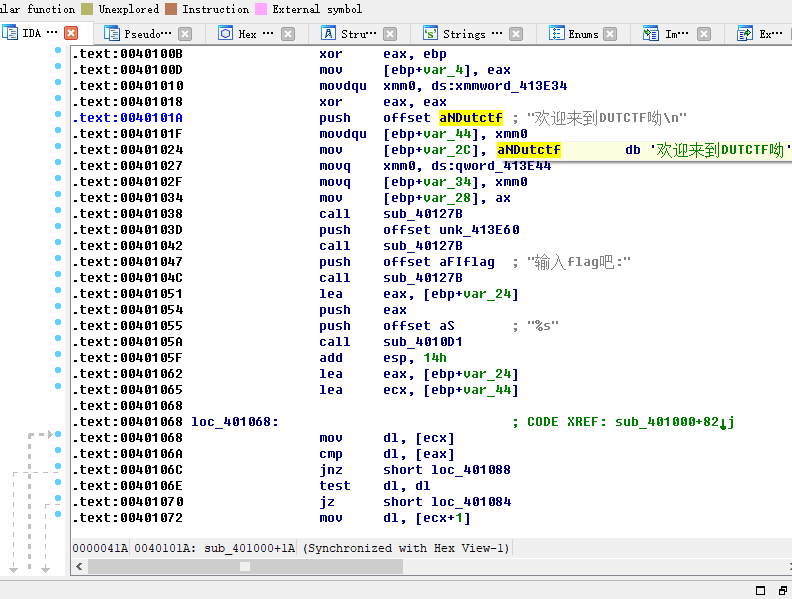

然后会出现交叉引用窗口,我们直接点击“OK”就行了,进去会发现全部都是汇编代码。

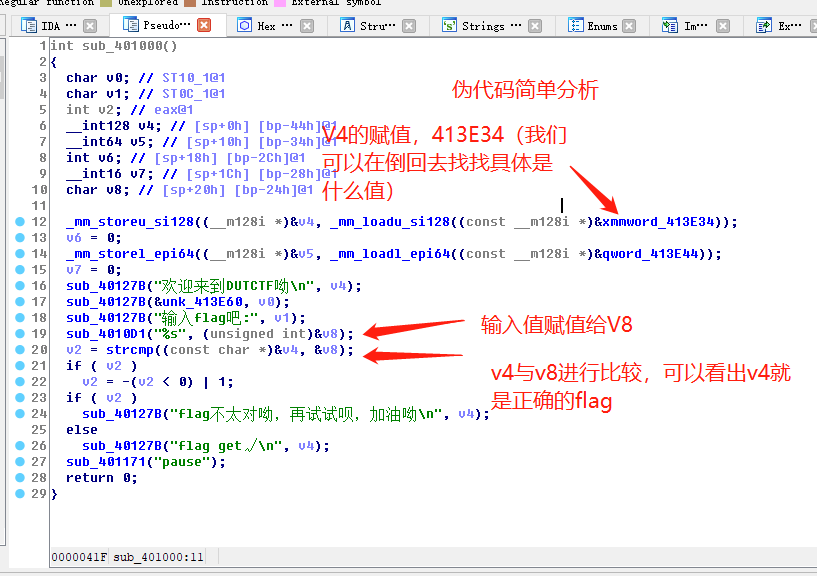

我们可以用IDA将汇编代码转换成伪代码进行分析查看程序的运行逻辑,这里按快捷键“F5”(查看伪代码)。通过简单的分析,我们可以轻松知道这里的V4的值就是我们要找的flag了,它实际的值在rdata段的“413E34”那里。

我们回到“view-A”窗口找到“413E34”字段,在字段所在的空白处按下快捷键“A”(按照ASCII形式显示数据) 将影藏的数据显示出来,后面的“DUTCTF{We1c0met0DUTCTF}” 就是我们要找的flag啦。

重新运行我们的逆向题程序,然后复制粘贴刚刚找到的flag看看解题情况吧,可想而知答案是正确的。

好了以上就是关于利用IDA简单找出逆向题的flag的实操讲解,实操中所用的例题较为简单,方便学习IDA的基本操作。

如遇到复杂程序,还需用到更多的IDA相关知识,如需学习更多有关IDA的内容可以前往IDA官网学习。

作者:茂杨

展开阅读全文

︾

读者也喜欢这些内容:

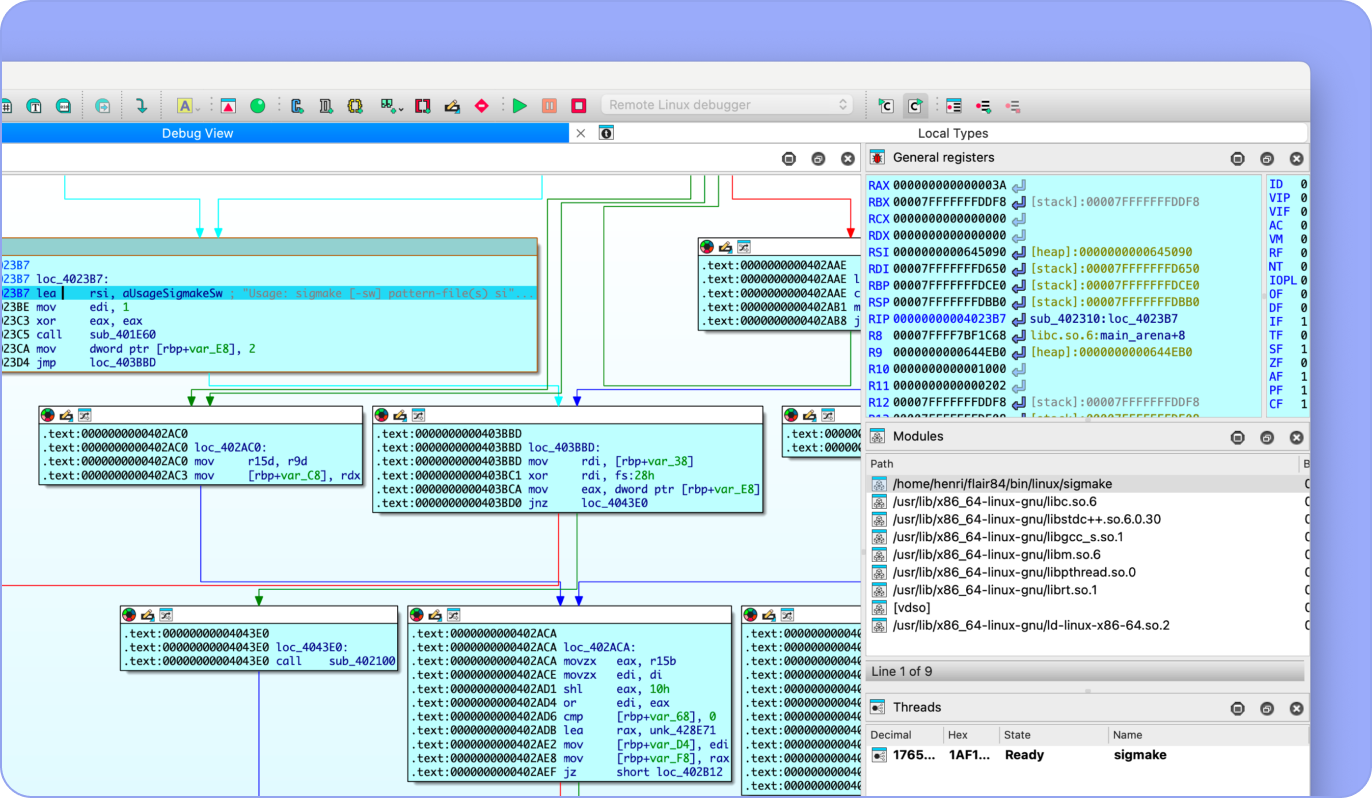

ida设置断点怎么运行 ida断点在键盘上的使用方法

在使用IDA pro进行逆向分析的过程中,断点设置是最基础也是最常用的调试手段之一。尤其是在处理复杂的汇编逻辑或定位关键执行点时,合理地设置并运行断点,能够极大提升分析效率与准确度。本文将围绕ida设置断点怎么运行,ida断点在键盘上的使用方法两个关键问题展开,详细介绍IDA pro中的断点操作方式、快捷键使用逻辑及其在多架构平台上的适配特性,帮助用户在实战中更加高效掌控IDA pro的调试能力。...

阅读全文 >

IDA逆向QT控件应用程序 qt获取窗口内所有控件

在逆向分析跨平台图形界面程序的实践中,QT框架的广泛应用对逆向人员提出了更高要求。QT采用信号与槽、动态UI加载等机制,传统Windows API分析手段难以适配。利用IDA pro进行QT应用程序的逆向分析,结合符号信息、vtable结构及动态控件创建逻辑,可以有效提取界面控件层级、信号连接机制等核心信息。同时,若拥有源码或调试权限,还可以通过QT原生函数如`findChildren`等方式实现对窗口中所有控件的枚举与分析。本文将围绕IDA逆向QT控件应用程序和qt获取窗口内所有控件两大主题进行详细讲解。...

阅读全文 >

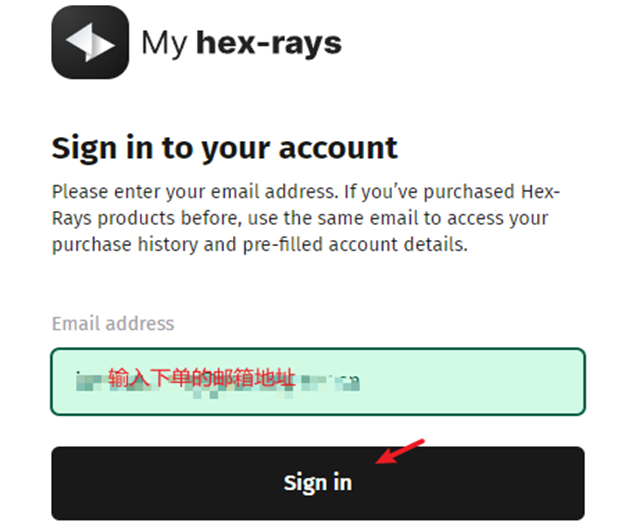

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >

IDA Pro如何分析加壳程序 IDA Pro怎么给程序脱壳

在逆向工程领域,加壳程序的分析与脱壳处理一直是重要且富有挑战性的任务。尤其是在面对经过各种混淆、防调试和压缩处理的可执行文件时,常规的分析手段往往难以奏效。这时候,IDAPro作为行业内广泛认可的静态分析工具,就展现出了强大的实战价值。无论是定位壳代码、识别壳类型,还是配合脚本与动态分析工具对程序进行脱壳,IDAPro都扮演着核心角色。本文围绕“IDAPro如何分析加壳程序,IDAPro怎么给程序脱壳”展开,从理论认知到操作方法,帮助你掌握应对加壳程序的关键技巧。...

阅读全文 >