行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2023-04-17 10: 07: 10

SO(Shared Object)文件是一种可重定位目标文件,通常用于存储共享库。在进行Android应用程序开发时,我们可能需要对SO文件进行静态分析和破解,以了解其中的实现细节和进行调试和优化。本文将介绍IDA静态分析SO文件,IDA破解SO文件的内容。

一、 IDA静态分析SO文件

静态分析是指在不执行程序的情况下,通过分析二进制文件的代码和数据来了解程序的执行过程。在进行静态分析时,我们需要使用反汇编工具来将二进制代码转换为汇编代码,并进行分析。使用IDA对SO文件进行静态分析的主要步骤如下:

1、到IDA中文网站下载并安装IDA Pro

2、打开IDA Pro,选择“File”->“Open”来打开SO文件。

3、在打开文件时,我们需要选择正确的文件格式和架构,否则分析结果可能会不正确。

4、在分析过程中,我们可以使用IDA的各种分析工具和插件来辅助分析,例如图形视图、交叉引用查找、函数列表等。

二、IDA破解SO文件

在某些情况下,我们可能需要对SO文件进行破解,方便进行调试和优化。在进行破解操作之前,我们需要了解程序的保护机制和加密算法,以便选择正确的破解方法。常用的SO文件破解方法包括以下几种:

1、Hook技术

Hook技术是指通过修改函数入口地址,以便在函数执行前或执行后注入自己的代码。通过Hook技术,我们可以修改函数的行为,来实现我们所需要的功能。

2、解密算法分析

如果SO文件中使用了加密算法对函数进行保护,我们可以通过分析算法来还原原始的函数实现。在进行解密算法分析时,我们需要了解加密算法的种类和运作原理,方便编写相应的解密程序。

3、拦截系统调用

SO文件中的某些函数可能会调用系统函数,我们可以通过拦截系统调用来修改函数的行为。通过拦截系统调用,我们可以获取函数调用的参数和返回值,并进行相应的修改。

本文介绍了IDA静态分析SO文件,IDA破解SO文件的相关内容。在进行静态分析和破解时,我们需要了解程序的保护机制和加密算法,以便选择正确的方法。IDA是一种常用的反汇编工具,可以帮助我们进行高效和准确的分析提供更多的具体方法和技巧。通过静态分析和破解SO文件,我们可以更深入地了解应用程序的实现细节,从而进行调试和优化,提高应用程序的性能和安全性。

展开阅读全文

︾

读者也喜欢这些内容:

IDA调试MBR切换到16位模式 IDA调试Apk修改寄存器v0

在逆向分析中,MBR和APK分别代表底层引导机制与上层移动应用的典型研究对象。前者常涉及16位实模式与汇编流程控制的深入理解,后者则要求熟练掌握Smali代码、寄存器模拟与调试器调用。IDA pro作为广泛应用的逆向工具,不仅支持对MBR类二进制的低位调试,也能在APK分析中发挥符号识别与寄存器控制优势。本文将围绕IDA调试MBR切换到16位模式和IDA调试Apk修改寄存器v0两个核心主题展开操作细节讲解。...

阅读全文 >

IDA pro修改so教程 IDA pro修改exe

在逆向分析与二进制安全研究中,IDA pro作为主流静态分析工具,其强大的反汇编与重构能力,广泛应用于ELF格式的so库与PE格式的exe文件修改。通过IDA pro修改so文件,可用于Android应用补丁、破解函数逻辑、绕过验证;而对exe文件的修改则常用于Windows下的补丁、功能改写与程序定制。掌握IDA pro修改so与exe的流程,不仅能提升分析效率,更是逆向工程技能的基础能力。以下内容将系统讲解IDA pro修改so教程,IDA pro修改exe两大操作场景的具体步骤,帮助用户完整掌握二进制修改流程。...

阅读全文 >

ida反汇编成c语言的三个步骤 怎样将反汇编代码转换成c语言代码

在逆向工程、安全分析以及老旧系统维护的实践中,如何借助IDA将汇编语言转化为C语言,是许多技术人员迫切关注的主题。IDA作为目前最成熟的反汇编工具之一,配合Hex-Rays Decompiler插件,可以将目标二进制程序自动生成接近C语言语义的伪代码,从而帮助开发者更快速理解程序逻辑、重构核心功能。本文围绕“ida反汇编成c语言的三个步骤,怎样将反汇编代码转换成c语言代码”这一主题,从实际操作出发,详细讲解整个转化过程。...

阅读全文 >

IDA Pro Portal 许可和程序下载安装指南

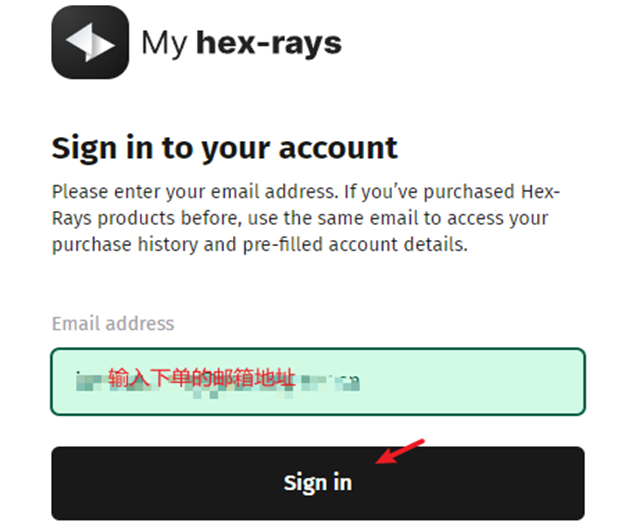

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >