行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2022-10-09 16: 52: 09

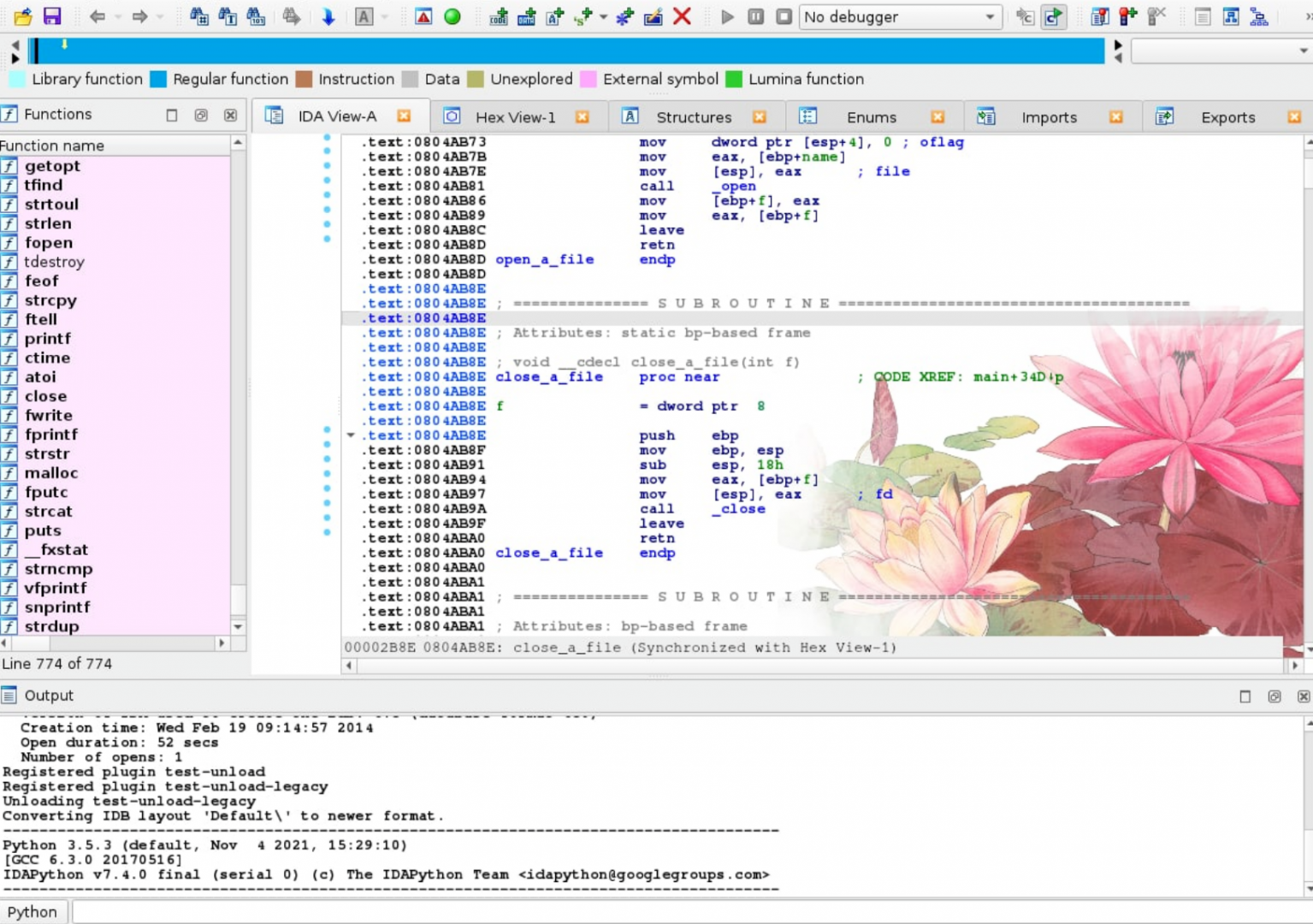

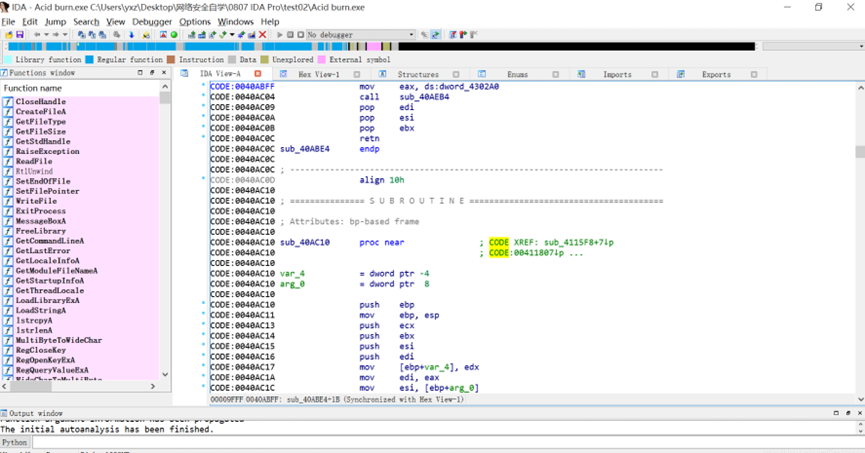

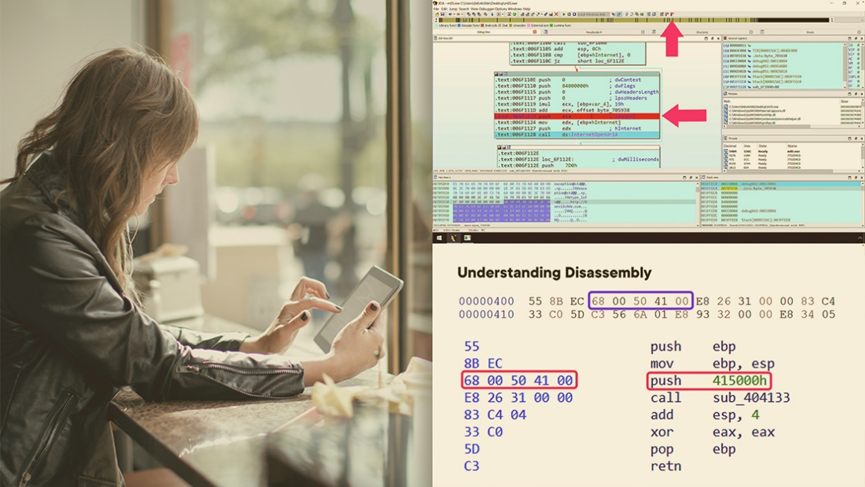

本文分享自安全论坛,通过对游戏样本使用IDA静态分析,寻找驱动保护机制,并扩展学习设计模式的思路。

背景说明:

样本XIGNCODE3是为大型多人线上游戏所发行的一款游戏反作弊软体,被用于如新枫之谷(南韩版)、战地之王等网游中。XIGNCODE为wellbia所制作。

下面请和笔者一起分析了整个驱动的流程部分,依次介绍分析过程和思路,在这个样本里不仅可以学习到很多内核编程的知识,也可以借鉴到一些设计模式上的东西。

那么我们直接开始分析,先从入口点开始。

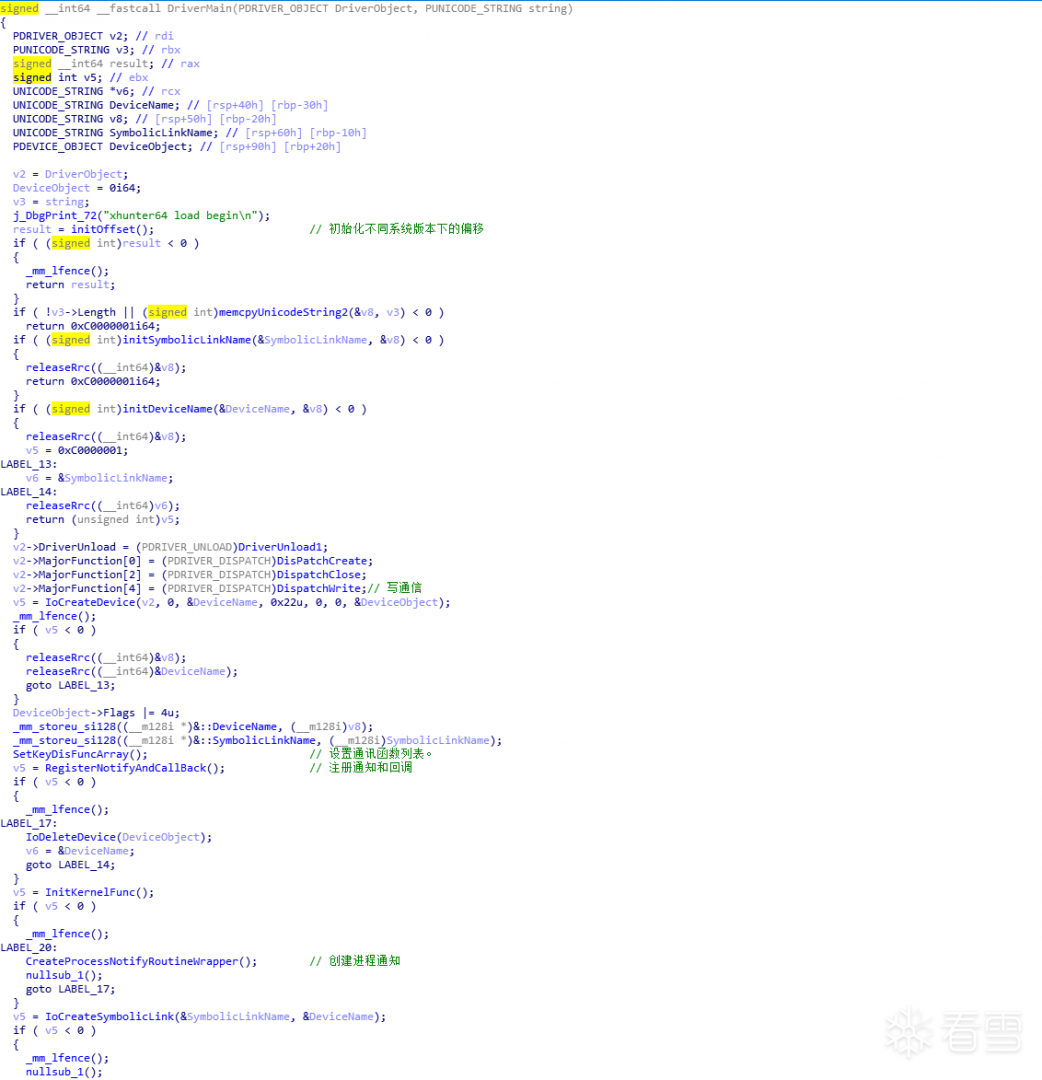

一、驱动入口点

首先,一般在DriverMain中驱动主要会做几件事:

①初始化系统版本偏移

②注册通信的分发函数

③设置通讯函数

④注册通知和回调

⑤创建进程通知

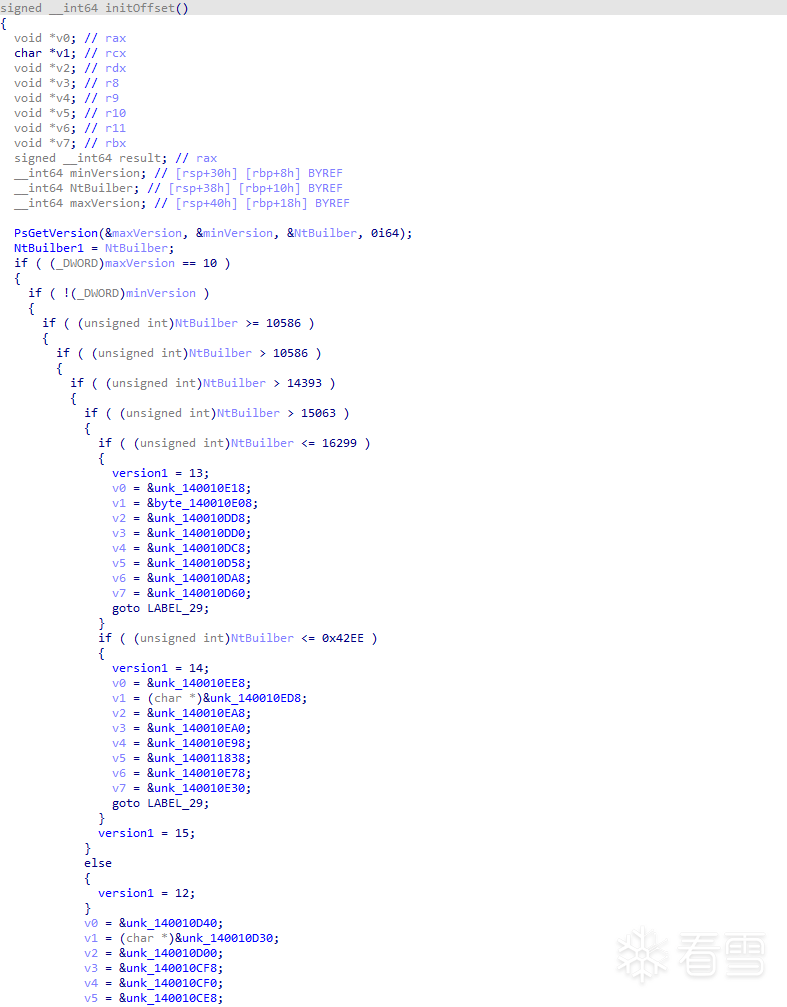

二、初始化系统版本偏移

本步骤的思路主要是根据不同的系统版本号初始化一些全局变量,这里不做具体分析了:

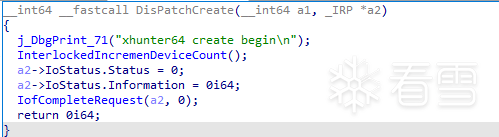

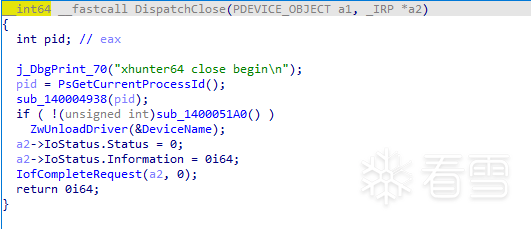

三、初始化系统版本偏移

3.1 DisPatchCreate和DisPatchClose的分发,因为是默认的分发函数,并没有太多可以分析:

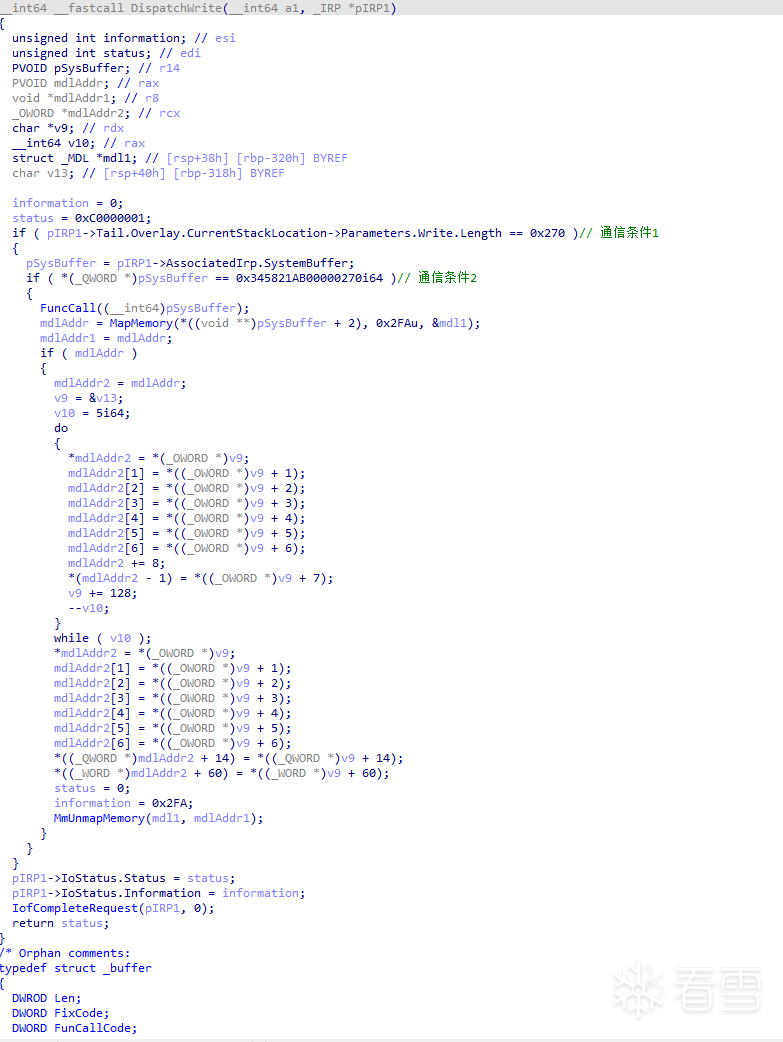

3.2 DispatchWrite函数的分发

3.2.1通讯数据结构的部分分析

这里就比较关键了,可以注意到丢了两个通讯条件,一个是在通讯函数的头部存放了一个长度值,另一个是sysBuffer的值是一个固定值。

由此我们目前可以确定InputBuffer中的前8个字节0x345821AB00000270

前四个字节是长度,后四个字节是固定标识码,用于确认三环程序的身份。

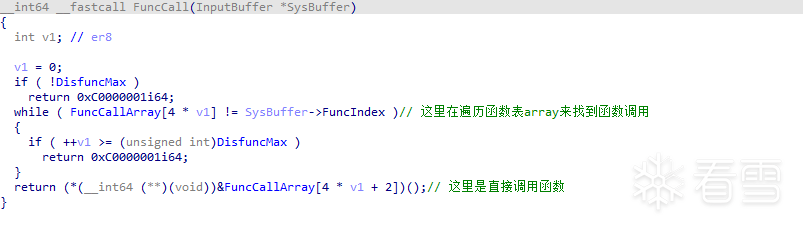

3.2.2 FuncCall分析

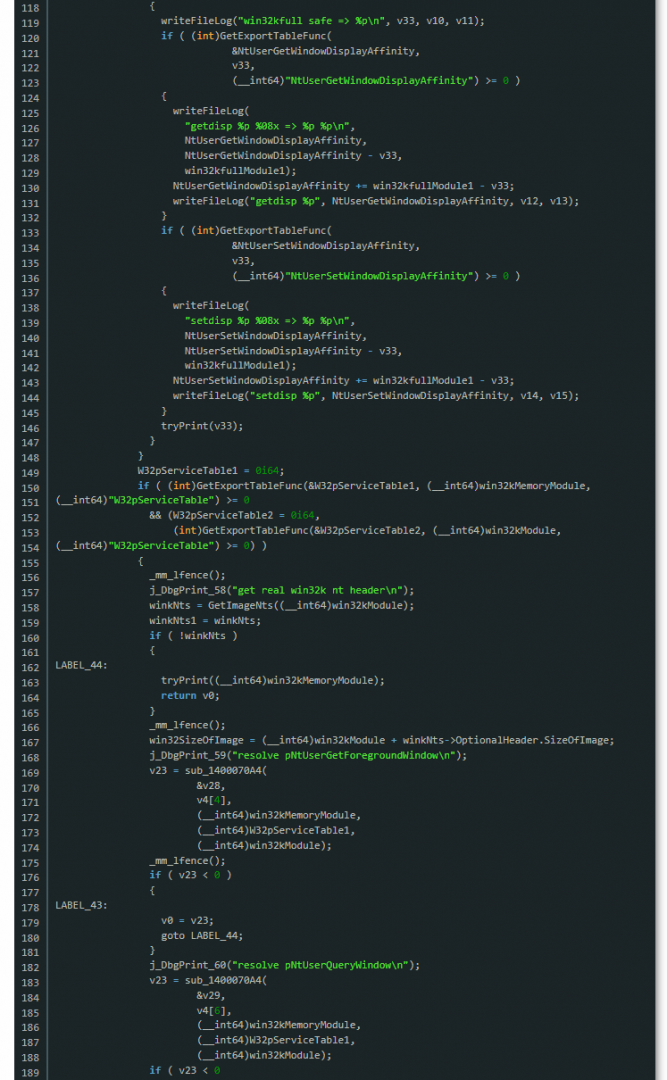

由于在上一小节中我们只知道了InputBuffer的前8个字节,直接看IDA分析过后的代码,可以看到while中的条件判断是在判断FuncIndex,函数编号:

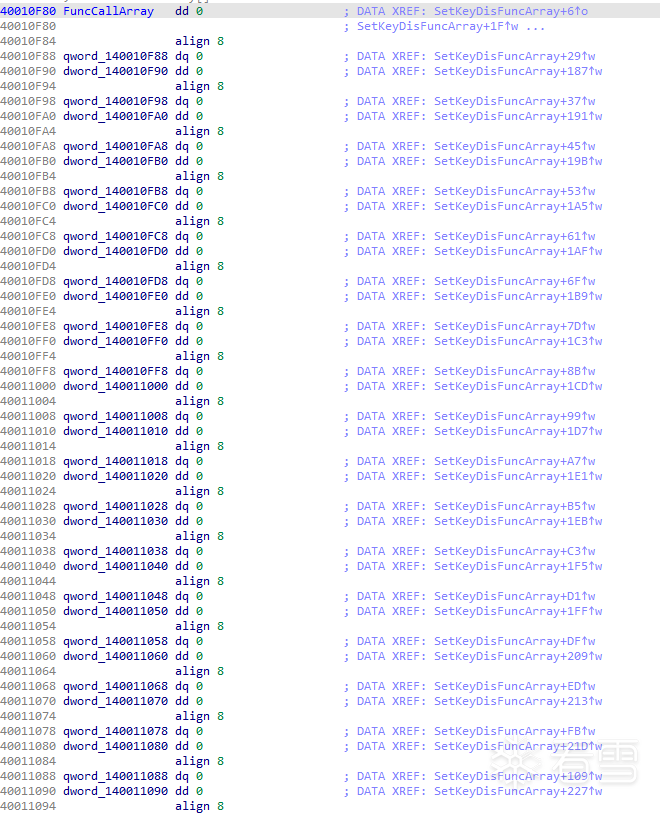

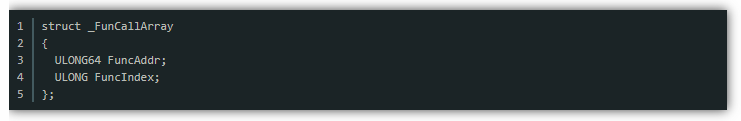

我们双击FunCallArray进去看看里面是什么?是标准的8字节排列的对象,由此猜测这很可能是函数数组。怎么确定这个事实?并且也确定FuncIndex就是函数索引的呢?请别急,继续看下一节“设置函数通讯你列表”:

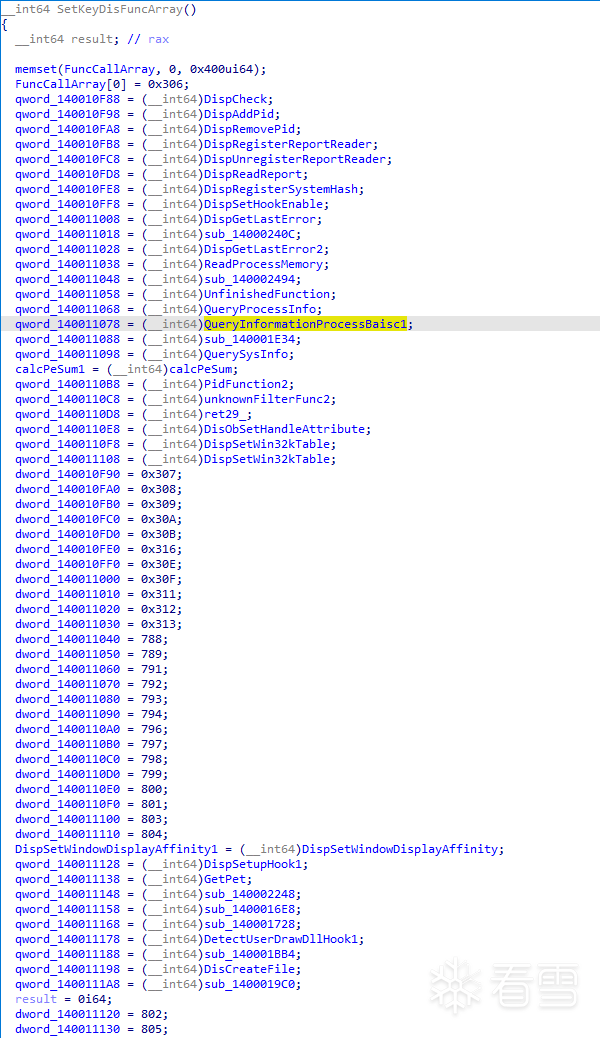

四、设置通讯函数列表(SetKeyDisFuncArray的分析)

我们观察上面的截图,看到第一个140010F88(8字节)和140010F90(4字节)

再看看下方的截图,你发现了什么?它就是一个8字节对齐的全局的结构体数组:

由此我们可以知道3.2.2小节中FuncCall的命名由来,实际上他在根据索引确定函数的调用。

接下来会挑几个个人觉得比较有意思的函数进一步分析:

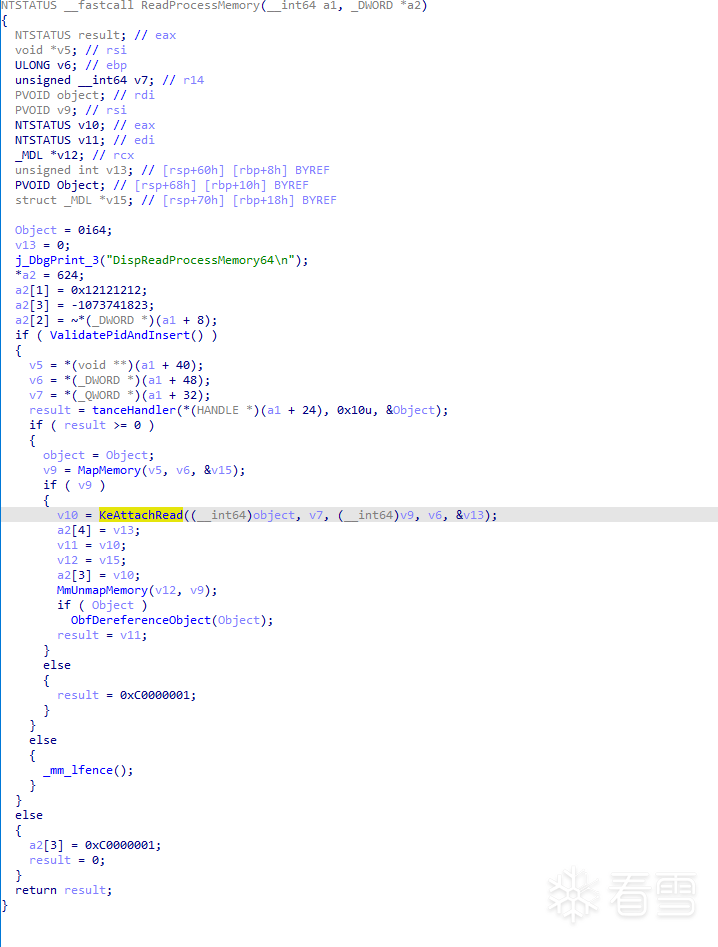

4.1 ReadProcessMemory

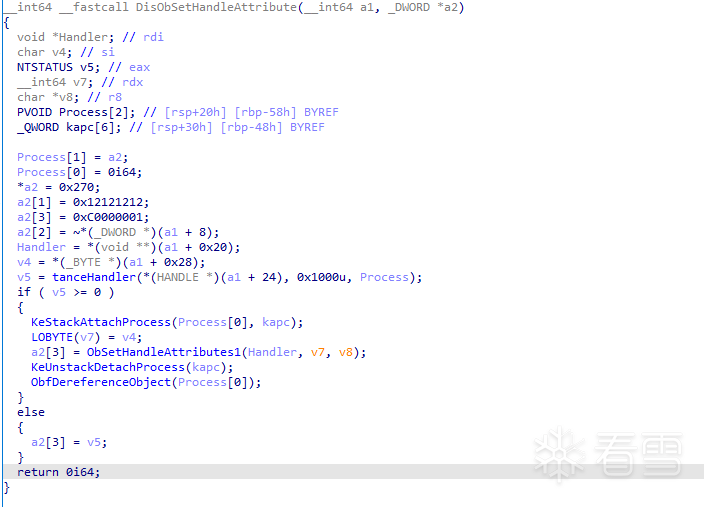

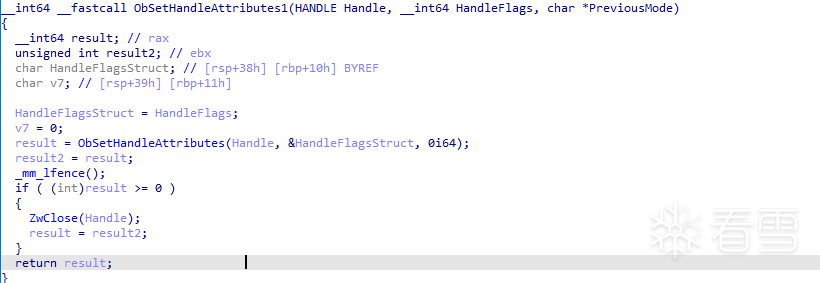

4.2 DisObSetHandleAttribute

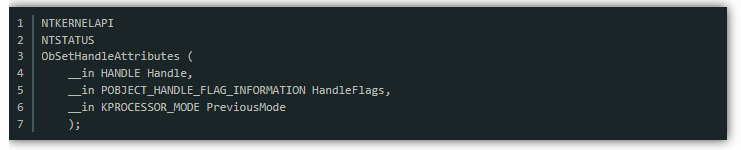

可以看到一个附加操作下面,又调用了一个函数,继续跟进发现内部调用了“ObSetHandleAttributes”:

如果在逆向分析时不了解这种函数是做什么的,请尝试打开wrk搜索:

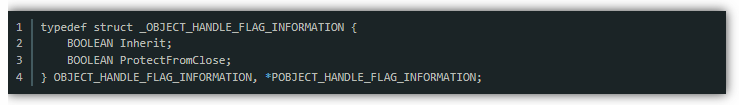

我们继续看一下HandleFlags的结构体类型:

基本可以确定这是一个用于关闭文件的函数,但如果不是十分肯定的话,可以通过搜索引擎进一步确认。

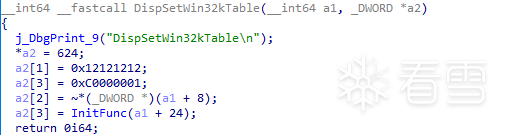

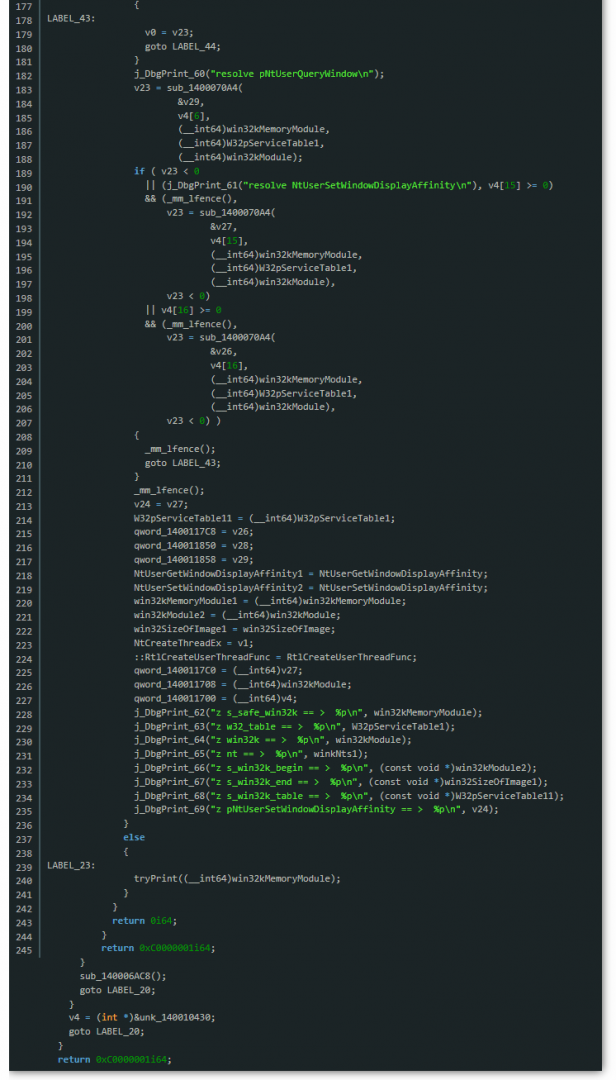

4.3 DispSetWin32kTable

一直跟进可以发现它是在做一些函数全局变量的初始化:

4.4 DetectUserDrawDllHook

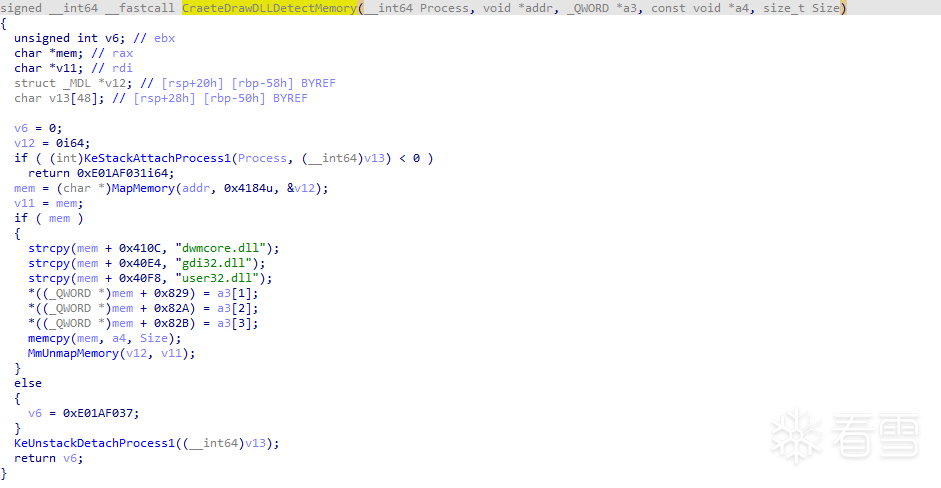

可以看到这个函数里的关键部分“CraeteDrawDLLDetectMemory”:

我们继续跟进:

可以发现里面申请了内存,然后把字符串拷贝进去,显然这是在创建需要检测的dll数据。我们能分析得到这驱动会在“dwmcore.dll”、“gdi32.dll”、“user32.dll”上做一些监控。

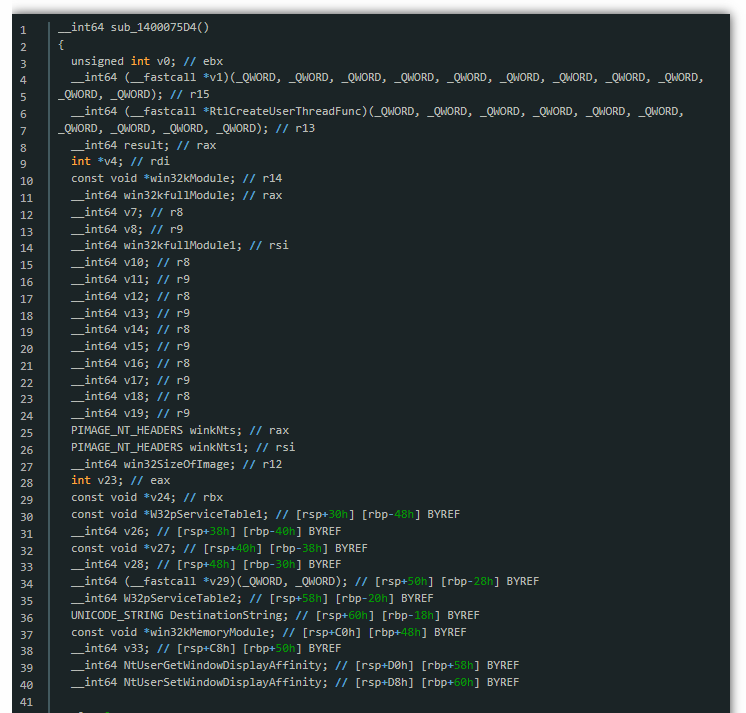

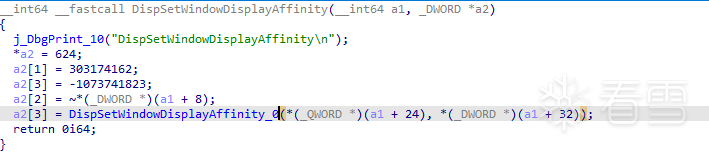

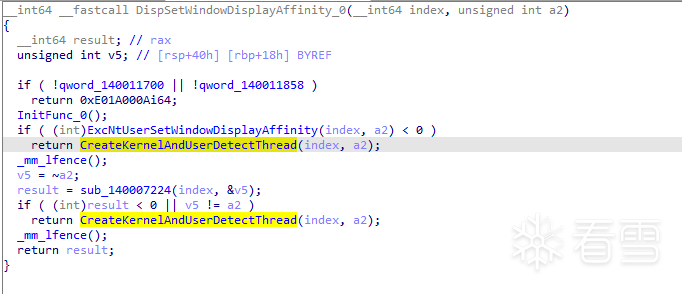

4.5 DispSetWindowDisplayAffinity

继续跟进:

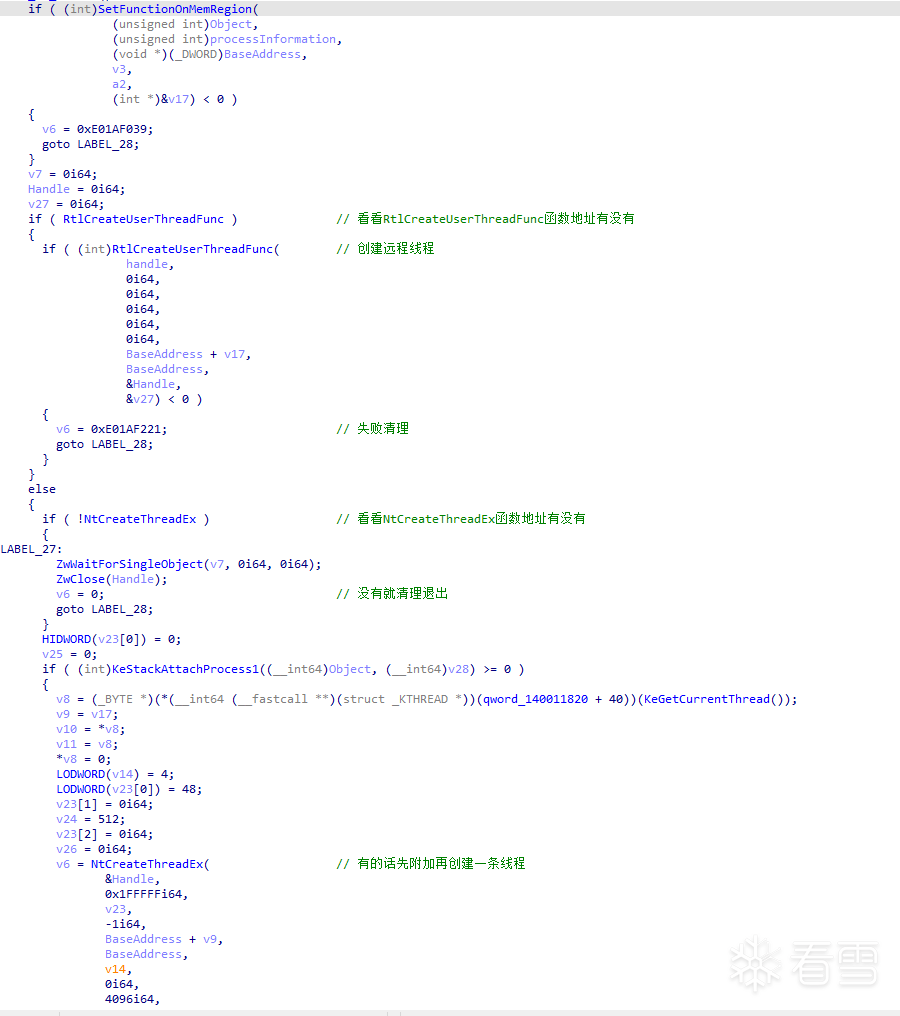

进入“CreateKernelAndUserDetectThread”,参考图中注释可以看到这个函数在做什么:

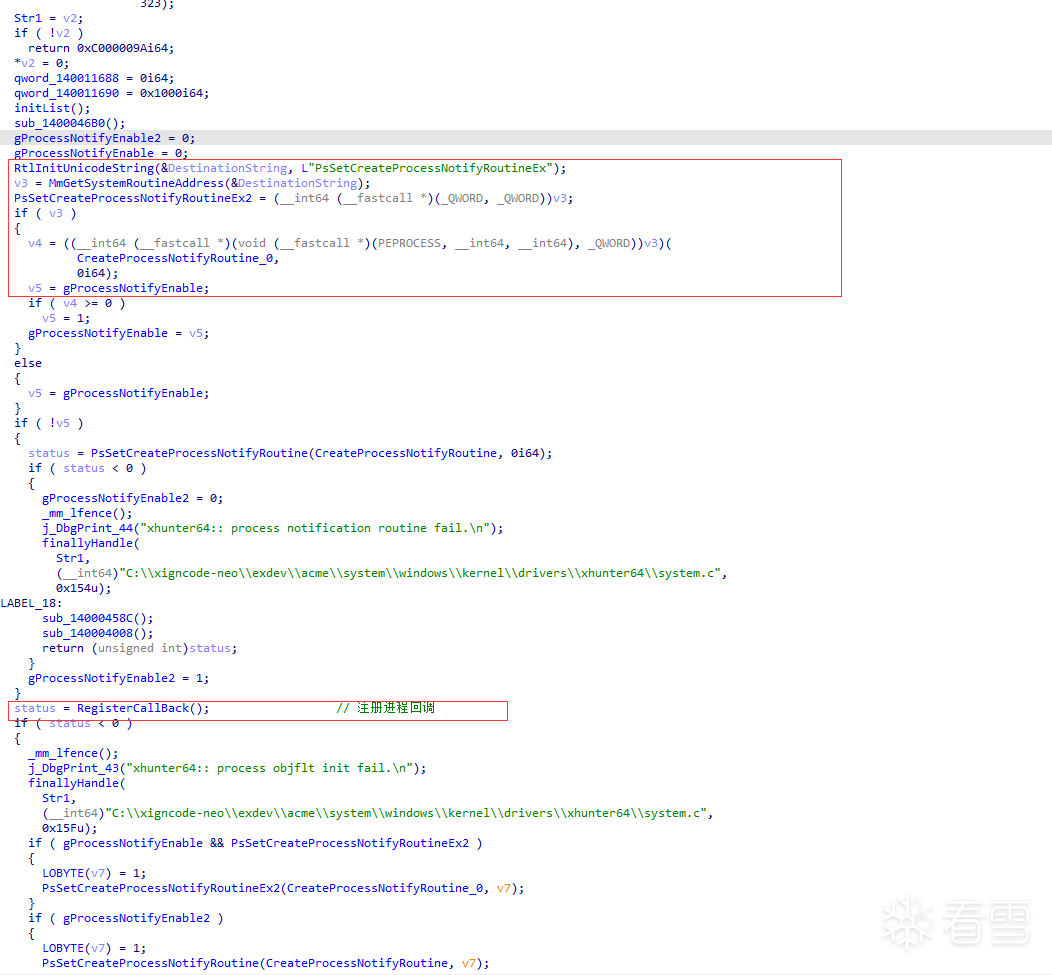

五、注册通知和回调

继续分析,我们会发现通知和回调干了两件事,红框圈出来的部分:

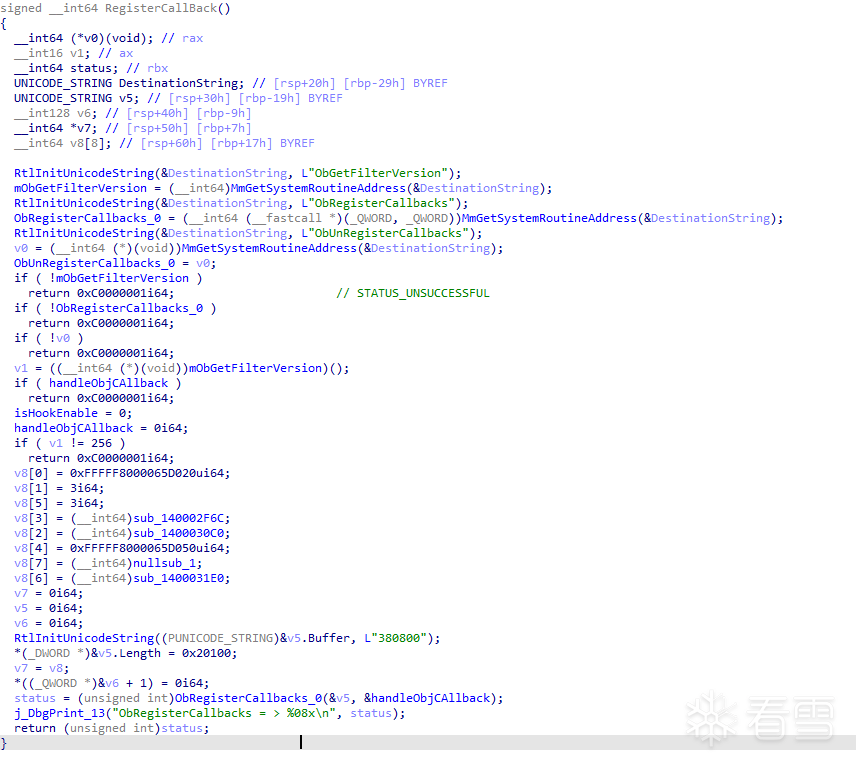

我们深入进去看下RegisterCallBack:

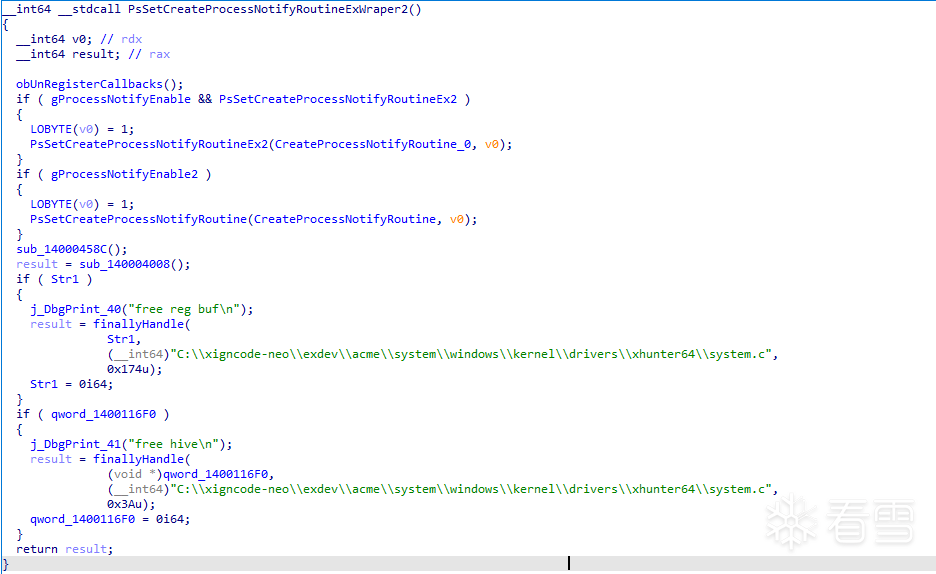

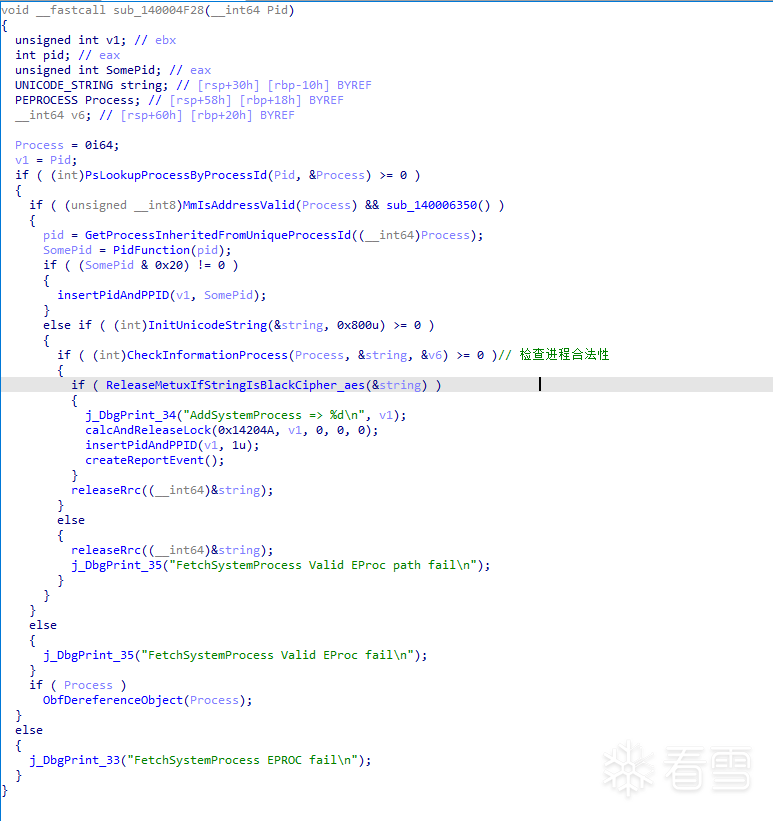

六、创建进程通知

我们深入进去看一下:

继续跟进CheckInformationProcess,看到两个关键点:ZwQueryInformationProcess,查询号为27:ProcessImageFileName,然后也出现了ZwClose。

如果你有在这款驱动加载的情况下打开某些调试器的经验,那么大概就是这个函数在生效影响。

本文转自【看雪论坛】,原作者【铜锣湾扛把子】

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro字符串编码显示乱码怎么办 IDA Pro字符串编码识别错误怎么修正

做逆向时你看到的字符串不是直接从二进制里读出来就完事,IDA Pro会用一套编码与字符串类型规则把字节解码成可显示文本。只要默认编码选错,或把UTF-16当成8位字符串去解,就会出现乱码、问号、断字,甚至字符串列表里一堆看似可读但实际无意义的内容。要把IDA Pro字符串编码显示乱码怎么办,IDA Pro字符串编码识别错误怎么修正这件事处理干净,思路是先修正单条字符串的类型与编码,再把默认规则改到更贴近样本,最后控制自动识别的范围与口径。...

阅读全文 >

IDA Pro如何分析大型二进制文件 IDA Pro有哪些大文件处理技巧

在逆向工程和安全分析中,使用IDA Pro对大型二进制文件进行分析是一项比较棘手的任务。文件体积一旦过大,IDA Pro可能会出现响应迟钝、分析进度缓慢、甚至崩溃的问题。那么,IDA Pro如何分析大型二进制文件呢?IDA Pro有哪些大文件处理技巧?今天我们就来聊聊这个话题。...

阅读全文 >

怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析

说到反汇编分析,很多人第一时间就会想到IDA。这款工具可以说是做逆向工程的“神器”,不管是学习汇编指令还是分析二进制文件,都非常给力。如果你是个初学者,刚接触反汇编,可能会对IDA的一些功能感到陌生,比如怎么用IDA软件反汇编功能学习汇编指令 IDA反汇编功能如何进行多平台二进制分析。别急,今天就带你一步步搞清楚。...

阅读全文 >

IDA软件反汇编后如何找到函数入口点 如何通过IDA反汇编分析软件的加密解密过程

在逆向工程领域,IDA软件是一款功能强大的反汇编工具,广泛用于分析二进制代码、查找函数入口点以及研究软件的加密解密过程。本文将详细探讨“IDA软件反汇编后如何找到函数入口点 如何通过IDA反汇编分析软件的加密解密过程”,并进一步介绍IDA反汇编和反编译的区别,帮助用户更好地理解和使用这一工具。...

阅读全文 >