行业解决方案查看所有行业解决方案

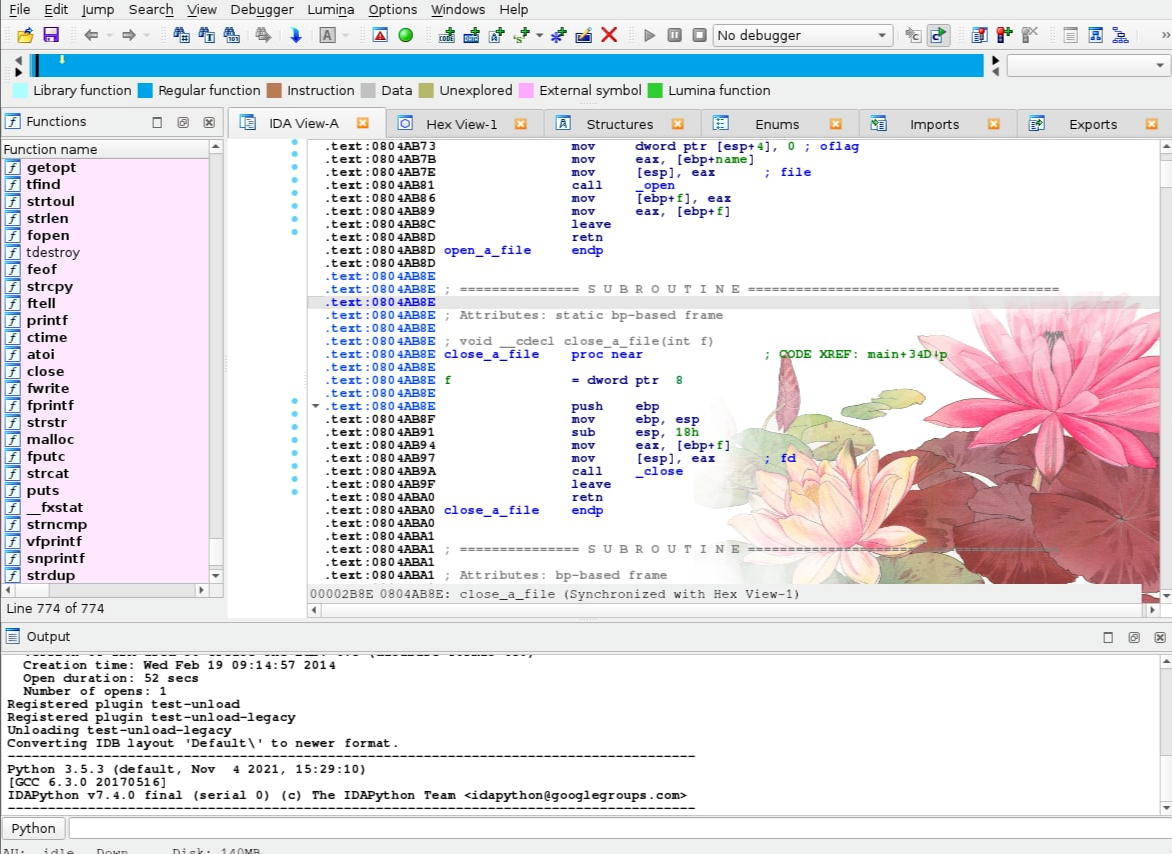

IDA 用于解决软件行业的关键问题。

发布时间:2022-10-15 15: 25: 38

If you want to limit access to the files that will be stored on the vault server, you can specify who can access what. By

default, the permission table grants all users access to all files:

>hv perm get

# The permission for each vault file is determined as the result of applying

# all matching lines, from the beginning of the permission table to the end.

# An empty permission table grants all access to everyone.

# A non-empty permission table starts by denying all access to everyone.

You will need to prepare a new permission table and put it into a file. The permission table consists of lines with the

following format:

ACTION CATEGORY WHO PERM PATH

where:

ACTION

one of "grant" or "deny"

CATEGORY

one of "user" or "group"

WHO

name of the user or group to match

PERM

one of "list", "read", "write"

PATH

path pattern that the rule is for

Below is a sample permission table:

NOTE

We’ll assume the server has been in use for a while, and holds some files in the directories subdir-for-

fred/, local-secret/, and subdir/for/idbs/.

# The permission for each vault file is determined as the result of applying

# all matching lines, from the beginning of the permission table to the end.

# An empty permission table grants all access to everyone.

# A non-empty permission table starts by denying all access to everyone.

# Fred can freely list, read, and modify all files inside "subdir-for-fred"

grant user fred write //subdir-for-fred/

# The "remote" group cannot even see "local-secret":

deny group remote list //local-secret

# The analysts can work on IDBs:

grant group analysts write //subdir/for/idbs/

# Everyone else may read them:

grant user * read //subdir/for/idbs/

The permissions have the following order:

• Adding the read permission also adds the list permission.

• Adding the write permission also adds the list and read permissions.

• Removing the read permission also removes the write permission.

• Removing the list permission also removes the read and write permissions.

Once the permission table is ready and stored in a file, we can install it:

>hv perm set @path/to/permission-file

After setting the permissions, it is a good idea to verify them. For example, this is how we can get a full list of files that

fred can see, with the rw or r- prefixes, depending on the permissions:

>hv perm check fred //

rw //subdir-for-fred/afile

rw //subdir-for-fred/anotherfile

r- //subdir/for/idbs/malware.idb

Or we could limit our check to a particular file:

>hv perm check fred //local-secret

The empty output means that fred cannot see local-secret even though it exists.

中文翻译:

如果想限制访问将存储在保险库服务器上的文件,可以指定谁可以访问什么。默认情况下,权限表授予所有用户对所有文件的访问权限:

hv perm get

#每个保险库文件的权限是通过从权限表开始到结束应用所有匹配行的结果来确定的。#一个空的权限表授予所有人所有访问权限。#非空的权限表首先拒绝所有人的访问权限。

#您需要准备一个新的权限表并将其放入文件中。权限表由以下格式的行组成:

ACTION CATEGORY WHO PERM PATH

其中:

ACTION

“grant”或“deny”之一

CATEGORY

“user”或“group”之一

WHO

要匹配的用户或组的名称

PERM

“list”、“read”、“write”之一

PATH

规则适用的路径模式

以下是一个样例权限表:

注意

我们将假设服务器已经使用了一段时间,并且在子目录subdir-for-fred/、local-secret/和subdir/for/idbs/中保存了一些文件。

#每个保险库文件的权限是通过从权限表开始到结束应用所有匹配行的结果来确定的。

#一个空的权限表授予所有人所有访问权限。

#非空的权限表首先拒绝所有人的访问权限。

#Fred可以自由列出、读取和修改“subdir-for-fred”中的所有文件:grant user fred write//subdir-for-fred/

#“remote”组甚至不能查看“local-secret”:deny group remote list//local-secret

#分析员可以处理IDB:grant group analysts write//subdir/for/idbs/

#其他人可以阅读它们:grant user*read//subdir/for/idbs/

权限的顺序如下:

•添加读取权限还会添加列表权限。

•添加写入权限还会添加列表和读取权限。

•删除读取权限也会删除写入权限。

•删除列表权限也会删除读取和写入权限。

设置好权限表并将其存储在文件中后,我们可以将其安装:

hv perm set path/to/permission-file

设置权限后,最好验证一下。例如,这是我们如何获取fred可以查看的所有文件的完整列表,具体取决于权限:

hv perm check fred//

rw//subdir-for-fred/afile

rw//subdir-for-fred/anotherfile

r-//subdir/for/idbs/malware.idb

或者我们可以限制我们的检查到特定的文件:hv perm check fred//local-secret

空输出表示fred无法看到local-secret,尽管它存在。

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro如何批量分析文件 IDA Pro自动化脚本怎么写

说起逆向工程分析工具,不少人第一个想到的就是IDA Pro。只要掌握了IDA Pro自动化的一些小技巧,比如批量处理文件、用脚本自动分析,逆向工作的效率就会蹭蹭往上涨。这篇文章我就给大家聊聊IDA Pro如何批量分析文件 IDA Pro自动化脚本怎么写。...

阅读全文 >

逆向工程师和黑客的区别 为什么逆向工程师都在用ida软件

在信息安全和软件开发领域,逆向工程师和黑客是两个备受关注的角色。尽管两者都涉及代码分析和破解,但在职业目标、方法和道德规范上存在显著差异。同时,IDA软件作为逆向工程师的首选工具,其受欢迎的原因也值得探讨。本文将详细分析“逆向工程师和黑客的区别 为什么逆向工程师都在用ida软件”这一主题,并进一步介绍常用的逆向工程软件。...

阅读全文 >

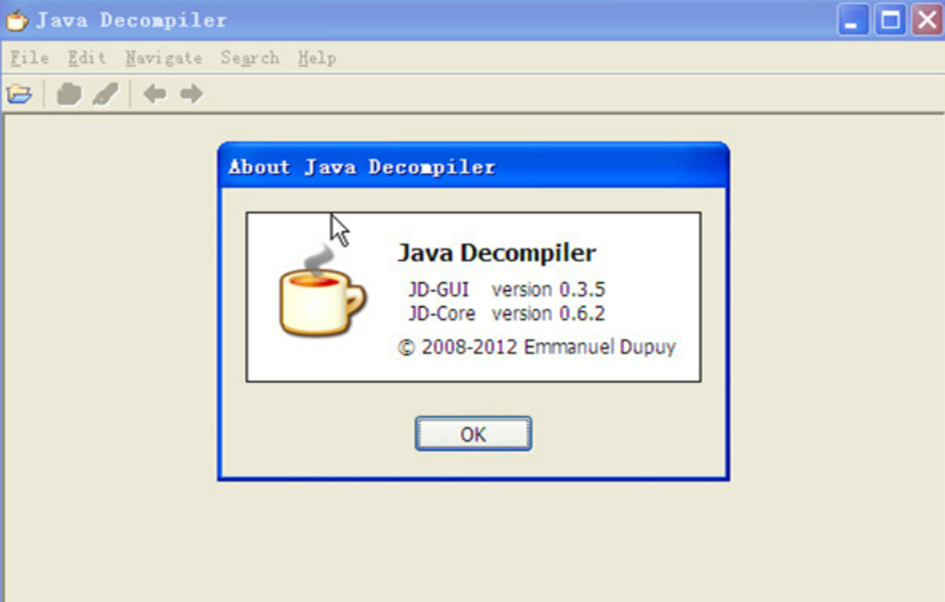

mybatis逆向工程是什么?mybatis逆向工程使用什么工具?

mybatis,作为一个流行的Java持久层框架,通过提供一种相对简便的方式来管理数据库操作和数据转换,已经成为众多项目开发中不可或缺的一部分。而mybatis逆向工程,则是在此基础上,通过自动化生成数据库操作代码的方式,进一步提升开发效率,简化开发过程。...

阅读全文 >

class文件反编译工具有哪些?class文件反编译之后准确吗?

在当今这个信息技术高速发展的时代,Java语言因其跨平台的特性而广泛应用于各种商业和开源项目中。随之而来的,是对Java字节码(即class文件)的反编译需求日益增长,以便于开发者理解、分析甚至重构已编译的Java程序。...

阅读全文 >