行业解决方案查看所有行业解决方案

IDA 用于解决软件行业的关键问题。

发布时间:2023-08-11 12: 00: 00

代码静态分析是一种常见的软件安全性分析方法,用于检测和分析软件中潜在的安全漏洞和恶意代码。它通过对程序的源代码或二进制代码进行分析,而不是实际执行程序,来发现潜在的问题。那么,代码静态分析背后的原理是什么?如何使用IDA这种工具对恶意代码进行静态分析呢?在本文中,我们将解答这些问题,帮助读者更深入地理解代码静态分析的机制和IDA的使用方法。

一、代码静态分析原理是什么

代码静态分析是一种在不执行程序的情况下对程序进行检查和分析的技术。它主要通过分析程序的源代码或编译后的二进制代码,来寻找其中潜在的安全漏洞、逻辑错误、缺陷和恶意代码。相比之下,代码动态分析是在实际执行程序时进行分析,通过监视程序的运行行为来寻找问题。

代码静态分析的主要原理包括以下几个方面:

1.代码结构分析:静态分析工具会对程序的源代码或二进制代码进行解析,识别出其中的函数、变量、语句等结构,从而建立程序的抽象语法树(AST)或控制流图(CFG)等数据结构。这些数据结构将有助于后续的分析过程。

2.数据流分析:静态分析工具会跟踪程序中的数据流,分析变量的定义、传递和使用,以确定数据在程序中的传递和处理方式。通过数据流分析,可以发现潜在的数据依赖问题和漏洞。

3.符号执行:静态分析工具会使用符号执行技术,即用符号变量代替具体的输入值,对程序进行模拟执行。这样可以探索程序在不同输入情况下的执行路径,从而发现可能的边界条件和漏洞。

4.模式匹配:静态分析工具会根据预先定义的漏洞模式或恶意代码特征,对程序进行模式匹配。一旦发现与这些模式相匹配的代码片段,就可能存在潜在的安全问题。

5.漏洞检测:基于以上原理,静态分析工具可以检测出程序中可能存在的缓冲区溢出、空指针解引用、代码注入等常见安全漏洞,或者发现恶意代码的迹象。

6.静态分析的优势在于它可以在不实际运行程序的情况下进行分析,避免了动态分析中可能带来的风险。同时,静态分析能够全面地检查程序的所有代码路径,不会遗漏潜在问题。然而,静态分析也有其局限性,例如难以处理动态生成代码、复杂的程序逻辑等情况。

二、IDA怎么对恶意代码进行静态分析

IDA是一款功能强大的逆向工程工具,广泛用于对二进制程序进行静态分析。下面将介绍如何使用IDA对恶意代码进行静态分析的基本步骤:

1.导入目标文件:首先,打开IDA软件,并将需要分析的恶意代码的二进制文件导入到IDA中。可以通过"File"菜单中的"Open"选项来导入目标文件。

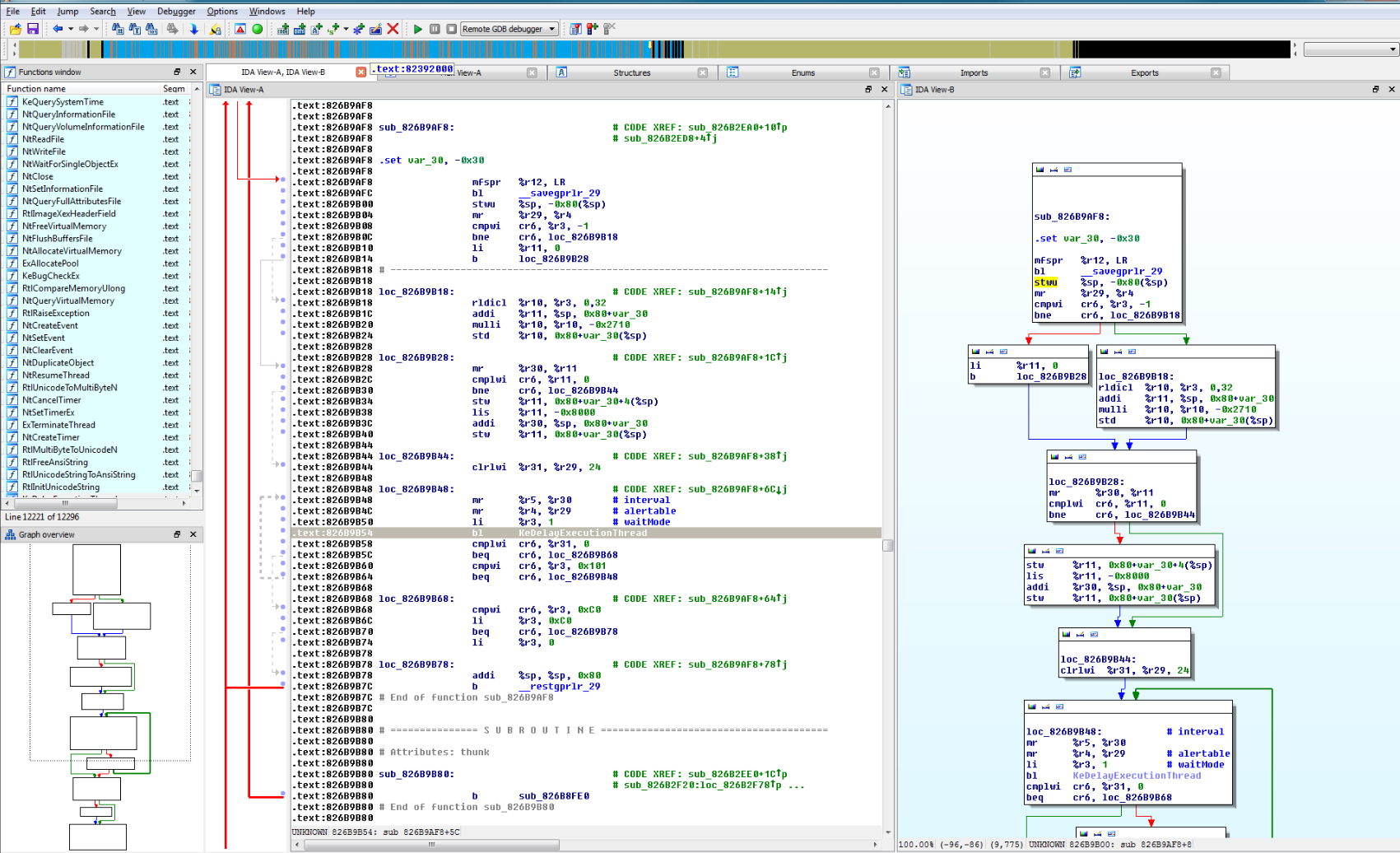

2.等待分析完成:IDA会对目标文件进行分析,构建控制流图等数据结构。这个过程可能需要一些时间,取决于目标文件的大小和复杂性。等待分析完成后,IDA会展示程序的结构和代码。

3.寻找可疑代码:在IDA中,可以使用反汇编窗口查看目标文件的汇编代码。通过观察代码,可以寻找一些可疑的部分,例如异常的跳转、未知的函数调用等。

4.使用插件:IDA支持各种插件,其中包括一些用于漏洞检测和恶意代码分析的插件。安装和使用这些插件可以帮助用户更快速地发现潜在问题。

5.符号执行:IDA提供了符号执行的功能,可以使用符号变量进行模拟执行。这对于探索程序不同输入情况下的执行路径和边界条件非常有帮助。

6.反汇编代码:在IDA中,可以对目标文件进行反汇编,将二进制代码转换为汇编代码,从而更好地理解程序的执行过程和逻辑。

7.分析漏洞:根据程序的结构和代码,结合插件的辅助,可以开始分析目标文件中可能存在的漏洞和恶意代码。发现潜在问题后,及时修复和加固代码,以提高软件和系统的安全性。

三、IDA的主要优势

IDA在静态代码分析方面具有以下三个优势:

1.强大的反汇编和分析能力:IDA具备强大的反汇编和静态代码分析功能,能够将二进制程序转换成汇编代码,并对代码进行自动分析和解释。它支持多种处理器架构和文件格式,包括x86、ARM、MIPS等,并能够处理各种类型的二进制文件,例如Windows PE、Linux ELF等。这使得它成为逆向工程师和安全研究人员的首选工具。

2.交互式图形界面:IDA拥有直观友好的图形用户界面(GUI),使用户能够更加方便地进行代码导航、分析和编辑。通过可视化的图表和图形化的数据表示,用户可以更轻松地理解程序的结构和执行流程。这种交互性能够加速逆向工程的过程,提高分析效率。

3.强大的插件系统:IDA支持丰富的插件和扩展,允许用户根据特定需求添加功能和定制工具。这样的灵活性使得IDA适用于各种不同的逆向工程任务和研究项目,扩展了其应用领域。

总结

代码静态分析是一种重要的软件安全性分析方法,它可以帮助发现软件中的潜在安全问题和恶意代码。IDA作为一款强大的逆向工程工具,为用户提供了丰富的功能和插件,可以在对恶意代码进行静态分析时提供有力支持。通过深入理解代码静态分析的原理和IDAPython的使用方法,我们可以更加高效地发现和修复潜在的安全漏洞,保障软件和系统的安全性。在实际的安全分析工作中,我们需要持续学习和积累经验,不断提升自身的分析能力,以应对不断变化的安全威胁。

展开阅读全文

︾

读者也喜欢这些内容:

IDA Pro Portal 许可和程序下载安装指南

Hex-rays IDA 现采用全新的Portal帐户中心交付方式,用户购买后登录Hex-rays Portal 获取许可和程序,不再邮件发送许可文件和程序。...

阅读全文 >

IDA怎么修改汇编指令 IDA修改汇编代码快捷键

在使用IDA Pro进行二进制逆向分析时,经常需要对反汇编得到的代码进行调整和编辑,例如修正误识别的指令、插入特定的跳转逻辑、或清除垃圾代码结构。由于IDA Pro本身具有强大的交互式反汇编能力,因此“IDA怎么修改汇编指令,IDA修改汇编代码快捷键”成为用户搜索频率较高的实操问题。本文将围绕这个话题,从修改步骤到操作技巧全面展开,帮助用户高效掌控IDA Pro的编辑能力。...

阅读全文 >

IDA Pro的扩展功能如何使用 IDA Pro脚本有哪些高级用法

作为全球最受欢迎的反汇编与逆向分析工具之一,IDA Pro(Interactive Disassembler Professional) 不仅提供强大的静态分析能力,更具备灵活的扩展机制与脚本系统。借助这些功能,逆向工程师可以深入分析大型程序,自动化重复流程,乃至构建定制化的逆向框架。本文将围绕“IDA Pro的扩展功能如何使用”以及“IDA Pro脚本有哪些高级用法”两个主题进行全面剖析,帮助你掌握其进阶操作技巧,显著提升逆向分析效率与深度。...

阅读全文 >

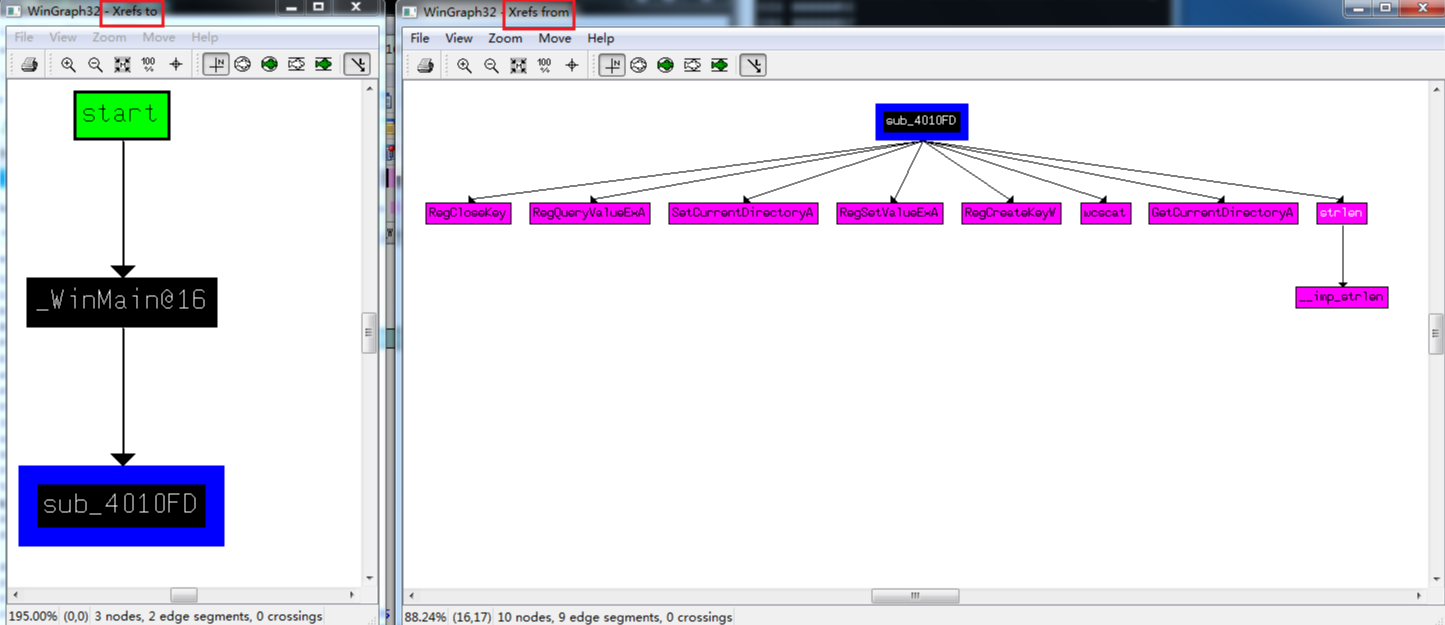

IDA Pro怎么生成函数调用图 IDA Pro如何追踪数据在程序中的传递路径

IDA Pro能帮我们非常清晰地分析程序的结构,生成函数调用图,追踪数据的流动路径等。今天咱们就来聊聊“IDA Pro怎么生成函数调用图”和“IDA Pro如何追踪数据在程序中的传递路径”,让你在逆向分析中更加得心应手。...

阅读全文 >